Your new post is loading...

Your new post is loading...

Dans une décision qui pourrait faire jurisprudence en Europe, un tribunal en Allemagne a jugé qu’OpenAI avait violé le droit d’auteur en utilisant des paroles de chansons pour entraîner et faire fonctionner ChatGPT. Ce jugement, une première sur le continent, donne raison à la Gema, la société de gestion des droits musicaux allemands, et s’attaque au cœur même du modèle économique de l’intelligence artificielle générative.

Via Intelligence Economique, Investigations Numériques et Veille Informationnelle

Face à l’explosion de la cybercriminalité, le ministère de l’Intérieur lance 17Cyber, une plateforme d’assistance en ligne accessible 24h/24. On vous explique en quoi cela consiste. À qui s’adresse cette plateforme ? Que vous soyez victimes de hameçonnage (phishing), piratage de compte bancaire ou informatique, arnaque bancaire, sextorsion, cyberharcèlement… la plateforme s’adresse à tous : - Les particuliers confrontés à du hameçonnage, des escroqueries, du cyberharcèlement…

- Les entreprises victimes de cyberattaques ou de fraudes numériques.

- Les collectivités ciblées par des attaques par rançongiciel.

Comment fonctionne 17Cyber ? Ce dispositif est l’équivalent du 17 pour les urgences de sécurité. Accessible à l’adresse 17cyber.gouv.fr, la plateforme permet aux victimes : - D’établir un diagnostic rapide en répondant à quelques questions ;

- De recevoir des conseils personnalisés en fonction de la menace identifiée ;

- D’entrer en contact avec un agent (policier ou gendarme) via un tchat en cas d’urgence ;

- D’obtenir une assistance technique par un prestataire certifié par Cybermalveillance.gouv.fr.

En fonction de la gravité de la situation, la victime pourra être orientée vers un dépôt de plainte ou, dans les cas extrêmes, une intervention immédiate des forces de l’ordre. Vous pouvez également retrouver ce service sur différentes sites partenaires comme Meta, Amazon, la Société Générale, La Poste, Happn… En tant qu’organisme, vous avez aussi la possibilité de l’intégrer directement sur votre site web pour offrir un accès direct à vos visiteurs.

Via blasco IA

– Article invité, rédigé par Vincent Lautier –

Les américains ont du souci à se faire dans la cours à l’IA, et pour cause, la Chine est en trai

Via Philou49

"China-based AI biz DeepSeek may have developed competitive, cost-efficient generative models, but its cybersecurity chops are another story."

Via EDTECH@UTRGV

Tavus’ groundbreaking Phoenix model generates exceptionally realistic digital replicas, complete with natural face movements and expressions accurately synchronized with input.

Via Nik Peachey

|

Rescooped by

michel verstrepen

from Educational Technology News

December 24, 2024 9:51 AM

|

"The entrepreneur and investor has been a driving force in the push to get consumers and businesses alike interested in artificial intelligence."

Via EDTECH@UTRGV

|

Rescooped by

michel verstrepen

from Trucs et astuces du net

December 18, 2024 3:20 PM

|

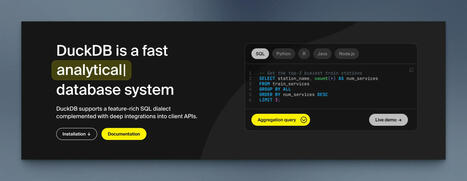

Vous en avez assez de jongler avec différents outils pour analyser vos données ? De devoir installer et configurer des systèmes complexes juste pour fair

Via Philou49

Vous recherchez une alternative open source, sécurisée, gratuite, professionnelle à Google Drive ? Cette sélection va vous plaire.

Via Elena Pérez

|

Rescooped by

michel verstrepen

from Educación a Distancia y TIC

December 11, 2024 12:06 AM

|

Por Carlos Bravo Reyes y Mercedes Leticia Sánchez En pocos meses, NotebookLM se convirtió en la aplicación de Google más comentada en e...

Via LGA

|

La Chine renforce les modalités de recours à la reconnaissance faciale, conditionné au recueil préalable d'un consentement éclairé, qu'il sera par ailleurs possible de retirer. Et ce, au motif qu'elle « ne doit pas mettre en danger la sécurité nationale, nuire aux intérêts publics et porter atteinte aux droits et intérêts personnels légitimes ». À l'exception des activités liées à la R&D.

Via Intelligence Economique, Investigations Numériques et Veille Informationnelle

As institutions evaluate AI-powered LMS platforms, they should prioritize transparency, security, data control, and continuous refinement.

Via EDTECH@UTRGV

Au Forum économique mondial de Davos cette semaine, Catherine De Bolle, à la tête d’Europol, a lancé une nouvelle charge contre le chiffrement. La directrice de l’agence, dont les positions sont connues, a pointé du doigt les grands noms de la tech, rappelant leur « responsabilité sociale » dans la lutte contre la criminalité.

Via Intelligence Economique, Investigations Numériques et Veille Informationnelle

Apparue sur le marché de la veille il y a moins de cinq ans, l’open source intelligence crée des vocations parmi les professionnels de l’information et de la documentation. Encore faut-il choisir la formation la plus proche de ses besoins. Tour d’horizon des cursus mis à disposition des futurs analystes Osint.

Via Intelligence Economique, Investigations Numériques et Veille Informationnelle

Bercy vient de mettre à jour la base légale de son algorithme de « ciblage de la fraude et valorisation des requêtes » (CFVR). Il révèle que « moins de 700 infractions liées à la fraude fiscale » seraient constatées par le juge chaque année, « soit moins de 1 % des contrôles réalisés ». 10 ans après la création du fichier, le « droit à l'information » des personnes fichées n'est toujours pas mis en œuvre par le ministère, qui ne semble pas non plus avoir tenu compte de deux des recommandations de la CNIL.

Via Intelligence Economique, Investigations Numériques et Veille Informationnelle

Avec Aurora, un nouveau modèle conçu pour générer des images réalistes, xAI pourrait proposer l’alternative la plus crédible à Midjourney et à Dall-e. Le modèle est capable de générer de fausses images indiscernables de la réalité, sans la moindre limite légale. Il peut parfaitement usurper une identité ou jouer avec l’image d’une marque.

Via Intelligence Economique, Investigations Numériques et Veille Informationnelle

|

Your new post is loading...

Your new post is loading...

Security researchers have revealed how they discovered a critical Microsoft vulnerability in the two-factor authentication defenses meant to protect users against hacker attacks. The vulnerability, which Microsoft has now remediated, put 400 million users of Office 365 at risk of a 2FA bypass attack requiring no user interaction, triggering no alerts and only taking an hour to complete.

Learn more / En savoir plus / Mehr erfahren:

https://www.scoop.it/t/securite-pc-et-internet/?&tag=Two-factor+authentication

https://www.scoop.it/topic/securite-pc-et-internet/?&tag=2FA

https://www.scoop.it/t/securite-pc-et-internet/?&tag=DATA-BREACHES

https://www.scoop.it/topic/securite-pc-et-internet/?&tag=MFA