Your new post is loading...

|

Scooped by

GCS e-santé Pays de la Loire

February 16, 2016 3:39 AM

|

Dans une « lecture critique » de la loi de modernisation du système de santé (1), l’association qui regroupe les hébergeurs agréés de données de santé (AFHADS) attire l’attention sur les risques de dérive ou de contournement des textes votés alors que des « décisions cruciales sont reportées à des arrêtés, ordonnances ou référentiels encore à paraître ».

L’association souligne, certes, que la loi, qui modifie notamment la procédure d’agrément, apporte « une avancée significative ». Elle souhaite cependant, en publiant ce document critique, « contribuer à la finalisation du travail engagé sur trois volets essentiels pour ses membres », qui sont la portée de l’agrément, la restriction des destinataires des données hébergées, le référentiel de certification.

|

Scooped by

GCS e-santé Pays de la Loire

February 15, 2016 9:15 AM

|

The Hollywood Presbyterian Medical Center, an "acute-care facility" located in Los Angeles, has had its computer systems compromised by hackers. The attack

|

Scooped by

GCS e-santé Pays de la Loire

February 15, 2016 3:24 AM

|

9h30 - Ouverture : Christian ANASTASY, Directeur Général, ANAP

9h45 - Actualités institutionnelles : Yannick LE GUEN, DGOS

10h00 - Information sur le DMP et les dispositions relatives au zéro papier figurant dans la loi de modernisation du système de santé : Philippe BURNEL, Délégué à la stratégie des systèmes d'information de santé (DSSIS)

10h15 - Avancement du programme Hôpital Numérique : Franck JOLIVALDT, DGOS

10h30 - L'accompagnement de l'ANAP : Où en est-on ? Philippe MANET

11h15 - Ateliers régionaux : Quand les établissements rencontrent leurs ambassadeurs HN

14h00 - SI et performance hospitalière : Lionel PERRIER, projet e-SIS, Axe 3 - Centre Léon Bérard

14h15 - Facteurs organisationnels et techniques impactant sur la qualité du processus de production du courrier de sortie : Ludivine WATBLED, projet eval SI, Axe 2 - GRESI, CIC-IT 1403, DRN CHU Lille

14h30 : Tables rondes

La convergence des Systèmes d'Information

Intervenants:

Pierre BOUR, DSI Hôpitaux Privés de Metz, ambassadeur HN ANAP

Casimir BOYER, DSI du CHU de Clermont-Ferrand

Stéphanie DUPOND, RSI du Groupe Courlancy

Olivier PLASSAIS, DSI CHT Vendée, expert HN

Les indicateurs d'usages Hôpital Numérique

Intervenants :

Nasser AMANI, Responsable du pôle coordination et appui à la performance des Systèmes d’Information - Croix Rouge Française, ambassadeur HN

Dominique ANDRÉ, DSI adjointe, Centre Marie Lannelongue, ambassadrice HN

Marie-Pierre BAUDON, ARS Aquitaine Limousin, Poitou-Charentes

Sylvie COIFFARD, DSIO - MédiPôles Partenaire, expert HN

Sylviane ROGER, ARS Île-de-France

Philippe SABAH, DSI du CH Charcot, ambassadeur HN

Le Dossier Patient Informatisé

Intervenants :

Loïc VALLAEYS, cadre de santé référent DPI CH Rochefort

Chantal GOIMBAULT, cadre supérieur de santé de soins Référent DPI au CH de Montargis

Aux Etats-Unis, les fournisseurs électriques peuvent éteindre à distance les systèmes de climatisation de leurs abonnés pour réguler la charge. Mais ces communications ne sont pas du tout sécurisées.

Via Frederic GOUTH

|

Scooped by

GCS e-santé Pays de la Loire

February 11, 2016 9:27 AM

|

Le système doit permettre à tous les professionnels d’échanger entre eux, par email, des données personnelles de santé de leurs patients.

Fini le papier, bonjour le numérique. Une nouvelle messagerie électronique sécurisée permet d'envoyer aux professionnels de santé, avec qui les établissements sont en contact, les comptes-rendus d'hospitalisation ou de consultation de leurs patients par mail de façon entièrement confidentielle. « C'est un système fiable qui offre un maximum de garanties pour les professionnels comme pour les patients » explique Jean-Claude Coquema, directeur du groupe hospitalier Nord-Vienne (Châtellerault, Loudun).

|

Scooped by

GCS e-santé Pays de la Loire

February 10, 2016 5:54 AM

|

Toutes les versions de Windows, dont Windows 10, sont affectées par une faille critique pour laquelle un correctif est disponible. La vulnérabilité permet d’exécuter arbitrairement du code.

|

Scooped by

GCS e-santé Pays de la Loire

February 10, 2016 3:31 AM

|

Poseidon, une campagne de piratage ciblant des établissements financiers ainsi que des opérateurs de télécommunications, des fabricants, des compagnies d’énergie et des groupes médias. La France visée par l’attaque.

L’équipe GREaT (Global Research & Analysis Team) de Kaspersky Lab annonce la découverte du groupe Poseidon, une menace avancée active dans des opérations internationales de cyber espionnage depuis au moins 2005. L’originalité de Poseidon est qu’il s’agit d’une entité commerciale, dont les attaques font appel à des malwares personnalisés, signés numériquement avec des certificats pirates et déployés dans le but de dérober des données sensibles aux victimes et de les racketter. En outre, le malware est conçu pour fonctionner spécifiquement sur les machines Windows en anglais et en portugais brésilien, une première pour une attaque ciblée.

|

Scooped by

GCS e-santé Pays de la Loire

February 9, 2016 3:13 AM

|

Risques liés à l'utilisation d'objets connectés sur un réseau d'entreprise

Depuis plusieurs années, la tentation d'utiliser des objets connectés sur un réseau d'entreprise s'amplifie. Bien évidemment, on pense en premier lieu aux téléphones intelligents, mais également à une multitude d'objets issus du phénomène de l'Internet des Objets ("Internet of Things" ou IoT en anglais). Le déploiement d'ampoules connectées permettrait ainsi de mieux maîtriser la consommation énergétique de l'entreprise, tout en instaurant une ambiance propice au travail. De même, qui n'a pas rêvé de disposer d'une cafetière ou d'une bouilloire connectée, déclenchable à distance au moment du départ du domicile et qui serait prête dès l'arrivée au bureau ? Cependant, la plupart de ces objets ont été conçus dans une atmosphère où la créativité primait sur la sécurité : il en résulte un niveau de sécurité très variable, comme l'illustre la série de vulnérabilités qui ont été récemment annoncées sur ce type d'équipements. Enfin, après avoir ciblé le secteur des particuliers, les constructeurs s'orientent de plus en plus vers le marché des entreprises, voire du commerce "business to business". L'étude des risques et contremesures associés à l'utilisation de ces objets connectés est donc primordiale pour ne pas affaiblir la sécurité globale du système d'information...

|

Scooped by

GCS e-santé Pays de la Loire

February 8, 2016 4:26 AM

|

Les dispositifs médicaux ont toujours tenu une place importante dans nos établissements de santé.

Avec la généralisation du DPI (Dossier Patient Informatisé), tous les dispositifs médicaux « Informatisés » qui n’étaient pas encore connectés au LAN (réseau informatique local) de l’établissement tendent à le devenir. La remontée de constantes dans le DPI est un gain de temps pour les soignants, les éditeurs spécialisés dans les solutions d’interopérabilité l’ont bien compris et proposent aujourd’hui des « passerelles d’interconnexion » entre les appareils biomédicaux et le DPI.

Or ces appareils utilisent souvent sur des systèmes d’exploitation plus ou moins obsolètes ou dépassés, c’est le cas pour Windows XP par exemple, à défaut d’avoir été mis à jour ! Il en est de même pour les protocoles, le Telnet beaucoup utilisé à une époque a vite montré ses limites en termes de sécurité.

Les trois quarts (74%) de l'enveloppe de 400 millions d'euros prévue pour financer la modernisation des systèmes d'information hospitaliers (SIH) dans le cadre du programme Hôpital numérique ont été attribués, a indiqué jeudi le sous-directeur général de l'offre de soins, Yannick Le Guen, lors d'une journée organisée par l'Agence nationale d'appui à la performance des établissements de santé et médico-sociaux (Anap).

Via Lionel Reichardt / le Pharmageek

|

Scooped by

GCS e-santé Pays de la Loire

February 5, 2016 5:01 AM

|

C'est un scénario digne d'un film d'horreur. Le cabinet de conseil en stratégie numérique Suricate Concept affirme qu'il est aujourd'hui possible de tuer des milliers de personnes... d'un simple clic ! Comment ? Tout simplement en s'en prenant aux pacemakers qui équipent 5 millions d'individus de par le monde.

En France, un peu moins de 400 000 individus sont porteurs de stimulateurs cardiaques. Un chiffre en progression constante depuis 20 ans. 60 000 patients se font poser chaque année ces appareils de la taille d'un sachet de thé qui envoient de petites impulsions électriques pour corriger des dysfonctionnements du coeur : soit qu'il ne batte pas assez vite, soit que ses ventricules ne soient pas bien synchronisés.

Or, les pacemakers sont des « objets connectés ». Cette connexion se faisait par onde radio depuis les années 1970. Elle se double aujourd'hui d'un système Bluetooth pour les défibrillateurs portables de « dernière génération » .

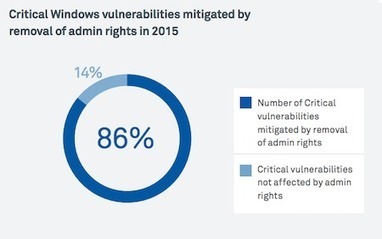

Pour presque 90% des vulnérabilités ciblant Windows en 2015, il était possible de se protéger en supprimant les comptes avec des droits administrateur.

Via Frederic GOUTH

|

|

Scooped by

GCS e-santé Pays de la Loire

February 15, 2016 9:31 AM

|

La protection des données à caractère personnel représente un enjeu majeur pour les particuliers et les entreprises travaillant dans ce domaine. Mais cette problématique complexe oblige tous les acteurs à renforcer la sécurité des infrastructures et des échanges d’informations. Car le principal enjeu est d’assurer la mise à disposition des données pour les professionnels de santé tout en garantissant la sécurité et la confidentialité.

|

Scooped by

GCS e-santé Pays de la Loire

February 15, 2016 8:59 AM

|

Les objectifs de la loi de programmation militaire par Julien Barnu, Chef de cabinet. La loi de programmation militaire vise à protéger les infrastructures critiques de la Nation par l’application de règles de sécurité obligatoires pour les OIV.

Je viens tout juste de terminer une présentation sur la SSI dans le projet de règlement européen. 140 personnes inscrites, le webinar s'est super bien déroulé (il était entièrement gratuit) ; pour ceux qui ont raté la présentation (il fallait être inscrit à ma newsletter !), voici le plan d'action étape par étape que vous pouvez …

Via Frederic GOUTH

Face à la montée des craintes concernant la cyber-criminalité, les entreprises se posent la question de leur gestion de la sécurité informatique et de la protection de leurs données. Robert Half, leader mondial du recrutement spécialisé, a interrogé des DSI* français pour en savoir plus sur les mesures qu’ils prévoient d’adopter face à ces menaces.

Alors que 32 % des DSI interrogés déclarent prévoir des projets pour améliorer la sécurité informatique de leur entreprise dans les 12 prochains mois, ils sont 42% à mettre l’accent sur la sécurité autour du Cloud.

Via Paris Healthcare Week

|

Scooped by

GCS e-santé Pays de la Loire

February 11, 2016 9:23 AM

|

Alsace e-santé met à disposition de ses membres, une quarantaine d’établissements de santé de la région, un guide pratique pour la sécurité des systèmes d’information à destination de leur personnel.

Logiciels : Les anciennes versions du programme d'installation de Java étaient vulnérables à une attaque dite d'implantation de code binaire dans le dossier « Tél...

Via Frederic GOUTH

|

Scooped by

GCS e-santé Pays de la Loire

February 9, 2016 3:58 AM

|

Du piratage à l’exploitation intensive de nos données par les géants du net, les périls montent. Comment riposter ?

|

Scooped by

GCS e-santé Pays de la Loire

February 8, 2016 5:26 AM

|

Nouvel objet connecté à la mode, le bracelet électronique enthousiasme les technophiles mais inquiète les spécialistes de la cyber-sécurité, comme...

|

Rescooped by

GCS e-santé Pays de la Loire

from Cyber & co

February 8, 2016 4:18 AM

|

La sécurisation du parc mobile des entreprises devient un sujet majeur pour ces dernières. Mais chaque secteur de métier a ses spécificités.

Via Michel CAZENAVE

Saviez-vous que certains hackers n’ont besoin que d’un accès au même Wi-Fi que vous pour vous pirater ? Google le sait et a sorti un patch pour vous prémunir

Via Jean-Pierre Blanger

|

Scooped by

GCS e-santé Pays de la Loire

February 5, 2016 5:38 AM

|

Cette méthode est à destination des maîtrises d'ouvrages et maîtrises d'œuvre en charge d'un projet comportant des interactions entre SIS partenaires. Elle couvre seulement les exigences fonctionnelles liées aux échanges. Elle ne prend pas en compte les exigences non fonctionnelles telles que les volumes, la fréquence et les aspects de sécurité de ces échanges. Elle ne couvre pas l’architecture de la solution (intégration dans le système d’information, technologies utilisées), ni son implémentation (développement, tests, etc.).

Son but est d'aider à: - identifier ces interactions et à les décrire sous la forme de processus métier en incluant les partenaires qui interagissent, acteurs de ces processus;

- identifier, au sein de chaque processus, les échanges de données entre ces partenaires et décrire sémantiquement les informations ainsi que les nomenclatures véhiculées dans ces flux, en réutilisant les composants mutualisés du modèle des objets de santé (MOS).

Les modèles de données de ces flux sont neutres de toute syntaxe; ils sont ensuite transformés dans la syntaxe choisie par le projet ou imposée par le contexte. Cette syntaxe peut faire partie des standards du CI-SIS.

|

Rescooped by

GCS e-santé Pays de la Loire

from e-Santé Bretagne

February 5, 2016 4:00 AM

|

74% de l'enveloppe de 400 millions d'euros prévue pour financer la modernisation des systèmes d'information hospitaliers dans le cadre du programme Hôpital numérique ont été attribués, a indiqué jeudi le sous-directeur général de l'offre de soins, Yannick Le Guen, lors d'une journée organisée par l'Anap.

Via e-Santé Bretagne

|

Your new post is loading...

Your new post is loading...