Your new post is loading...

Your new post is loading...

|

Scooped by

Gust MEES

August 11, 2019 11:42 AM

|

A security researcher has published proof-of-concept (PoC) code for a vulnerability in the KDE software framework. A fix is not available at the time of writing.

The bug was discovered by Dominik "zer0pwn" Penner and impacts the KDE Frameworks package 5.60.0 and below.

The KDE Frameworks software library is at the base of the KDE desktop environment v4 and v5 (Plasma), currently included with several Linux distributions such as Kubuntu, openSUSE, OpenMandriva, Chakra, KaOS, and others.

HOW THE VULNERABILITY WORKS

The vulnerability occurs because of the way the KDesktopFile class (part of KDE Frameworks) handles .desktop or .directory files.

Penner discovered that he could create malicious .desktop and .directory files that could be used to run malicious code on a user's computer.

When a user opens the KDE file viewer to access the directory where these files are stored, the malicious code contained within the .desktop or .directory files executes without user interaction -- such as running the file. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Linux

|

Scooped by

Gust MEES

June 1, 2019 7:29 PM

|

HiddenWasp is unique for Linux-based malware in that it targets systems to remotely control them.

A new strain of malware targeting Linux systems has been identified by researchers. The malware, dubbed HiddenWasp, is believed to be used as part of a second-stage attack against already-compromised systems and is composed of a rootkit, trojan and deployment script.

“The ratio of Linux treats has increased significantly over the years” said Nacho Sanmillan, a security researcher at Intezer Labs who analyzed the malware. “However, the majority of [Linux] malware is either tied to IoT, DDoS bots or cryptominers.”

Sanmillan said what’s unique about HiddenWasp is some of the evasion techniques implemented in the malware and that it contains rootkit used to hide the main trojan implant. “Rootkits are not artifacts commonly seen deploy along simple Linux malware.”

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Linux

|

Scooped by

Gust MEES

December 5, 2018 5:31 PM

|

Malware targeting Linux users may not be as widespread as the strains targeting the Windows ecosystem, but Linux malware is becoming just as complex and multi-functional as time passes by.

The latest example of this trend is a new trojan discovered this month by Russian antivirus maker Dr.Web. This new malware strain doesn't have a distinctive name, yet, being only tracked under its generic detection name of Linux.BtcMine.174.

The trojan itself is a giant shell script of over 1,000 lines of code. This script is the first file executed on an infected Linux system. The first thing this script does is to find a folder on disk to which it has write permissions so it can copy itself and later use to download other modules.

Once the trojan has a foothold on the system it uses one of two privilege escalation exploits CVE-2016-5195 (also known as Dirty COW) and CVE-2013-2094 to get root permissions and have full access to the OS. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Linux

|

Scooped by

Gust MEES

September 12, 2018 7:17 AM

|

CERTFR-2018-AVI-427 : Multiples vulnérabilités dans le noyau Linux de SUSE (11 septembre 2018)

De multiples vulnérabilités ont été découvertes dans le noyau Linux de SUSE. Elles permettent à un attaquant de provoquer un déni de service, une atteinte à la confidentialité des données et une élévation de privilèges. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Linux

|

Scooped by

Gust MEES

July 25, 2018 10:51 AM

|

Neue Versionen der 7er-, 8er- und 9er-Reihe des Anwendungsservers Apache Tomcat bringen unter anderem zwei dringliche Security-Fixes mit.

Die Apache Software Foundation hat Updates für mehrere Versionen des Open-Source-Webservers und Webcontainers Apache Tomcat veröffentlicht. Laut einem Sicherheitshinweis des US-CERT schließen sie unter anderem zwei Lücken, deren Schweregrad die Apache-Entwickler als "Important" einstufen. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Tomcat

|

Scooped by

Gust MEES

June 29, 2018 8:36 AM

|

Data breaches are always bad news, and this one is peculiarly bad.

Gentoo, a popular distribution of Linux, has had its GitHub repository hacked.

Hacked, as in “totally pwned”, taken over, and modified; so far, no one seems to be sure quite how or why.

That’s the bad news.

Fortunately (we like to find silver linings here at Naked Security):

The Gentoo team didn’t beat around the bush, and quickly published an unequivocal statement about the breach.

The Gentoo GitHub repository is only a secondary copy of the main Gentoo source code.

The main Gentoo repository is intact.

All changes in the main Gentoo repository are digitally signed and can therefore be verified.

As far as we know, the main Gentoo signing key is safe, so the digital signatures are reliable.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Linux

|

Scooped by

Gust MEES

April 17, 2018 3:22 PM

|

Microsoft präsentiert mit Azure Sphere eine neue Plattform zur Absicherung des Internet of Things (IoT). Dabei setzen die Redmonder auf ARM-Chipsets, Linux und die hauseigene Cloud.

Azure Sphere setzt sich aus speziellen Chipsets, einem Linux-Betriebssystem und Cloud-Diensten zusammen.

(Quelle: Microsoft )

Das Internet der Dinge stellt die IT-Sicherheit in Unternehmen vor gänzlich neue Herausforderungen. Die schiere Masse an vernetzten Endpunkten liefert eine breite Angriffsfläche für Cyberattacken und Malware-Infektionen. So wurden etwa 2016 im sogenannten Mirai-Botnet rund 100.000 IoT-Geräte kompromittiert und für DDoS-Angriffe auf den Web-Dienstleister Dyn missbraucht. Weitreichende Ausfälle von populären Internet-Diensten wie Twitter, Paypal, Netflix oder Spotify waren die Folge.

Dieser Problematik will Microsoft nun mit seiner neuen Azure Sphere begegnen, einer sicheren Plattform für IoT-Geräte. Dabei setzten die Redmonder auf ein mehrschichtiges Sicherheitskonzept, das sich aus einem Verbund aus Hardware und Software sowie der Cloud zusammensetzt. Zertifizierte ARM-Chipsets treffen auf ein Linux-basierte Azure Sphere OS und werden von Sicherheitsdiensten aus der Cloud unterstützt.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=iot

|

Scooped by

Gust MEES

January 26, 2018 7:42 PM

|

Mit dem Patch auf Version 52.6 behebt Mozilla einige schwerwiegende Fehler in seinem beliebten E-Mail-Client Thunderbird. Darunter befinden sich auch kritische Sicherheitslücken befinden, die gestopft wurden. Nutzer sollten schnell aktualisieren. CHIP hat die neueste Version der kostenlosen Software für Windows, macOS und Linux zum Download. Im Video zeigen wir Ihnen, wie Sie Thunderbird aktualisieren. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Thunderbird-Update

|

Scooped by

Gust MEES

January 4, 2018 11:56 AM

|

Weil das Problem auf Prozessorebene liegt, betrifft es auch alle gängigen Betriebssysteme. Laut Daniel Gruss ist es den Grazer Forschern gelungen, unter Linux und macOS alles auszulesen, was im Arbeitsspeicher der Rechner abgelegt war, unter Windows "das meiste".

Dadurch, dass auch ARM-Prozessoren betroffen sind, finden sich die Schwachstellen auch auf Mobilgeräten. Google immerhin hat gemeldet, dass das Problem mit seinem jüngsten Android-Update vom 1. Januar behoben worden sei. Da aber längst nicht alle Hersteller ihre Android-Geräte zeitnah mit solchen Updates versorgen, dürfte die Mehrheit der Android-Smartphones und -Tablets noch ungeschützt sein. Apple hat sich zum Schutzstatus seiner Geräte bis zum Donnerstagmittag noch nicht geäußert.

Was kann passieren?

"Spectre" und "Meltdown" hebeln Sicherheitsmechanismen aus, die verhindern sollen, dass Programme beliebig Daten aus dem Speicher eines Computers abrufen können. Ist die Sicherung ausgetrickst, kann entsprechende Software auf eigentlich geschützte Speicherbereiche anderer Programme oder des Betriebssystems zugreifen und so zum Beispiel Passwörter und Krypto-Schlüssel auslesen.

Wie funktioniert das?

Das Problem basiert auf einer Prozessortechnik, die als "Speculative Execution" bezeichnet wird. Der Prozessor versucht dabei, die als Nächstes folgenden Arbeitsschritte vorherzusehen und so seine Leistung zu optimieren.

Daniel Gruss erklärt das so: "Ein Prozessor produziert nonstop Daten, ähnlich wie in der der echten Welt eine Fabrik die ganze Zeit Produkte herstellt. Alles läuft gleichzeitig und parallel ab. Da kann es vorkommen, dass etwas produziert wird, das später nicht gebraucht wird, etwa in Form eines Päckchens. Wenn die Fabrik später entscheidet 'Dieser Teil des Produkts wird nicht an den Kunden ausgeliefert', ist das möglich - das Päckchen landet dann im Hinterhof der Fabrik im Müll. Unseren Angriff kann man sich so vorstellen, dass wir im Hinterhof stehen und dieses Päckchen aus dem Müll holen." Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Meltdown+and+Spectre+Attacks https://gustmeesde.wordpress.com/2014/12/16/browser-sind-das-einfallstor-fur-malware-sind-eure-browser-up-to-date/ https://gustmeesde.wordpress.com/2014/12/26/programme-die-auf-jeden-neuen-pc-und-smartphones-gehoren/

|

Scooped by

Gust MEES

November 18, 2017 6:36 PM

|

Les deux enceintes intelligentes de Google et Amazon, le Google Home et l’Amazon Echo, victimes de la faille Bluetooth BlueBorne.

Des chercheurs ont réussi à prouver que la faille Bluetooth BlueBorne impactait aussi les enceintes intelligentes Google Home et l’Amazon Echo. Révélées il y a quelques semaines, huit failles critiques de Bluetooth ont récemment étaient révélées. Elles affectent des milliards d’appareils Android, iOS, Windows et Linux. Voilà que les deux assistants des deux géants du web sont aussi impliqués dans cet énorme « merdier » numérique comme le confirme la société Armis. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=BlueBorne

|

Scooped by

Gust MEES

November 3, 2017 7:08 PM

|

Mac and Linux versions of the Tor anonymity browser just received a temporary fix for a critical vulnerability that leaks users' IP addresses when they visit certain types of addresses.

TorMoil, as the flaw has been dubbed by its discoverer, is triggered when users click on links that begin with file:// rather than the more common https:// and http:// address prefixes. When the Tor browser for macOS and Linux is in the process of opening such an address, "the operating system may directly connect to the remote host, bypassing Tor Browser," according to a brief blog post published Tuesday by We Are Segment, the security firm that privately reported the bug to Tor developers.

On Friday, members of the Tor Project issued a temporary work-around that plugs that IP leak. Until the final fix is in place, updated versions of the browser may not behave properly when navigating to file:// addresses. They said both the Windows versions of Tor, Tails, and the sandboxed Tor browser that's in alpha testing aren't vulnerable.

"The fix we deployed is just a workaround stopping the leak," Tor officials wrote in a post announcing Friday's release. "As a result of that navigating file:// URLs in the browser might not work as expected anymore. In particular entering file:// URLs in the URL bar and clicking on resulting links is broken. Opening those in a new tab or new window does not work either. A workaround for those issues is dragging the link into the URL bar or on a tab instead. We track this follow-up regression in bug 24136." Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=TOR

|

Scooped by

Gust MEES

September 27, 2017 8:37 AM

|

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) warnt vor drei Sicherheitslücken in Googles Chrome-Browser. Auch die Open-Source-Variante Chromium soll betroffen sein.

Zwei der Schwachstellen sind als kritisch eingestuft. Sie ermöglichen es Hackern, beliebigen Code auszuführen.

Nutzern, die noch nicht auf die aktuellen Versionen (jeweils 61.0.3163.100) umgestiegen sind, wird dringend angeraten, das Browser-Update durchzuführen. Betroffen von der Schwachstelle sind Systeme mit Windows (ab Windows XP), Macintosh (Mac OS X und macOS Sierra) sowie Linux und Chrome OS. Bei Letzterem ist der Browser integraler Bestandteil.

Laut BSI ermöglichen die Lücken "einem entfernten, nicht authentifizierten Angreifer" das Ausführen von beliebigem Code. So könnte etwa ein Denial-of-Service (DoS)- Angriff durchgeführt werden.

Learn more / En savoir plus / Mehr erfahren: https://gustmees.wordpress.com/2012/05/02/get-smart-with-5-minutes-tutorialsit-securitypart-1-browsers/ https://gustmeesde.wordpress.com/2014/12/16/browser-sind-das-einfallstor-fur-malware-sind-eure-browser-up-to-date/

|

Scooped by

Gust MEES

June 27, 2017 4:59 PM

|

153 serveurs linux et plus de 3 000 site web d’entreprises touchés pour le ransomware Elfe Rebus.

Elfe Rebus is back ! Le 10 juin, la société d’hébergement Web sud-coréenne NAYANA a été touchée par Eresbus Ransomware. Un code malveillant qui n’y a pas été avec le dos de la cuillère. Un « membre » de l’entreprise a cliqué sur le rançongiciel que Trend Micro a baptisé ELFEREBUS. Bilan, 153 serveurs Linux touchés et et plus de 3 400 sites Web appartenant aux entreprises hébergées en carafe. L’ensemble des machines ont été chiffrées !

ZATAZ a pu avoir accès à la page « pirate » permettant de payer les maîtres chanteurs. Des voyous du web qui ne perdent pas le nord. Dans leur « site » caché dans le deep web via Tor (.onion), ils indiquent rechercher des personnes proposant Botnet, 0Day, Exploit Kit, etc. « Utilisez notre application, vous pourrez gagner de l’argent facilement ! » annoncent-ils ! Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?&tag=RANSOMWARE http://www.scoop.it/t/securite-pc-et-internet/?&tag=Linux

|

|

Scooped by

Gust MEES

July 18, 2019 6:49 AM

|

Die neue Linux-Spyware EvilGnome ist speziell für den Angriff auf Desktop-Nutzer ausgelegt. Einmal infiziert überträgt der Schädling Dateien, Screenshots, Audiomitschnitte und mehr von betroffenen Systemen auf die Server der Cyberkriminellen.

Linux gilt gemeinhin als äußerst sicheres Betriebssystem. Im Vergleich zu Windows werden für die Open-Source-Lösung kaum Schadprogramme entwickelt und die wenigen im Umlauf befindlichen Schädlinge sind zumeist auf Linux-Server ausgelegt.

Nun sind die Sicherheitsexperten von Intezer allerdings auf eine Malware gestoßen, die es explizit auf Desktop-Nutzer unter Linux abgesehen hat. Dabei handelt es sich um eine Spyware, die von den Virenforschern EvilGnome getauft wurde und dieser Name ist Programm.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Linux

|

Scooped by

Gust MEES

February 4, 2019 5:55 PM

|

|

Scooped by

Gust MEES

October 20, 2018 8:37 AM

|

vendredi 19 octobre 2018

CERTFR-2018-AVI-505 : Multiples vulnérabilités dans le noyau Linux de SUSE (19 octobre 2018)

De multiples vulnérabilités ont été découvertes dans le noyau Linux de SUSE . Certaines d'entre elles permettent à un attaquant de provoquer un problème de sécurité non spécifié par l'éditeur, une exécution de code arbitraire et un déni de service à distance. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Linux

|

Scooped by

Gust MEES

September 12, 2018 7:12 AM

|

mardi 11 septembre 2018

CERTFR-2018-AVI-428 : Multiples vulnérabilités dans le noyau Linux d’Ubuntu (11 septembre 2018)

De multiples vulnérabilités ont été découvertes dans le noyau Linux d'Ubuntu. Elles permettent à un attaquant de provoquer une atteinte à la confidentialité des données et un déni de service à distance.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Linux

|

Scooped by

Gust MEES

July 13, 2018 7:24 PM

|

Another day, another Linux community with malware woes.

Last time it was Gentoo, a hard-core, source-based Linux distribution that is popular with techies who like to spend hours tweaking their entire operating sytem and rebuilding all their software from scratch to wring a few percentage points of performance out of it.

That sort of thing isn’t for everyone, but it’s harmless fun and it does give you loads of insight into how everything fits together.

That sets it apart from distros such as ElementaryOS and Mint, which rival and even exceed Windows and macOS for ease of installation and use, but don’t leave you with much of a sense of how it all actually works.

This time, the malware poisoning happened to Arch Linux, another distro we’d characterise as hard-core, though very much more widely used than Gentoo.

Three downloadable software packages in the AUR, short for Arch User Respository, were found to have been rebuilt so they contained what you might (perhaps slightly unkindly) refer to as zombie downloader robot overlord malware.

Bots or zombies are malware programs that call home to fetch instructions from the crooks on what to do next.

|

Scooped by

Gust MEES

June 29, 2018 6:50 AM

|

Hacker erlangen Zugriff auf Gentoo-Code in Github

Der Quellcode der Linux-Distribution Gentoo könnte kompromittiert sein: Das Entwicklerteam berichtet von einem Hack der gesamten Github-Organisation, in der Repositories abgelegt sind. Davon unberührt sein sollen die Backup-Dateien, die das Team auf eigener Infrastruktur hostet. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Linux

|

Scooped by

Gust MEES

February 26, 2018 9:48 AM

|

Canoncinal vient d’annoncer la disponibilité de correctifs pour 26 vulnérabilités recensées dans le noyau d’Ubuntu 14.04 (Trusty Tahr). Cette version qui est sortie depuis avril 2014 bénéficie d’un support Long Term Support abrégé LTS (pour support à long terme en français) ce qui fait qu’elle est prise en charge par l’équipe de développement pendant cinq ans (pour les versions bureau et serveur), soit jusqu’en avril 2019.

Dans cette récente annonce, l’entreprise rapporte parmi les failles corrigées qu’une vulnérabilité d’écriture hors limites existait dans le système de fichiers Flash-Friendly (f2fs) du noyau Linux. Cette faille qui a été consignée sous la référence CVE-2017-0750 pourrait être exploitée par un attaquant pour construire un système de fichiers malveillant qui, lorsqu’il est monté, peut provoquer un déni de service (panne du système) ou éventuellement exécuter du code arbitraire.

À côté de cette faille, une situation de concurrence débouchant sur une faille use-after-free a été découverte dans la fonction snd_pcm_info du sous-système ALSA PCM sur le noyau Linux. Cette situation de compétition rapportée par l’équipe de sécurité d’Ubuntu pourrait être utilisée par une personne malveillante pour obtenir des privilèges non autorisés à travers des vecteurs non spécifiés et provoquer une panne du système ou éventuellement exécuter du code arbitraire. Cette faille portant le code CVE-2017-0861 a été classée à un niveau élevé de sévérité selon la version 3 de CVSS Severity. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Linux

|

Scooped by

Gust MEES

January 9, 2018 12:20 PM

|

An seinem ersten Patchday des Jahres dichtet Adobe einen Speicherfehler im Flash Player ab, der zu einem Informationsleck führen kann.

Anlässlich seines Januar-Patchdays schließt Adobe eine Sicherheitslücke im Flash Player, die zu einem Informationsleck führen kann. Der Speicherfehler (Out of bounds) trägt die CVE-Nummer 2018-4871 und wurde anonym über Trend Micros Zero Day Initiative an Adobe herangetragen. Der Hersteller ordnete der Lücke den zweithöchsten Schweregrad "wichtig" zu, bislang seien keine Fälle bekannt, in denen die Schwachstelle für Angriffe missbraucht wurde. Betroffen sind alle Versionen des Flash Player bis einschließlich 28.0.0.126 auf allen unterstützten Plattformen.

Für Abhilfe sorgt Version 28.0.0.137, die sich wie gewohnt als Desktop-Runtime für Windows und Linux direkt bei Adobe beziehen lässt. Um die Aktualität des Plug-ins für den Chrome-Browser kümmert sich Google; in Kürze erscheint voraussichtlich eine neue Chrome-Version, welche die aktuelle Flash-Version enthält. Das Flash-Plug-in für Edge und Internet Explorer bringt Microsoft über Windows Update auf den aktuellen Stand. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Flash+Updates

|

Scooped by

Gust MEES

November 22, 2017 6:09 PM

|

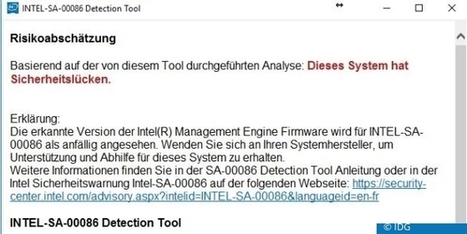

Vereinfacht gesagt: Jeder Desktop-Rechner und jedes Notebook mit einem einigermaßen aktuellen Intel-Prozessor sowie viele Serversysteme sind für die Übernahme durch feindlich gesinnte Angreifer anfällig. Der Angreifer kann zum Beispiel auf dem fremden System seinen Code ausführen, ohne dass der PC-Besitzer das mitbekommt und den gekaperten Rechner auch abstürzen lassen. Mit diesem Gratis-Tool prüfen Sie Ihren Rechner

Mit diesem kostenlosen englischsprachigen Intel-SA-00086 Detection Tool können Besitzer von Rechnern mit Windows 7, 8.1 und 10 sowie mit Linux ihre Rechner daraufhin prüfen, ob die Sicherheitslücke vorhanden ist. Die Windows-Version liegt als ZIP vor, die Linuxversion als tar.gz. Learn more / En savoir plus / Mehr erfahren: https://downloadcenter.intel.com/download/27150

|

Scooped by

Gust MEES

November 4, 2017 9:46 AM

|

Eine Sicherheitslücke im Tor-Browser ist geschlossen worden. (Bild: David Bates/Golem.de)

LINUX UND MAC:

Tor-Browser-Exploit verrät IP-Adresse einiger Nutzer

Unter bestimmten Voraussetzungen verrät der Tor-Browser die unverschleierte IP-Adresse der Nutzer. Betroffen sind nur Mac und Linux-Versionen des Firefox-Bundles, in der täglichen Nutzung dürfte der Fehler nur wenige Personen betreffen.

Das Tor-Projekt hat ein Notfallupdate für die Linux- und Mac-Versionen des Tor-Browser-Bundles veröffentlicht. Unter bestimmten Umständen verraten die beiden betroffenen Versionen die reale IP-Adresse der Nutzer und machen somit die angestrebte Anonymität kaputt. Die Windows-Version des Tor-Browsers, die Tails-Distribution und der im Alpha-Test befindliche Tor-Browser mit Sandboxing sollen nicht betroffen sein. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=TOR

|

Scooped by

Gust MEES

October 3, 2017 9:11 AM

|

Sometimes old fixed bugs come back to bite us. That's the case with CVE-2017-1000253, a Local Privilege Escalation Linux kernel bug.

This is a problem with how the Linux kernel loaded Executable and Linkable Format (ELF) executables. If an ELF application was built as Position Independent Executable (PIE), the loader could allow part of that application's data segment to map over the memory area reserved for its stack. This could cause memory corruption. Then, an otherwise unprivileged local user with access to a Set owner User ID (SUID) or otherwise privileged flawed PIE binary, could gain higher-level user privileges.

Qualys, a security company, worked out a way to exploit this hole. By smashing the PIE's .dynamic section with a stack-based string operation, they found they could force the ld.so dynamic linker to load and execute their own shared library.

This security hole may sound complicated, but it's relatively easy to exploit. Since it could give an ordinary user super-user privileges it's potentially very dangerous. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?&tag=Linux

|

Scooped by

Gust MEES

August 27, 2017 11:51 AM

|

Une note de sécurité du Kaspersky Lab, sur sa plateforme SecureList, met en garde contre un malware multiplateforme qui se répand via Facebook Messenger.

Pratiquement, le malware vous envoie un message sur Messenger, sous l'identité d'un ami... Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?&tag=Facebook

|

Your new post is loading...

Your new post is loading...

A security researcher has published proof-of-concept (PoC) code for a vulnerability in the KDE software framework. A fix is not available at the time of writing.

The bug was discovered by Dominik "zer0pwn" Penner and impacts the KDE Frameworks package 5.60.0 and below.

The KDE Frameworks software library is at the base of the KDE desktop environment v4 and v5 (Plasma), currently included with several Linux distributions such as Kubuntu, openSUSE, OpenMandriva, Chakra, KaOS, and others.

HOW THE VULNERABILITY WORKS

The vulnerability occurs because of the way the KDesktopFile class (part of KDE Frameworks) handles .desktop or .directory files.

Penner discovered that he could create malicious .desktop and .directory files that could be used to run malicious code on a user's computer.

When a user opens the KDE file viewer to access the directory where these files are stored, the malicious code contained within the .desktop or .directory files executes without user interaction -- such as running the file.

Learn more / En savoir plus / Mehr erfahren:

https://www.scoop.it/t/securite-pc-et-internet/?&tag=Linux