Your new post is loading...

Your new post is loading...

|

Scooped by

Aurélien BADET

October 10, 2013 4:29 PM

|

Le jeudi 05 décembre prochain le campus de l’Exia.Cesi Rouen accueillera l’événement NetSecure Day. C’est une journée qui me tient particulièrement à cœur car j’en suis le créateur. L’objectif et je dirais même l’idée de cette journée est essentiellement le partage.

L’Exia.Cesi et moi-même souhaitons rassembler des experts, des professionnels et des étudiants du monde de l’informatique autour de deux thématiques : Le Réseau et la Sécurité.

|

Scooped by

Aurélien BADET

August 29, 2013 10:30 AM

|

Alerté ce weekend par un internaute, nous nous sommes penché sur un article un peu singulier, présenté comme un article d’information, du site LeFigaro.fr. Ce dernier, intitulé « Surfer sur le web en restant anonyme, c’est possible ! » vante une offre aux contours très flous et aux acteurs qui ne le sont pas moins. On se doutait que les révélations d’Edward Snowden allaient être un terrain propice aux attrapes gogos, mais celui-ci semble tellement énorme qu’il nous était impossible de ne pas vous en parler.

|

Scooped by

Aurélien BADET

August 19, 2013 12:55 PM

|

Au début de l’été, une coalition dirigée par le FBI et Microsoft a démantelé un botnet de deux millions de PC, ce dernier était utilisé par les cybercriminels à différentes fins. Le plus surprenant dans cette histoire ? Ces deux millions de PC fonctionnaient en toute quiétude dans les maisons et les entreprises de leurs propriétaires qui n’avaient aucune idée de ce qui se tramait. Il est fort probable que la grande majorité ne le sache toujours pas…

|

Scooped by

Aurélien BADET

August 13, 2013 1:12 PM

|

Dans les aéroports, que l'on soit un particulier ou un professionnel, certains réflexes sont dangereux pour nos ordinateurs et données personnelles. Lesquels ?

|

Scooped by

Aurélien BADET

August 10, 2013 8:20 AM

|

La recherche sur les réseaux de zombies basés sur les navigateurs présentée récemment lors de la conférence Blackhat à Las Vegas rejoint une précédente étude de Trend Micro sur l’abus du HTML5. Elle démontre comment une simple fausse annonce en ligne peut conduire à de redoutables menaces comme un déni de service distribué (DDoS).

|

Scooped by

Aurélien BADET

August 8, 2013 9:02 AM

|

Un célèbre collectif de pirates informatiques chinois connu sous le nom APT1 ou Comment Crew, peut-être lié à l’armée chinoise, ont été pris en flagrant délit d’effraction dans une fausse station de contrôle de l’eau aux États-Unis, qui s’avère en fait être un Honeypot.

Kyle Wilhoit, chercheur en sécurité chez la société Trend Micro vient de révéler les détails de la cyberattaque lors de la conférence BlackHat mercredi. Les pirates chinois ont pris d’assaut un système de contrôle des eaux aux États-Unis en décembre de l’année dernière, mais c’était simplement un leurre mis en place par Kyle Wilhoit à l’aide d’un document Word camouflant des logiciels malveillants pour obtenir un accès complet au système.

|

Scooped by

Aurélien BADET

August 5, 2013 11:41 AM

|

Les télévisions connectées – ou Smart TV – tendent à s'imposer dans nos foyers. Comme tout autre appareil relié à Internet (ordinateur, smartphone, tablette), ces télés s'exposent aux logiciels malveillants et autres cybermenaces. Comment les sécuriser ?

|

Scooped by

Aurélien BADET

August 5, 2013 11:17 AM

|

C’est l’éditeur de solution de sécurité TrendMicro qui donne l’alerte : un nouveau malware vient d’être identifié. D’après les spécialistes en sécurité, les cybercriminels l’utilisent pour détourner les comptes sur Facebook, Twitter et Google+. Selon les experts de TrendMicro, le malware se présente sous forme d’extensions officielles sous Firefox et Chrome. Lors de l’accès à un compte utilisateur, l’abonné est invité à mettre à jour son lecteur vidéo pour lui permettre de visionner des séquences de vidéos présentes sur les réseaux sociaux. En effet, cette extension n’est qu’un malware dénommé »TROJ_FEBUSER.AA ».

|

Scooped by

Aurélien BADET

August 5, 2013 10:43 AM

|

Une stratégie de défense multi-couches, une protection du serveur DNS et une visibilité sur l’ensemble de l’infrastructure IT épargneront les entreprises des conséquences et des coûts engendrés par des attaques par déni de services.

Cette analyse est détaillée par Christophe Auberger, Responsable Technique chez Fortinet. Au début, les attaques DDoS étaient de simples attaques par déni de services lancées à partir d’un seul ordinateur (DoS). Cependant, avec la prolifération des botnets infectants les machines via des malwares très sophistiqués, elles ont évolué pour devenir l’une des plus grandes menaces dans le monde de la sécurité. Verizon, dans son rapport annuel sur la Violation des Données 2012 (2012 Data Breach Investigations Report), a caractérisé ces attaques comme étant « plus effrayantes que les autres menaces, qu’elles soient réelles ou supposées. »

|

Scooped by

Aurélien BADET

August 1, 2013 11:40 AM

|

Les chercheurs en sécurité de iSEC Partners ont présenté lors de la Black Hat, un proof of concept qui leur permet d’hacker un module femtocell. Pour ceux qui l'ignoreraient, le femtocell est une technologie qui permet de disposer d'un relai mobile chez soi. Ainsi, les gens qui ont peu ou pas de réseau peuvent quand même téléphoner ou utiliser la 3G puisqu’ensuite, les données sont transmises à l'opérateur via la connexion terrestre (ADSL) Par exemple, Free a intégré ce module récemment dans sa box. Le hack de iSEC Partners porte sur un femtocell de chez Verizon (opérateur américain) et permet de récupérer à la fois les ID uniques des mobiles qui s'y connectent ainsi que les données (voix, SMS, Internet) qui y transitent. Les données collectées permettent aussi de cloner une SIM et ainsi écouter en live les conversations d'une personne, ou se faire passer pour celle-ci. Rien de vraiment nouveau puisque j'avais assisté à quelque chose d'assez similaire à la NDH l'année dernière. Mais ici, la nouveauté, c'est qu'ils utilisent un boitier commercial.

|

Scooped by

Aurélien BADET

August 1, 2013 8:43 AM

|

La conférence Black Hat s’ouvre aujourd’hui à Las Vegas. Véritable institution du petit monde de la sécurité, elle réserve chaque année son lot d’annonces fracassantes et de vulnérabilités toutes fraîches. Qu’en sera-t-il de cette édition ?

Le cru 2013 semble avant tout refléter son époque : en transition.

|

Scooped by

Aurélien BADET

July 31, 2013 11:11 AM

|

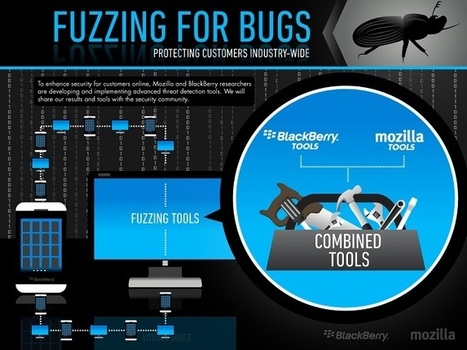

La fondation Mozilla et l'industriel BlackBerry ont annoncé un partenariat dans le domaine de la sécurité informatique. Une plateforme commune sera utilisée conjointement afin de tester la qualité des programmes en y injectant des données aléatoires.

|

Scooped by

Aurélien BADET

July 24, 2013 5:39 PM

|

Pour son premier anniversaire, l’association ISSA France avait pourtant eu une très bonne idée : organiser un débat avec les créateurs de start-up de Silicon Sentier et aborder le sujet de la sécurité. Le risque numérique peut-il vraiment être pris en compte dès la création ? Est-ce même souhaitable lorsque l’important est surtout d’avancer dans le développement ?

|

|

Scooped by

Aurélien BADET

August 29, 2013 10:32 AM

|

La nébuleuse CPLUSSUR / E-PROTECT

Dans le précédent article, nous avons acté que le métier de CPLUSSUR, une marque de l’entreprise 1688, filiale du Figaro, dirigée par le directeur de publication du Figaroscope, c’est le courtage en assurances. Il fallait donc bien trouver des prestataires techniques et des professionnels des assurances pour constituer cette offre dont un article nous vante les mérites en omettant assez curieusement de signaler qu’il ne s’agit pas d’un article d’information, mais d’un publi-rédactionnel, commandé par on ne sait trop qui à la direction du Figaro.

|

Scooped by

Aurélien BADET

August 20, 2013 5:09 AM

|

Une app malveillante passe la procédure d'examen pour l'App Store d'Apple sous l'apparence d'un logiciel inoffensif. Après avoir contourné les mesures de sécurité mises en place par Apple pour accepter les apps sur son App Store, une app malveillante s'est réassemblée, à la manière d'un robot Transformer. Elle s'est muée en assaillante s'exécutant même à l'intérieur de la sandbox iOS (destinée à isoler entre elles les apps et les données). Ses concepteurs, une équipe du centre de sécurité informatique de l'Institut de technologie de Georgie (GTISC), aux Etats-Unis, ont pu surveiller leur app pendant la procédure d'examen par Apple, expliquent nos confrères de Network World. Les chercheurs ont découvert qu'elle n'avait été testée que quelques secondes avant d'être acceptée.

|

Scooped by

Aurélien BADET

August 19, 2013 5:29 AM

|

Un pirate joue avec la caméra IP de la chambre d'un bébé. Dans la série, accès facile aux caméras sur IP, voici le cas de la petite Allyson. La jeune fille, un bébé de quelques mois. Un pirate informatique, qui sait utiliser les dorks Google, a trouvé un accès à la caméra Ip wifi installée de la chambre du nourrisson. Une grand mode chez les parents 2.0. Autant dire que les parents du bébé n'ont pas apprécié l'humour du pseudo hacker. Ce dernier a trouvé drôle d'insulter le bambin. "débile de merde" ; "réveille-toi, espèce de petite salope" hurlait le plouc du numérique qui avait réussi à mettre la main sur la page web d'administration de la webcam. Le père explique à la presse américaine que le pirate ne pouvait qu'entendre le bébé et faire tourner la webcam. Nous craignons à la rédaction de zataz.com que le "vilain" pouvait faire beaucoup plus ! Les parents possédaient le dispositif depuis deux ans et n'avaient jamais changé le moindre mot de passe. Autant dire que Admin/Admin a du faire son petit effet. Une plainte a été déposée auprès du FBI. Intéressante attaque qui, dans la même ambiance nauséabonde a touché une autre image de l'Amérique profonde, celle de la nouvelle Miss Teen USA 2013, piégée par sa webcam.

|

Scooped by

Aurélien BADET

August 10, 2013 8:32 AM

|

Researchers at SophosLabs have come across yet more samples of Android malware exploiting the so-called "Master Key" vulnerability. These samples are different from the ones announced about two weeks ago by our comrades-in-arms over at Symantec.

So, although this vulnerability is not being widely used yet, there does seem to be more than just a passing interest from the cybercrooks in exploiting it. As we discussed last month, the exploit doesn't actually crack any cryptographic keys, despite its name.

|

Scooped by

Aurélien BADET

August 8, 2013 11:26 AM

|

Un livre blanc - white paper Fime par Christian Damour et Stéphanie El Rhomri. The NFC secutity quiz. Extrait du livre blanc : "As the near field communication (NFC) environment evolves, the industry continues to monitor and advance its understanding of new ways in which mobile devices, such as smartphones, can be hacked. With an increasing number of sensitive services going ‘mobile’, such as identity, wallets or corporate applications, the consequences of a malicious party hacking an individual’s mobile device to source personal or corporate data could be serious.

|

Scooped by

Aurélien BADET

August 5, 2013 11:47 AM

|

Le cabinet Gartner jette un pavé dans la marre avec sa dernière étude sur le cloud computing. Il constate que les mesures de sécurité s'avèrent insuffisantes, notamment sur les contrats de SaaS dont les termes restent ambigus.

|

Scooped by

Aurélien BADET

August 5, 2013 11:18 AM

|

elon un rapport publié par Bitdefender sur l’évolution des malwares Android, de nouvelles e-menaces plus sophistiquées qu’auparavant sont apparues et le nombre de ransomwares aurait augmenté durant le premier semestre de cette année. Bien que le Trojan SMS représente 72,51% des malwares Android détectés au niveau mondial, ce rapport confirme un rapprochement entre les menaces mobiles et celles connues dans le mode des PC.

|

Scooped by

Aurélien BADET

August 5, 2013 11:12 AM

|

Nos véhicules étant de plus en plus tributaires de l’informatique embarquée, ils deviennent des cibles potentielles pour les pirates, c’est ce que deux experts en sécurité ont réussi à montrer lors du dernier Defcon 2013 à Las Vegas. Pirater l’informatique embarquée d’une voiture est parfaitement possible, c’est ce qu’ont réussi à démontrer Charlie Miller et Chris Valasek, deux experts en sécurité informatique. Pour se faire, ils ont prouvé qu’il était possible d’outrepasser les ordres du conducteur en agissant via un ordinateur portable.

|

Scooped by

Aurélien BADET

August 5, 2013 10:41 AM

|

Sur la conférence Defcon de Las Vegas (du 1er au 4 août 2013), une présentation a montré comment un attaquant pouvait récupérer, via une app Android, les éléments d'authentification aux comptes d'accès des services Google pour consulter les données de leurs utilisateurs et se faire passer pour eux.

|

Scooped by

Aurélien BADET

August 1, 2013 8:45 AM

|

ous pensez souvent que tous ces gens qui font de la sécurité sont un peu trop paranoïaques ? En fait, c’est plutôt qu’ils savent très bien ce qu’un expert est en mesure de faire subir à un agneau utilisateur peu expérimenté. Tel, par exemple, un journaliste lâché au milieu de la conférence Black Hat… Pour en avoir une idée, voici la note de survie que les organisateurs de la conférence ont faite parvenir aux journalistes partis couvrir l’événement : Vous vous apprêtez à pénétrer dans l’un des environnements (technologique, nldr) les plus hostiles au monde. Voici quelques conseils de sécurité à garder à l’esprit : - See more at: http://magazine.qualys.fr/menaces-alertes/black-hat-journalistes/#sthash.CfKLEFwC.dpufVous pensez souvent que tous ces gens qui font de la sécurité sont un peu trop paranoïaques ? En fait, c’est plutôt qu’ils savent très bien ce qu’un expert est en mesure de faire subir à un agneau utilisateur peu expérimenté. Tel, par exemple, un journaliste lâché au milieu de la conférence Black Hat…

Pour en avoir une idée, voici la note de survie que les organisateurs de la conférence ont faite parvenir aux journalistes partis couvrir l’événement :

Vous vous apprêtez à pénétrer dans l’un des environnements (technologique, nldr) les plus hostiles au monde. Voici quelques conseils de sécurité à garder à l’esprit :

|

Scooped by

Aurélien BADET

August 1, 2013 5:33 AM

|

Facebook impose désormais le protocole HTTPS à l'ensemble de ses usagers. Cette activation par défaut permettra de protéger plus efficacement les internautes, notamment ceux accédant au réseau social depuis un point d'accès public en WiFi.

|

Scooped by

Aurélien BADET

July 31, 2013 4:15 AM

|

Selon des chercheurs d'ESET, de plus en plus de cybercriminels ont recours au réseau The Onion Router (Tor) favorisant l'anonymat. Mais pour l'instant, les spécialistes de la sécurité arrivent encore à les tracer.

|

Your new post is loading...

Your new post is loading...