Selon l’éditeur, les antivirus laissent passer plus de la moitié des attaques informatiques. Côté technologique, mieux vaut se concentrer sur la détection d’intrusion, histoire de « sauver les meubles ».

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

Current selected tag: 'Sécurité informatique'. Clear

Voila une excellente question à laquelle l’éditeur de solution de sécurité BitDefender répond. Nombreuses sont les personnes à faire cette erreur qui n’est pas anodine. Explications. Aujourd’hui, globalement, tout utilisateur a conscience qu’il est indispensable d’installer un antivirus pour se protéger sur Internet contre les nombreuses menaces toujours plus nombreuses et complexes élaborées par les cybercriminels. Pour faire face à plus de 200 millions de malwares en circulation au niveau mondial, certains pourraient penser qu’on est deux fois mieux protégé en installant deux antivirus. Au contraire !

Alors que les professionnels de la sécurité invitent les administrateurs de sites à patcher leur plate-forme OpenSSL pour combler la faille Heartbleed , certains informations indications que les cybercriminels sont déjà dans les starting-blocks.

Si vous êtes sous Windows et que vous passez votre vie à installer tout un tas de softs rigolos dont certains très étranges, vous êtes peut-être déjà tombé sur des logiciels qui cachaient dans leur code un malware ou un adware, voire des bloatware, c'est à dire des softs de merdes installés d'office par les constructeurs... Shit happens comme dirait Sarkozy ! Et bien bonne nouvelle, il existe un outil gratuit qui s'appelle "Should I Remove It ?" qui va scanner votre ordinateur et va comparer la liste des logiciels qui y sont installés avec la liste des logiciels "à risque" connus et remontés par la communauté.

La loi sur la consommation a été publiée hier au Journal officiel. C’est elle qui organise, notamment, l’introduction des procédures d’action collective (class action) en France. Cependant le texte, très dense, intervient également dans d’autres secteurs notamment dans celui des pouvoirs de la CNIL.

On a longtemps cru qu’il était impossible de développer un logiciel malveillant capable d’attaquer les réseaux WiFi. Jusqu’à ce que ces chercheurs de l’Université de Liverpool testent en conditions réelles leur petit virus maison : Chameleon.

La cour d'appel de Paris a jugé le blogueur Bluetouff coupable d'avoir téléchargé des documents qui étaient librement accessibles, qu'il avait découverts par hasard en utilisant Google.

Microsoft veut ouvrir à Bruxelles d'ici la fin de l'année un "Centre de Transparence", qui permettra aux Etats d'expertiser le code source de Windows, Office ou d'autres produits Microsoft, pour s'assurer de l'absence de backdoors exploitables par les Etats-Unis.

Vous utilisez l'application Bing sur Android, et vous vous connectez régulièrement à des hotspots Wi-Fi ? Sauvez votre smartphone, faites la mise à jour !

Et oui ! Il faut savoir que la quasi-totalité des 3 millions de distributeurs de billets actifs de par le monde fonctionnent sous Windows XP.

Face aux menaces croissantes pesant sur la cybersécurité des organisations, qui dépassent largement à présent les frontières traditionnelles des DSI et se focalisent sur des directions métiers ou fonctionnelles, lutter contre les attaques n’est plus uniquement l’affaire de la DSI mais devient le problème de tous. Il est plus que jamais nécessaire de mettre en place des actions de prévention pour éviter toute cyber-attaque et ce, à tous les échelons de l’organisation.

En 2014, un nombre croissant d'attaques par saturation sont attendues depuis des terminaux mobiles, selon la société Prolexic Technologies.

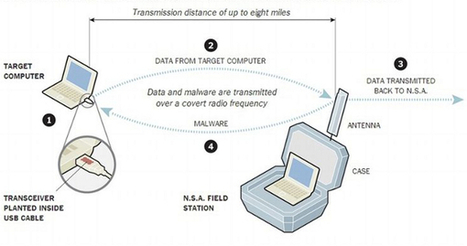

Le New York Times rapporte que la National Security Agency (NSA) est capable de pirater des données et d'installer des logiciels malveillants sur des ordinateurs dits « air-gapped », c'est à dire physiquement déconnectés d'Internet et de tout type de réseau. |

Tous ceux qui ont vu beaucoup de films savent qu'on peut combattre une armée de ninjas, désamorcer des bombes, détourner des missiles, mais pas gagner contre les technologies de chiffrement. C'est une vérité intangible, enfin... surtout à Hollywood, peut être aussi dans beaucoup d'esprit, mais la réalité est bien différente.

Pour l’April, l’affaire HeartBleed ne doit pas déboucher sur une critique acerbe et une remise en cause du libre. Le fait que le code soit ouvert à la vigilance de tous reste une force. Vraiment ? Mais à condition que cette vigilance s’exerce réellement et que des moyens soient attribués.

Depuis la découverte du bug Heartbleed, une course contre la montre s'est engagée pour corriger cette vulnérabilité. Du côté des principaux services en ligne, des correctifs ont été déployés. Cependant, des interrogations demeurent. En outre, les usagers doivent aussi agir pour leur propre sécurité.

Vos employés ont-ils le droit d’ouvrir un tunnel SSH personnel en arrivant au travail le matin ? Peuvent-ils utiliser leur propre compte Dropbox sur le poste de travail professionnel ?

Pour accéder à nos comptes en ligne, nous utilisons souvent des mots de passe « faibles» ou le même mot de passe sur plusieurs comptes. Voici quelques astuces pour gérer ses mots de passe personnels en toute sécurité. Banque, e-commerce, messagerie, documents, administration : de nombreuses démarches de notre vie quotidienne passent désormais par Internet et par la création de comptes sur les différents sites. Nombre de ces espaces privatifs contiennent des informations confidentielles qui ne doivent pas être rendues disponibles à des personnes non habilitées. Une étude de 2013 de Dashlane portant sur 100 sites de e-commerce français a révélé que 87% des acteurs de l’e-commerce acceptent encore des mots de passe "basiques" comme "123456", « azerty » ou "motdepasse", qui sont les premiers que les pirates informatiques vont essayer de taper. 17 % des internautes utilisent leur date de naissance.

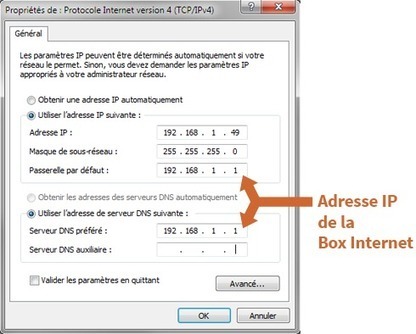

Des logiciels malveillants modifient nos paramètres DNS pour rediriger notre navigation vers des sites frauduleux. Comment ça marche ? Comment se protéger ?

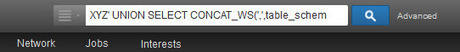

800 000 clients de l’opérateur Orange ont vu certaines de leurs données personnelles dérobées via une injection SQL. Mais qu’est-ce qu’une injection SQL ? Comment ces attaques sont-elles perpétrées et comment en limiter les risques ?

Les conférences où l’on vous propose de prendre votre fer à souder afin de fabriquer un équipement de sécurité maison sont suffisamment rares pour que l’on en parle !

Cette présentation explique comment sécuriser sa messagerie mail.

Le Water Holing, ou la technique du « point d’eau », est une technique de plus en plus employée par les cybercriminels. Cette attaque se base sur les éléments suivants : plutôt que de se heurter aux systèmes de défense des grandes entreprises en tentant des attaques directes, les pirates préfèrent infecter le site Web d’un partenaire ou d’une structure souvent fréquentée par les employés de la société. Ainsi, une fois le site infecté, les salariés de l’entreprise ciblée se connectent sans méfiance au site Web censé être sûr. Inutile de vous préciser ce que le pirate fera des informations récupérées par le biais du site vérolé… C’est donc une information à prendre en compte pour les DSI et RSSI des entreprises.

Fujitsu a développé une technologie basée sur le chiffrement homomorphique, qui permet de traiter des données cryptées sans les déchiffrer. Via Jean-Pierre Blanger

Target a confirmé que des attaquants avaient utilisé des malwares dans les caisses enregistreuses pour voler des données de cartes bancaires. Environ 110 millions de données personnelles ou bancaires ont été dérobées. Les vulnérabilités sont connues, mais s'en prémunir coûte cher. |