Your new post is loading...

Your new post is loading...

|

Scooped by

Aurélien BADET

June 21, 2017 12:33 PM

|

Les pires craintes se transforment parfois en réalité. Un malware d'un nouveau genre, qui cible les infrastructures d'apprivisionnement électrique, a été détecté par deux entreprises spécialisées : ESET et Dragos Security. S'il n'a été utilisé qu'à petite échelle jusqu'à présent, il a été conçu de manière à pouvoir infiltrer et saboter presque n'importe quel réseau électrique en Europe. Et ce, de manière quasi-automatique. Un scénario catastrophe qui semble malheureusement de plus en plus plausible.

|

Scooped by

Aurélien BADET

September 10, 2016 5:51 AM

|

La dernière étude de Trend Micro met en avant la forte croissance de deux types de cybermenaces, les « arnaques au Président » et les ransomwares.

L'éditeur de solutions de sécurité Trend Micro vient de publier une nouvelle édition de son étude sur l'état des cybermenaces dans le monde, cette fois au premier semestre 2016. Les deux grandes tendances sont la croissance de deux types de cybermenaces reposant beaucoup sur de l'ingénierie sociale. Ainsi les ransomwares, le plus souvent déclenchés à partir de pièces jointes d'e-mails incitant à les ouvrir, voient leurs attaques progresser de 172%. 79 nouvelles familles de ransomwares ont été découvertes.

|

Scooped by

Aurélien BADET

August 8, 2016 5:30 PM

|

Le succès et la politique interne de Steam rendent cette plateforme dédiée aux jeux vidéo très prisée des cybercriminels qui peuvent facilement en tirer d’importants revenus illicites en revendant des objets précieux ou de l’argent virtuel. Plus que tout autre e-menace, Valve craint les malwares du type “Steam Stealer”.

Depuis plus de 10 ans, Valve règne en maître du jeu vidéo avec sa plateforme internationale et incontournable Steam, utilisée par plus d’une centaine de millions de joueurs à travers le monde et sur une multitude de systèmes différents. Pourtant, plus de 77 000 comptes utilisateurs sont piratés et pillés chaque mois, une statistique loin d’être négligeable. Comme l’indique l’éditeur russe de solutions de sécurité Kaspersky, le secteur du jeu en ligne, qui représente un marché estimé à plus de 100 milliards de dollars, n’est pas seulement juteux pour les développeurs et les fabricants. Il l’est aussi pour les cybercriminels.

|

Scooped by

Aurélien BADET

September 8, 2015 4:44 AM

|

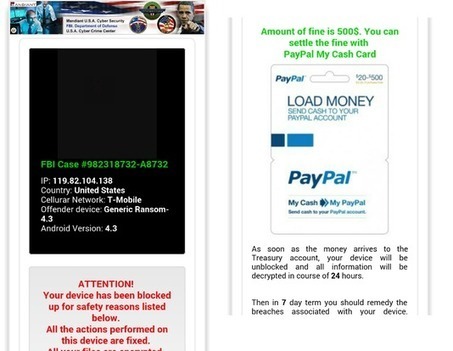

Adult Player, une application se présentant comme un logiciel pour téléphones Android permettant d’accéder à des vidéos pornographiques, était en réalité un « rançongiciel » — un programme qui tente de racketter ses utilisateurs. C’est ce que montre une étude de l’entreprise de sécurité informatique Zscaler, qui détaille le fonctionnement du logiciel.

|

Scooped by

Aurélien BADET

July 9, 2015 1:51 PM

|

Les documents piratés chez Hacking Team montrent que les services de police ont contacté le fournisseur d'outils d'espionnage pour préparer l'entrée en vigueur de la loi Renseignement, qui l'autorisera à pirater des ordinateurs et des réseaux informatiques à des fins de renseignement.

|

Scooped by

Aurélien BADET

June 7, 2015 2:10 PM

|

Gardez en toujours en tête cette phrase clé : lorsqu’un service est gratuit, c’est vous le produit. Beaucoup font la promotion à tout va des VPN gratuits, soit disant fiables et sécurisés. Mais le récent scandale causé par HOLA VPN est un exemple typique de ce qu’il faut éviter…

|

Scooped by

Aurélien BADET

October 8, 2014 12:21 PM

|

Des pirates ont eu accès aux machines physiques des DAB pour installer le logiciel malveillant à partir d'un CD.

|

Scooped by

Aurélien BADET

February 24, 2014 9:58 AM

|

Identifié à la fin de l'année dernière par les chercheurs en sécurité de RSA, le malware iBanking vise les utilisateurs d'app sur Android. Il utilise un panneau de contrôle et va au-delà du vol de données.

|

Scooped by

Aurélien BADET

December 16, 2013 9:36 AM

|

Attaques ciblées, menaces sur les équipements mobiles et préoccupations croissantes autour de « l’Internet of Everything » (IoE) comptent parmi les principaux sujets abordés par ce rapport.

|

Scooped by

Aurélien BADET

October 29, 2013 6:13 AM

|

Contrairement à la plupart des utilisateurs « standard », les cybercriminels ne se reposent pas et n’abandonnent jamais. Voici les 5 nouvelles techniques destinées à tromper les utilisateurs, y compris les plus chevronnés ! Assurez-vous d’avoir un logiciel de protection à jour sur votre machine et appliquez toutes les mises à jour système. Voici les 5 derniers pièges tendus par les cybercriminels en ce moment

|

Scooped by

Aurélien BADET

August 29, 2013 9:11 AM

|

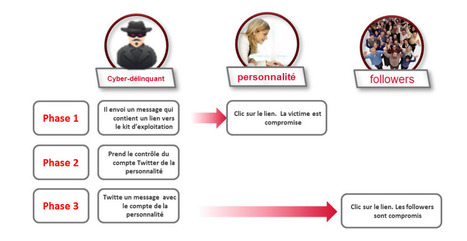

Le premier objectif d’un cyber délinquant souhaitant conduire une attaque ciblée est d’entrer en contact avec sa victime. Pourquoi ? Par exemple, pour lui envoyer un lien la redirigeant vers un kit d’exploitation. Alors qu’il est nécessaire de connaître l’adresse mail de la cible pour pouvoir lui envoyer un message, les réseaux sociaux tels que Twitter rendent quant à eux possible une interaction directe. Le kit d’exploitation sur lequel « atterrit » la cible va tester en quelques secondes les dizaines de vulnérabilités de l’environnement de cette dernière (voir article). Quand on sait que les environnements PC ne sont quasiment jamais à jour, on se rend compte de la marge de manœuvre dont disposent les cyber-délinquants pour parvenir à leur fin. En quelques secondes, donc, la machine de la cible se retrouve sous le contrôle de l’attaquant. Des logiciels conçus pour « gérer » la machine de la victime sont alors téléchargés à son insu. L’attaquant pourra consulter les fichiers locaux, les télécharger et attendre patiemment que la victime entre son login/mot de passe sur des sites tiers pour récupérer ses informations. Tout cela, sans aucune interaction ! Il suffit que la cible se rende sur le site hébergeant le kit d’exploitation pour en être victime…

|

Scooped by

Aurélien BADET

April 11, 2013 5:19 AM

|

Les derniers mois ont vu fleurir de nouveaux Crimewares, toujours plus évolués et efficaces. L’un d’entre eux est appelé PONY Bonet. Le panneau de contrôle de Pony 1.9 est identifié par le logo d’un animal qui apparaît dans le célèbre jeu Facebook « Farmville ». Mais ne vous fiez pas à la banalité du logo, c’est en vérité un véritable outil d’espionnage, capable de dérober tous vos mots de passe en quelques instants ! Le malware est développé en Delphi XE2 et en ASM.

|

Scooped by

Aurélien BADET

March 6, 2013 8:33 AM

|

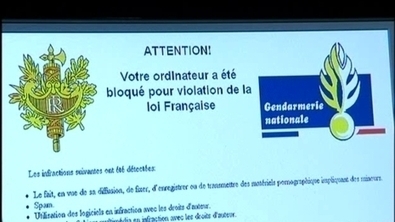

Si votre ordinateur paraît bloqué et qu'un message vous demande de payer une prétendue amende pour piratage, ne payez pas. La Hadopi prévient qu'un nouveau "ransomware" sévit actuellement, mais qu'il s'agit d'une arnaque.

|

|

Scooped by

Aurélien BADET

December 8, 2016 7:21 AM

|

Une vaste campagne d'attaque informatique baptisée Stegano s'abat actuellement sur le web. Cette dernière vise à répandre des publicités malveillantes sur de nombreux sites.

Depuis octobre, des millions d'internautes ont été exposés à du code malveillant caché dans de fausses bannières publicitaires pour des soi-disant produits de sécurité. En cliquant dessus, l'utilisateur prend alors le risque d'installer trojans et logiciels espions, d'après l'éditeur Eset. Les publicités contenant du code malveillant ne sont pas nouvelles mais la campagne d'attaque en cours, baptisée Stegano, se répand sur de très nombreux sites, dont des sites d'information, précise dans un billet de blog l'éditeur de solutions de sécurité. Le vecteur d'attaque passe par la détection de vulnérabilités dans le lecteur Adobe Flash des internautes utilisant Internet Explorer.

|

Scooped by

Aurélien BADET

September 10, 2016 4:43 AM

|

Alors que l’actualité autour des ransomware est toujours aussi riche, notons l’apparition d’une nouvelle variante nommée FAIRWARE et qui s’en prend aux serveurs web sous Linux.

Fairware est mentionné pour la première fois via un post sur le forum de Bleeping Computer. Ses victimes pensent que leurs machines ont été infectées via une attaque par force brute. Une fois présents sur les serveurs, les assaillants auraient chiffré et supprimé les contenus des répertoires web, en y laissant un message qui exigent de régler une rançon de 2 Bitcoins pour récupérer les données. Bien sûr, la suppression du contenu du répertoire www rend le serveur inutilisable, ce qui est particulièrement problématique pour les applications Web critiques. En cas de non-paiement de la rançon sous 2 semaines, les victimes sont informées d’une possible divulgation publique des fichiers détournés.

|

Scooped by

Aurélien BADET

February 19, 2016 5:38 AM

|

Kaspersky Lab alerte sur deux groupes cybercriminels (Metel et GCMAN) exploitant le trojan bancaire Carbanak 2.0. Des dizaines de millions d’euros ont été dérobés via ce biais en 2015 un peu partout dans le monde.

|

Scooped by

Aurélien BADET

July 9, 2015 2:14 PM

|

Un puissant outil de piratage, déjà employé en 2013 dans des attaques contre Microsoft, Facebook, Twitter et Apple, a été de nouveau utilisé en 2015, dans une version modernisée, pour viser des entreprises dans plusieurs pays, dont la France. C’est ce que révèlent les éditeurs d’antivirus Symantec et Kaspersky, mercredi 8 juillet ; ils notent que cet outil se distingue des logiciels couramment employés.

Baptisé « Wild Neutron », le logiciel était actif depuis 2011. En 2013, il a été utilisé pour attaquer de très grandes entreprises du Web. Facebook, l’une des cibles, avait à l’époque expliqué que des ordinateurs de ses employés avaient été infectés, sans que les pirates parviennent à accéder à des données d’utilisateurs.

|

Scooped by

Aurélien BADET

June 9, 2015 10:11 AM

|

L'auteur présumé du ransomware Locker présente ses excuses pour les actions commises et affiche les clefs pour déchiffrer les fichiers verrouillés avec son outil.

Dans une sortie particulièrement étonnante sur Pastebin, l'auteur présumé du ransomware Locker, également connu sous le nom CryptoLocker V, a publiquement présenté ses excuses aux milliers de victimes du malware. Dans la foulée, il a publié une base de données avec les clés capables de déverrouiller les machines et les fichiers infectés. Ce geste est particulièrement rare dans le petit monde des développeurs de ransomwares qui sont parmi les plus impitoyables sur Internet.

|

Scooped by

Aurélien BADET

May 27, 2015 6:33 AM

|

Des chercheurs ont découvert un outil d'attaque web qui permet à des pirates de détourner les serveurs DNS des routeurs et de les remplacer par des serveurs voyous.

|

Scooped by

Aurélien BADET

April 24, 2014 9:12 AM

|

Selon le rapport Data breach investigations 2014 publié par Verizon, 92% des attaques étudiées ces dix dernières années peuvent être attribuées à l’une de neuf catégories. Et chacune de ces catégories d’attaque cible en priorité une industrie différente.

Les neuf catégories d’attaques et leur industrie de prédilection sont :

- Compromission des terminaux de paiement (hôtellerie & restauration à 75%)

- Attaques web (publication, édition, communication et nouvelles technologies à 41%)

- Fraude interne (immobilier à 37%)

- Vol et pertes accidentelles (médical à 46%)

- Erreurs utilisateurs (services administratifs à 43%)

- Crimeware (travaux publics à 33%)

- Skimmers de cartes de paiement (services financiers à 22%)

- Déni de services (gestion d’entreprises à 44%)

- Cyber-espionnage (Industrie minière à 40%)

|

Scooped by

Aurélien BADET

December 17, 2013 10:51 AM

|

Microsoft a découvert deux faux antivirus qui utilisent des certificats volés de signature de code des développeurs. Une pratique qui tend à se développer selon l'éditeur.

|

Scooped by

Aurélien BADET

December 14, 2013 2:06 PM

|

Comme chaque année, UnderNews fait le point sur les packs d'exploitation pirates les plus actifs en cette fin d'année.

|

Scooped by

Aurélien BADET

October 29, 2013 5:34 AM

|

Le malware TorRAT est apparu début 2012 sous la forme d’un outil d’espionnage. Mais à partir d’août 2012, la fonction de génération de Bitcoin (Bitcoin Mining) a été ajouté et il est devenu un puissant outil de piratage, souvent associé à des cyberattaques visant des institutions financières.UnderNews | Malwares

|

Scooped by

Aurélien BADET

June 1, 2013 9:26 AM

|

Fake anti-virus, also suggestively known as scareware, tricks you into paying money by pretending to find threats such as viruses and Trojans on your computer.

The scan to find the "threats" is free; the cleanup part is not. If you do pay up, the software then pretends to remove the non-existent threats so you may not even realise that you've been scammed, on the principle that all's well that ends well.

But not only are you out of pocket, typically between $40 and $100, you're also led into a false sense of security, because the clean bill of health provided after you've paid is as bogus as the infection report at the start. This sort of scam is most common on Windows, with OS X a long way back in second place. But other operating systems aren't exempt from the depredations of cybercriminals.

|

Scooped by

Aurélien BADET

April 10, 2013 10:20 AM

|

Attirés par la forte valeur de la monnaie virtuelle, des cybercriminels cherchent à utiliser les ordinateurs des particuliers pour générer des bitcoins à leur insu, mais pas forcément de manière très discrète.

|

Your new post is loading...

Your new post is loading...