Your new post is loading...

Your new post is loading...

L’Assurance Maladie met en garde les assurés sociaux contre des appels téléphoniques frauduleux et contre l'envoi de courriels et de SMS frauduleux. Soyez vigilant ! Comment reconnaître ces sollicitations ? Quels sont les bons réflexes à adopter pour s'en protéger ? L'Assurance Maladie vous donne quelques conseils. Attention aux appels téléphoniques frauduleux Des démarchages frauduleux par téléphone qui usurpent le nom de l'Assurance Maladie existent. Par exemple, lors d'un appel téléphonique se présentant comme provenant de l'Assurance Maladie, l'émetteur de l'appel laissera un message sur votre répondeur vous demandant de rappeler votre CPAM à un numéro différent du 3646. Son but est de vous faire appeler un numéro fortement surtaxé dans le but de vous soutirer de l'argent indirectement. En aucun cas, vous ne devez y donner suite.

Nous vous rappelons que seul le 3646 (service gratuit + coût de l’appel) vous permet de joindre votre CPAM et nous vous appelons donc à la vigilance.

Bon à savoir : lorsque l'Assurance Maladie vous contacte par téléphone, le numéro de l'appelant qui s' affiche à l'écran de votre téléphone peut être : - le 3646 (service gratuit + coût de l’appel) ;

- le 01 87 52 00 70, pour les appels menés dans le cadre des opérations Aller vers pour la vaccination contre le Covid-19 ;

- le 09 74 75 76 78, pour les appels menés dans le cadre du dispositif de contact tracing afin de limiter la circulation du virus.

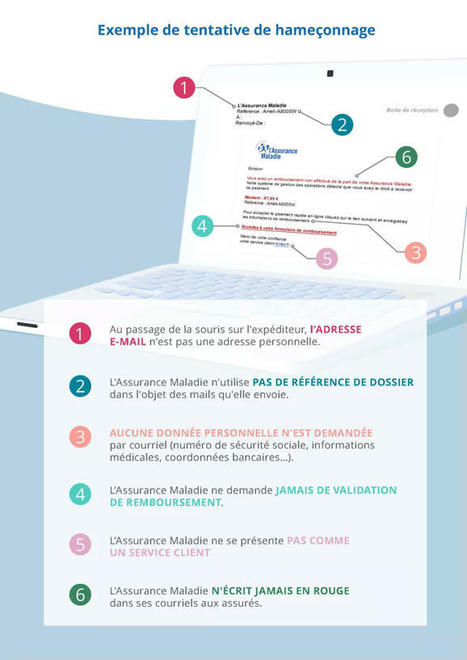

Que ce soit par téléphone ou par mail, l’Assurance Maladie ne vous demandera jamais votre numéro fiscal ou vos identifiants de connexions. Dans certains cas, pour sécuriser les appels, les conseillers de l’Assurance Maladie peuvent demander une partie des coordonnées bancaires (RIB) mais ils ne demanderont jamais la totalité et jamais de mot de passe, même temporaire. Attention aux courriels frauduleux L’Assurance Maladie ne demande jamais la communication d’éléments personnels (informations médicales, numéro de sécurité sociale ou coordonnées bancaires) par e-mail en dehors de l’espace sécurisé du compte ameli. Tous les messages de ce type en dehors de l’espace du compte ameli sont des tentatives de « phishing », hameçonnage en français. Attention, ceci est une escroquerie en ligne, en aucun cas vous ne devez y répondre ! Soyez vigilant ! Cette technique d'escroquerie en ligne est très utilisée. Les escrocs cherchent à obtenir des informations confidentielles afin de s'en servir. Pour plus d'informations sur ce piratage et savoir comment vous en protéger : consultez le site cybermalveillance.gouv.fr. Pour signaler un contenu illicite : connectez-vous sur le portail officiel de signalement de contenus illicites Internet-signalement.gouv.fr. Attention aux SMS frauduleux L’Assurance Maladie peut vous contacter par SMS. Les SMS de l'Assurance Maladie peuvent contenir des liens vers des pages d'information du site ameli.fr, ou vers le service declare.ameli.fr ou vers le compte ameli, auquel vous pouvez accéder en utilisant vos identifiants de connexion. Mais l'Assurance Maladie ne demande jamais la communication d’éléments personnels (informations médicales, numéro de sécurité sociale ou coordonnées bancaires) par SMS. Tous les messages de ce type sont des tentatives de « smishing » (ou hameçonnage par SMS). Exemple de SMS frauduleux : nouvelle carte Vitale, remboursement en attente de l’Assurance Maladie Par exemple, un SMS frauduleux vous est envoyé pour vous signaler la livraison d’une nouvelle carte Vitale. Autre exemple : un SMS frauduleux vous est envoyé pour vous annoncer qu’un remboursement de l’Assurance Maladie est en attente. Ces SMS vous incitent à cliquer sur un lien qui renvoie directement vers un questionnaire visant notamment à recueillir vos coordonnées bancaires ou personnelles. Attention, ce sont des escroqueries en ligne, vous ne devez pas y répondre ni cliquer sur le lien ! Soyez vigilant ! Cette technique d'escroquerie en ligne est très utilisée. Les escrocs cherchent à obtenir des informations confidentielles afin de s'en servir. Pendant la crise sanitaire, les fraudes se multiplient Dans le cadre de la crise sanitaire, l’Assurance Maladie accompagne les personnes qui doivent s’isoler et elle a fait évoluer le contact tracing, son dispositif pour rechercher les chaînes de contamination à la Covid-19. L'Assurance Maladie peut contacter les personnes positives et les personnes cas contact soit par un appel téléphonique soit par SMS. Ces SMS peuvent prendre la forme de conversation : les échanges sont guidés et la personne est invitée à répondre par SMS. Ce dispositif pourrait servir de prétexte pour des tentatives de fraudes et l'Assurance Maladie invite à la vigilance. Les SMS de l'Assurance Maladie ne demandent jamais la communication d’éléments personnels (informations médicales, numéro de sécurité sociale ou coordonnées bancaires). Pour plus d'informations sur ce piratage et savoir comment vous en protéger : consultez les conseils sur le site cybermalveillance.gouv.fr. Pour signaler un contenu illicite : connectez-vous sur le portail officiel de signalement de contenus illicites Internet-signalement.gouv.fr. Réseaux sociaux : aucune sollicitation de l'Assurance Maladie Sur les réseaux sociaux, que ce soit en public ou en privé, l'Assurance Maladie n’échange jamais aucune information personnelle (numéro de Sécurité sociale, état de santé…) afin de protéger la vie privée de ses assurés et dans le respect des préconisations de la commission nationale de l'informatique et des libertés (Cnil). N'hésitez pas à vous abonner au fil Twitter ou au fil LinkedIn de l'Assurance Maladie : vous y retrouverez toute notre actualité ! FranceConnect : attention aux demandes de diffusion d’informations personnelles FranceConnect est un dispositif d’authentification mis en place par l’État. Il permet de se connecter à son compte ameli grâce à un autre de ses comptes personnels : celui du site impots.gouv.fr ou laposte.fr, par exemple. Inversement : avec les identifiants du compte ameli, il est possible de se connecter à ces comptes personnels. Le dispositif est pratique et sécurisé mais il convient de rester prudent. L’Assurance Maladie met en garde contre de nombreuses démarches frauduleuses et notamment liées au compte formation. Des démarcheurs proposent des formations financées par le compte formation et demandent des informations personnelles (comme le numéro de sécurité sociale) pour l’inscription. Il est recommandé de ne jamais communiquer d’informations personnelles par téléphone, par SMS ou par courriel. Pour utiliser son compte formation, il existe un seul site officiel à consulter : moncompteformation.gouv.fr. L’Assurance Maladie appelle à rester attentifs aux tentatives d'escroqueries (sollicitations répétées, parrainages, offres trompeuses). À qui signaler les fraudes et les arnaques ? Pour signaler un contenu illicite : connectez-vous sur le portail officiel de signalement de contenus illicites Internet-signalement.gouv.fr. Si vous avez reçu un pourriel (spam), utilisez le site signal-spam.fr. S’il s’agit d’un SMS, signalez-le sur le site 33700.fr ou en envoyant un SMS au 33 700. Ces services feront bloquer l’émetteur du message.

|

Le phishing au colis est de retour. Mais cette fois, il embarque un malware capable de dépouiller votre compte bancaire.

En ce début d’avril 2021, un SMS aussi expéditif qu’étrange a été reçu par de nombreux Français et Françaises, dont l’auteur de cet article. « Votre colis a été envoyé. Veuillez le vérifier et le recevoir. »

À la suite du message se trouve un lien « tinyurl », un lien raccourci, cache le vrai lien de destination. Aucun moyen non plus de savoir qui a envoyé le SMS : un vendeur ? Un service de livraison ? Ou bien des malfaiteurs ? La formulation du message, bien que correcte grammaticalement, ne sonne pas juste, comme si elle était traduite d’une langue étrangère. Pourtant, le message semble venir d’un numéro français.

Nous avons reçu le phishing un lundi soir, sans nous douter qu’il cachait un malware. // Source : Capture d’écran Cyberguerre

Ce SMS a des allures de déjà-vu : il reprend la construction du phishing au « droit de douane » ou à « l’affranchissement » de colis, un grand classique des malfaiteurs, dont il existe des dizaines de variantes. L’idée : jouer sur votre crainte de ne pas rater la réception d’un colis pour précipiter votre erreur. Ce phishing revient à intervalles réguliers, habillé aux couleurs de différentes entreprises de livraison : Colissimo, FedEx, UPS… Habituellement, les malfrats redirigent leurs cibles vers une fausse page de l’entreprise qu’ils imitent, dans le but d’extorquer leurs informations personnelles, et surtout, leurs données bancaires.

Lorsque je reçois le SMS sur mon iPhone, lundi 6 avril, je clique donc dessus pour voir s’il cache la combine habituelle. Raté : le lien me renvoie vers un nom de domaine sans queue ni tête « keypugwnhw[.]duckdns.org/?ulkmaloyxk ». J’y trouve une page blanche, et c’est tout. Je décide de passer à autre chose. Après tout, peut-être que les malfrats ont simplement mal configuré leur phishing.

Mais trois jours plus tard, Maxence contacte Cyberguerre : un de ses amis a reçu le même phishing, sauf qu’il a ouvert le lien sur un smartphone Android. Le site lui a alors affiché un message « afin d’avoir une meilleure expérience, veuillez mettre à jour votre navigateur Chrome à la dernière version », puis lui a proposé de télécharger le fichier « mxpcqpgjyk.apk ».

Si vous ne le savez pas, les APK sont des sortes de kits d’installation pour les applications Android. Autrement dit, en téléchargeant le fichier, la cible du phishing télécharge une app. Aurions-nous trouvé la trace d’une app malveillante ? Contactée par Cyberguerre, l’équipe de recherche d’Evina (une entreprise de cybersécurité spécialisé dans la fraude bancaire) a confirmé cette hypothèse : le faux SMS de livraison cache un malware de la famille des « bankers ».

Le malware se cache sous une icône invisible

Une fois l’APK téléchargée, l’app s’installe. Elle prend l’apparence de Google Chrome, le navigateur internet par défaut des smartphones Android, afin de demander des autorisations d’accès à l’utilisateur. Son objectif : obtenir le droit d’envoyer et recevoir des appels ; d’envoyer et recevoir des SMS ; d’accéder aux photos et autres fichiers de l’appareil ; et d’accéder au répertoire de contacts.

À l’écran, le malware affiche deux icônes : une copiée sur Chrome, et une autre transparente (et donc en quelques sortes invisibles). « Lorsque vous cliquez sur une des deux icônes, l’icône visible sera supprimée pour ne laisser place qu’à l’icône invisible », précisent les chercheurs dans l’analyse qu’ils ont remise à Cyberguerre.

À droite, l’icône Chrome qui cache le malware, au centre, l’icône invisible. // Source : Evina

Le « banker » va agir en coulisses, hors du regard de l’utilisateur. Il va dans un premier temps collecter toutes sortes d’informations, et les envoyer par Internet à un serveur contrôlé par les malfaiteurs — d’ailleurs, le malware peut activer le WiFi lui-même. Il va lister les applications installées sur l’appareil, le numéro de téléphone de la victime, le numéro de série de la carte SIM ou encore la liste des contacts.

Ensuite, il passe à la vitesse supérieure. Vous vous en doutez, si ce genre de malware est nommé « banker », c’est parce qu’il a pour objectif de mettre la main sur le compte bancaire de la victime. Pour y parvenir, le logiciel malveillant va déployer un nouveau piège. « Il affiche une fausse page web qui explique que l’accès au compte bancaire a été bloqué et qu’il faut le réactiver », écrivent les chercheurs. Cette page affiche un formulaire qui demande une série d’informations, prétendument pour rétablir l’accès au compte :

Le numéro de compte ;

Le mot de passe pour l’espace bancaire ;

Le prénom, nom, l’adresse et la date de naissance de la victime ;

Les détails de la carte bancaire.

Bien sûr, ces informations sont immédiatement transmises à des serveurs contrôlés par les hackers. Une fois que les malfrats les ont récupérées, plus rien ne les empêche de se connecter au compte bancaire de la victime, et d’y effectuer des opérations. Grâce aux autorisations accordées au malware, ils peuvent lire les SMS et les notifications de l’utilisateur, et s’en servir pour récupérer les éventuels codes nécessaires à la validation des transactions.

Et ce n’est pas tout : ils vont aussi pouvoir se servir du smartphone de la victime pour envoyer leur phishing à d’autres personnes, par exemple à ses contacts. Ainsi, ils diffuseront efficacement le malware.

Le malware n’est pas des plus virulents

Malgré ses capacités dangereuses, ce malware est relativement peu complexe par rapport aux autres logiciels de sa famille. Les bankers les plus développés mettent en place des moyens de collecte des informations bancaires plus subtils qu’un simple phishing : certains clonent les apps des banques, d’autres enregistrent les frappes sur le clavier du smartphone, d’autres encore sont capables de prendre des captures d’écrans. Ici, même si les malfaiteurs parviennent à convaincre la victime de télécharger le malware, ils doivent encore espérer qu’elle morde au phishing présenté par le logiciel malveillant.

Les malfrats n’ont pas fait assez d’efforts

Ce manque de subtilité des malfrats se retrouve tout au long de leur phishing, et ils laissent ainsi plusieurs portes de sortie à leurs victimes. Avec quelques mots supplémentaires et l’affichage du nom d’un service de livraison de colis, le SMS initial serait bien plus convaincant. De même, le nom du site et celui du fichier APK ont de quoi attirer la suspicion de la victime. Surtout, ils cassent la continuité du scénario de la livraison de colis, censé être la raison des actions de leur victime.

Des hackers sophistiqués auraient fait croire que l’APK permettait d’installer une application Laposte ou Colissimo prétendument nécessaire pour recevoir le colis. Ici, la cible du phishing peut facilement déceler l’entourloupe : pourquoi devrait-elle télécharger un fichier quelque chose pour mettre Chrome à jour ? Surtout, pourquoi ce fichier d’installation n’aurait pas le mot Chrome dans son nom ?

La maladresse — ou l’incompétence — des malfaiteurs est une aubaine pour les victimes : d’autres campagnes de phishings comme celle aux couleurs de TousAntiCovid, ne leur laisse pas autant de chances de se rattraper.

Comment désinstaller le malware ?

Vous avez mordu au phishing ?

Commencez par prévenir votre banque, si ce n’est pas déjà fait.

Ensuite, les chercheurs d’Evina précisent qu’il suffit de désinstaller l’app vérolée depuis le menu « application » de votre appareil pour s’en débarrasser. Comme pour n’importe quelle application de votre smartphone, allez dans le menu, cliquez sur l’icône de l’app, puis sur « désinstaller ».

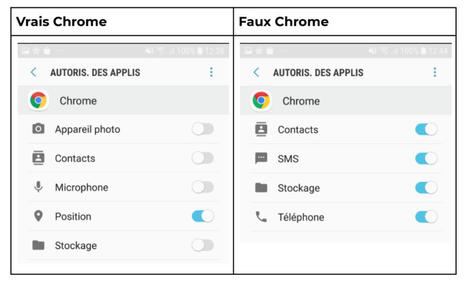

Puisque le malware se cache sous l’apparence de Google Chrome, vous devez faire attention à bien distinguer les deux. L’équipe d’Evina note que le malware ne pèse que quelques kilooctets (Ko), alors que la vraie app fait plusieurs centaines de mégaoctets (Mo). Autre moyen de vérification : dans les paramètres, il est possible de voir de quelles autorisations dispose l’app, comme sur l’image ci-dessous :

À gauche, les autorisations demandées par le vrai Chrome, à droite, celles demandées par le faux. // Source : Evina

Pour conclure : un petit rappel à tous les utilisateurs d’Android. Ne téléchargez des applications que depuis le Google Play Store, et utilisez un antivirus. Ces deux précautions ne vous protègeront pas de l’intégralité des menaces, mais elles suffiront pour vous éviter ce genre de mésaventure.

|

Your new post is loading...

Your new post is loading...