Your new post is loading...

Your new post is loading...

|

Scooped by

Gust MEES

|

Forscher der Princeton University haben kürzlich ein anspruchsvolles Tool entdeckt, dass den Namen „Session-Replay Script“ trägt. Damit sind Berichte über das User-Verhalten selbst bis ins kleinste Detail möglich. Die eingebetteten Code-Schnipsel beobachten und verfolgen jede Interaktion eines Webseitenbesuchers mit der Webseite in Echtzeit. Es ist so, als ob ihm jemand beim Surfen über die Schulter sieht. Anders ausgedrückt ermöglichen diese „Screen Recordings“ das Aufzeichnen jeder Tastatureingabe, jeder Mausbewegung oder jedes Page Scrollings. Alles wird zusammen mit dem Content der Webseite zu einem Paket geschnürt und an Third-Party Server – also an Dritte – zur Analysierung geschickt.

Wir haben die Session-Replay Scipts von sieben der beliebtesten Anbieter solcher Tools untersucht. Das Ergebnis: 482 der weltweit 50.000 meistbesuchten Webseiten benutzen eines der Scripte. Sicherlich ist das nur ein winziger Teil des Internets, wahrscheinlich liegt die tatsächliche Zahl der im Gebrauch befindlichen Scripts weitaus höher.

Was sind die Risiken von Session-Replay Scripts?

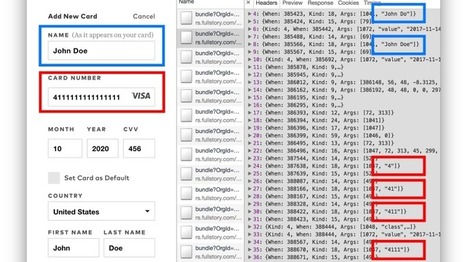

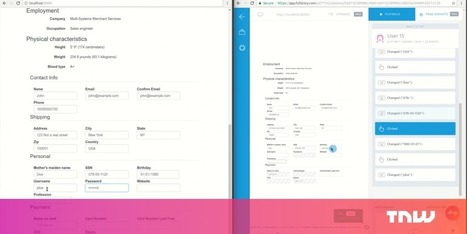

Eigentlich sind die Scripts für legitime Anwendungszwecke gedacht. Dazu gehört beispielsweise das Verstehen, wie die User mit der eigenen Webseite zurechtkommen oder das Aufspüren von unverständlichen Abschnitten. Der Einsatz von Session-Replay-Scripts kann aber profunde Auswirkungen auf die Privatsphäre und die Sicherheit haben. Am wichtigsten ist die Tatsache, dass so ein Script nicht zwischen sensiblen und profanen Daten unterscheidet. Ohne angemessene Sicherheitsmaßnahmen können sensible Nutzerdaten preisgegeben werden, wie Login-Daten, Kreditkartendaten oder Informationen zum Gesundheitszustand. Außerdem tracken die Scripts Informationen, die in Echtzeit in ein Feld eingegeben werden, ohne dass sie schon an den Server übermittelt sind – das Aufzeichnen von eigentlich gelöschten Eingaben ist damit möglich.

Weiterhin beabsichtigen die Scripts das Aufzeichnen und Abrufen von individuellen Browser Sessions. Anonymität kann dadurch nicht gewährleistet werden. Aus dem vorangegangenen Whitepaper geht hervor, dass einige Provider sogar echte Namen einzelnen User-Sessions zuordnen. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Session-Replay+Scripts https://www.scoop.it/t/securite-pc-et-internet/?&tag=tracking

|

Scooped by

Gust MEES

|

Die Seiten erfassen einfach alles: was Sie eingeben, wo Sie draufklicken und sogar wohin Sie Ihre Maus bewegen; ähnlich wie ein Keylogger. Für eine Leistungsdiagnose macht vieles davon Sinn: wenn Sie eine Webseite betreiben, die über unzählige Seiten verfügt, müssen Sie herausfinden, was genau die Besucher machen und ob Seiten beschädigt sind oder nicht wie gewollt funktionieren.

Probleme treten allerdings auf, weil die Software in der Lage ist, eine große Informationsmenge zu tracken, die nicht unbedingt nützlich für die Entwickler der Webseite ist und weil Drittparteien Zugriff auf diese Information haben. Eine Forschergruppe der Princeton University berichtete wie folgt über das Phänomen: „Die Sammlung der Seiteninhalte mithilfe von Replay-Skripten von Drittparteien kann dazu führen, dass sensible Informationen wie der Gesundheitszustand des Nutzers, Kreditkartendetails und andere persönliche Informationen als Teil der Erfassung in die Hände von Drittparteien geraten. Das kann dazu führen, dass User zum Beispiel Opfer von Identitätsdiebstahl oder Online-Betrug werden.„

Um mehr über die Funktionsweise derartiger Software zu erfahren, sollten Sie sich folgendes Video ansehen:

Durch diese Art von Aufzeichung werden zusätzliche Informationen offenbart, die den Nutzer im Falle eines Datenlecks gefährden könnten. Der Untersuchung zufolge, kann die Software:

Passwörter aufzeichnen. Obwohl die Entwickler versucht haben, alle Passwörter nach Eingabe sofort zu entfernen, funktionierte dies im Falle der mobilen Version der Seite nur bedingt.

Vertrauliche Daten wie Kreditkartennummern und Geburtsdaten erfassen.

Daten erfassen, die in Textfelder eingegeben werden, auch wenn diese nicht abgeschickt werden – in anderen Worten: selbst dann, wenn Sie nicht auf „Suchen“ oder „Abschicken“ klicken oder die Eingabetaste drücken. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Session-Replay+Scripts

|

Scooped by

Gust MEES

|

Mit einer Technik namens Session-Replay lassen sich Texteingaben auf Webseiten in Echtzeit erfassen, während sie passieren. Diese Daten werden oft an Drittwebseiten zum Zwecke der Besucheranalyse übermittelt.

Die meisten Webnutzer haben eine Vorstellung davon, dass besuchte Webseiten nachverfolgen, auf welche Links sie geklickt haben und welche Seiten geladen wurden. Viele wissen auch, dass eine große Anzahl an Webseiten diese Informationen mit Drittfirmen teilt – hauptsächlich zu Analyse- und Werbezwecken. Weniger bekannt ist, dass manche Webseiten auch alle Texteingaben speichern, selbst wenn der Nutzer die Daten gar nicht an die Webseite übermittelt. Mit einer Technik namens Session-Replay lassen sich so zum Beispiel auch die Eingaben in Textfeldern mitlesen, die der Nutzer überhaupt nicht abgeschickt hat.

Datenschutz-Funktionen der Dienste mangelhaft

Drei Forscher der Universität Princeton in den USA haben nun versucht, zu quantifizieren, auf wie vielen Webseiten diese Technik im Einsatz ist. Dazu testeten Sie mit den Skripten der beliebtesten Tracking-Firmen, die Session-Replay anbieten. Dabei kam heraus, dass von den laut Alexa meistbesuchten 50.000 Webseiten mindestens 482 ein oder mehr Skripte der Fimen Clicktale, FullStory, Hotjar, UserReplay, SessionCam, Smartlook oder der großen russischen Suchmaschine Yandex einsetzen. Sie schätzen, dass die Dunkelziffer viel höher ist, ihnen aber nicht alle Seiten ins Netz gingen weil Session-Replay oft nicht bei jedem Besucher aktiv ist.

Zwar bieten die meisten dieser Firmen Möglichkeiten an, private Daten von der Erfassung auszuschließen, dabei kommt es aber immer wieder zu Fehlern. Die Forscher fanden zum Beispiel oft Passwörter, obwohl diese explizit nicht erfasst werden sollten. Dazu kommt, dass Nutzer ab und zu Dinge aus ihrer Zwischenablage aus Versehen in Textfelder kopieren. Ist Session-Replay im Einsatz, werden diese Daten erfasst, auch wenn der Nutzer sie sofort wieder löscht. Und auch Daten, die der Nutzer nicht eingegeben hat, aber von der Webseite angezeigt werden, landen in den Händen der Datensammler. Fazit der Forscher: Laufen entsprechende Skripte, kann man sich nicht darauf verlassen, dass Daten nicht aufgezeichnet werden.

Dienstanbieter untergraben SSL-Verschlüsselung Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Session-Replay+Scripts https://www.scoop.it/t/securite-pc-et-internet/?&tag=Cyberespionage https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy https://gustmees.wordpress.com/2013/12/21/privacy-in-the-digital-world-shouldnt-we-talk-about-it/

|

|

Scooped by

Gust MEES

|

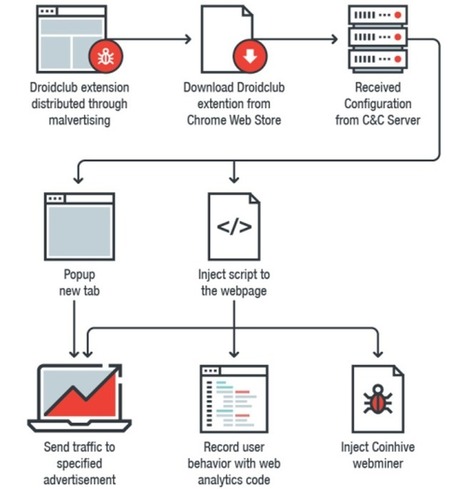

Google has removed 89 malicious extensions from the Chrome Web Store that have been installed on over 420,000 browsers, turning them into Monero-mining slaves and loading a tool to record and replay what their owners do on every website they visit.

Researchers at Trend Micro dubbed the family of malicious extensions Droidclub and discovered they included a software library with so-called "session-replay scripts" used by online analytics firms.

Princeton's Center for Information Technology in November drew attention to the increasing use of session-replay scripts by third-party analytics firms on high-traffic websites.

The study looked at replay services from Yandex, FullStory, Hotjar, UserReplay, Smartlook, Clicktale, and SessionCam, which were found on nearly 500 popular sites.

The scripts allow a site owner to essentially shoulder-surf their visitors by recording and replaying your "keystrokes, mouse movements, and scrolling behavior, along with the entire contents of the pages you visit".

But instead of allowing a site owner to record and play back what users do on one site, Droidclub extensions allow the attacker to see what victims do on every single site they visit. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Cyberespionage https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy https://gustmees.wordpress.com/2013/12/21/privacy-in-the-digital-world-shouldnt-we-talk-about-it/ https://www.scoop.it/t/securite-pc-et-internet/?&tag=Session-Replay+Scripts

|

Scooped by

Gust MEES

|

Hundreds of websites record your scrolling behavior, clicks and movements according to a study recently carried out at Princeton University. Among these are The Guardian, Reuters, Samsung, AlJazeera and WordPress.com.

Most of us are aware that our searches, page views and even page scrolls are documented, but the report sheds light on how intricate that tracking can be. Using something called “session replays,” they record keystrokes and movements a user makes while they navigate a page — basically “looking over your shoulder,” but virtually.

The study, carried out by Princeton’s Center for Information Technology Policy, focused on some of the main companies that offer session replay services: SessionCam, UserReplay, FullStory, Clicktale, Yandex, Smartlook, and Hotjar.

It’s important to understand why this is dangerous — apart from straight-up invading your privacy. The report pointed out that most of these services directly exclude password input fields from recordings, but a lot of the time mobile-friendly forms are not redacted on the recordings, and end up revealing sensitive information, including passwords, credit card numbers, and even credit card security codes.

The report explains, “All of the companies studied offer some mitigation through automated redaction, but the coverage offered varies greatly by provider. UserReplay and SessionCam replace all user input with an equivalent length masking text, while FullStory, Hotjar, and Smartlook exclude specific input fields by type.”

This kind of information is usually shared when a user is signing up for a service or making a payment, and is expected to be completely confidential. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Session-Replay+Scripts https://www.scoop.it/t/securite-pc-et-internet/?&tag=Cyberespionage https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy https://gustmees.wordpress.com/2013/12/21/privacy-in-the-digital-world-shouldnt-we-talk-about-it/

|

Scooped by

Gust MEES

|

Websites Use Session-Replay Scripts to Eavesdrop on Every Keystroke and Mouse Movement

The security researchers at Princeton are posting

You may know that most websites have third-party analytics scripts that record which pages you visit and the searches you make. But lately, more and more sites use "session replay" scripts. These scripts record your keystrokes, mouse movements, and scrolling behavior, along with the entire contents of the pages you visit, and send them to third-party servers. Unlike typical analytics services that provide aggregate statistics, these scripts are intended for the recording and playback of individual browsing sessions, as if someone is looking over your shoulder.

The stated purpose of this data collection includes gathering insights into how users interact with websites and discovering broken or confusing pages. However the extent of data collected by these services far exceeds user expectations; text typed into forms is collected before the user submits the form, and precise mouse movements are saved, all without any visual indication to the user. This data can't reasonably be expected to be kept anonymous. In fact, some companies allow publishers to explicitly link recordings to a user's real identity.

The researchers will post more details on their blog; I'll link to them when they're published.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Cyberespionage https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy https://gustmees.wordpress.com/2013/12/21/privacy-in-the-digital-world-shouldnt-we-talk-about-it/

|

Your new post is loading...

Your new post is loading...

Forscher der Princeton University haben kürzlich ein anspruchsvolles Tool entdeckt, dass den Namen „Session-Replay Script“ trägt. Damit sind Berichte über das User-Verhalten selbst bis ins kleinste Detail möglich. Die eingebetteten Code-Schnipsel beobachten und verfolgen jede Interaktion eines Webseitenbesuchers mit der Webseite in Echtzeit. Es ist so, als ob ihm jemand beim Surfen über die Schulter sieht. Anders ausgedrückt ermöglichen diese „Screen Recordings“ das Aufzeichnen jeder Tastatureingabe, jeder Mausbewegung oder jedes Page Scrollings. Alles wird zusammen mit dem Content der Webseite zu einem Paket geschnürt und an Third-Party Server – also an Dritte – zur Analysierung geschickt.

Wir haben die Session-Replay Scipts von sieben der beliebtesten Anbieter solcher Tools untersucht. Das Ergebnis: 482 der weltweit 50.000 meistbesuchten Webseiten benutzen eines der Scripte. Sicherlich ist das nur ein winziger Teil des Internets, wahrscheinlich liegt die tatsächliche Zahl der im Gebrauch befindlichen Scripts weitaus höher.

Was sind die Risiken von Session-Replay Scripts?

Eigentlich sind die Scripts für legitime Anwendungszwecke gedacht. Dazu gehört beispielsweise das Verstehen, wie die User mit der eigenen Webseite zurechtkommen oder das Aufspüren von unverständlichen Abschnitten. Der Einsatz von Session-Replay-Scripts kann aber profunde Auswirkungen auf die Privatsphäre und die Sicherheit haben. Am wichtigsten ist die Tatsache, dass so ein Script nicht zwischen sensiblen und profanen Daten unterscheidet. Ohne angemessene Sicherheitsmaßnahmen können sensible Nutzerdaten preisgegeben werden, wie Login-Daten, Kreditkartendaten oder Informationen zum Gesundheitszustand. Außerdem tracken die Scripts Informationen, die in Echtzeit in ein Feld eingegeben werden, ohne dass sie schon an den Server übermittelt sind – das Aufzeichnen von eigentlich gelöschten Eingaben ist damit möglich.

Weiterhin beabsichtigen die Scripts das Aufzeichnen und Abrufen von individuellen Browser Sessions. Anonymität kann dadurch nicht gewährleistet werden. Aus dem vorangegangenen Whitepaper geht hervor, dass einige Provider sogar echte Namen einzelnen User-Sessions zuordnen.

Learn more / En savoir plus / Mehr erfahren:

https://www.scoop.it/t/securite-pc-et-internet/?&tag=Session-Replay+Scripts

https://www.scoop.it/t/securite-pc-et-internet/?&tag=tracking