Your new post is loading...

Your new post is loading...

|

Scooped by

Gust MEES

|

ChatGPT est victime d’une nouvelle faille de sécurité. En exploitant cette brèche, il est possible d’extraire des données sensibles concernant des individus en s’adressant au chatbot d’OpenAI.

|

Scooped by

Gust MEES

|

Une grave faille de sécurité affecte le noyau Linux

Sécurité : La faille de sécurité affecte ksmbd, un serveur SMB intégré au noyau de Linux 5.15, et sa note de gravité avoisine le 10, selon la ZDI.

Joyeux Noël à tous les administrateurs de systèmes Linux ! Et en guise de cadeau : une grave faille de sécurité dans le noyau Linux.

C’est la Zero Day Initiative (ZDI), une société de recherche sur les failles zero-day, qui l’a découverte et annoncée juste avant le réveillon.

Cette vulnérabilité pourrait permettre à un attaquant à distance authentifié de divulguer des informations sensibles et d’exécuter du code sur les versions vulnérables du noyau Linux.

|

Scooped by

Gust MEES

|

Les malwares mobiles se multiplient sur nos smartphones

Sécurité : Les experts en cybersécurité alertent sur une augmentation de 500 % des cyberattaques mobiles. Une flambée qui doit beaucoup à la multiplication des malwares destinés aux smartphones, qu'affectionnent les pirates. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/topic/securite-pc-et-internet/?&tag=Mobile-Security

|

Scooped by

Gust MEES

|

Un nouveau malware circule sur Android. Repéré par un groupe de chercheurs, il se présente sous la forme d'une mise à jour critique du système et permet à un tiers de prendre le contrôle d'un smartphone en collectant des données personnelles.

Le cabinet de sécurité Zimperium, qui avait déjà découvert la faille StageFright en 2015, explique que le malware a été intégré dans une application baptisée System Update, disponible en dehors du Play Store. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Android

|

Scooped by

Gust MEES

|

L'équipe de sécurité de WordPress a pris une mesure qu'elle utilise rarement la semaine dernière, en utilisant une capacité interne peu connue qui permet de forcer une mise à jour de sécurité pour un plug-in populaire.

Les sites WordPress utilisant le plug-in Loginizer ont donc été mis à jour de force cette semaine, avec la version 1.6.4 de Loginizer. Cette version contient un correctif de sécurité pour un dangereux bug d'injection SQL, qui aurait pu permettre à des pirates de s'emparer de sites WordPress utilisant des versions plus anciennes du plug-in Loginizer.

Loginizer est l'un des plug-in WordPress les plus populaires aujourd'hui, avec une base d'installation de plus d'un million de sites. Il fournit des améliorations de sécurité pour la page de connexion à WordPress. Selon sa description officielle, Loginizer peut mettre sur liste noire ou blanche les adresses IP visant à accéder à la page de connexion de WordPress, ajouter la prise en charge de l'authentification à deux facteurs, ou ajouter de simples CAPTCHA pour bloquer les tentatives de connexion automatisées, parmi de nombreuses autres fonctionnalités. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=WordPress

|

Scooped by

Gust MEES

|

Tous les appareils utilisant la norme Bluetooth 4.0 à 5.0 sont vulnérables. Les correctifs ne sont pas disponibles pour l'heure.

Les organisations à l'origine de la technologie sans fil Bluetooth viennent de publier des conseils sur la manière dont les vendeurs d'appareils peuvent atténuer une nouvelle attaque contre les appareils compatibles Bluetooth. Nommée BLURtooth, il s'agit d'une vulnérabilité dans un composant de la norme Bluetooth nommé Cross-Transport Key Derivation (CTKD).

Ce composant est utilisé pour configurer les clés d'authentification lors de l'appairage de deux appareils compatibles Bluetooth. Ce composant fonctionne en établissant deux jeux de clés d'authentification différents pour la norme Bluetooth Low Energy (BLE) et la norme Basic Rate/Enhanced Data Rate (BR/EDR). Le rôle du CTKD est de préparer les clés et de laisser les appareils jumelés décider quelle version de la norme Bluetooth ils veulent utiliser. La fonction "bi-mode" de Bluetooth est la principale utilité de ce système.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Bluetooth https://www.scoop.it/topic/securite-pc-et-internet/?&tag=BLURtooth

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Selon les informations d’ Associated Press, l’Organisation des Nations Unies aurait été victime d’un piratage informatique en 2019 qui a été délibérément passé sous silence. Les réseaux de informatiques de l’ONU à Genève et à Vienne ont été infiltrés dans le cadre d'une opération d'espionnage qui aurait été dissimulée par de hauts fonctionnaires. On ne sait pas exactement qui étaient les pirates ni à quelle quantité de données ils ont accédé.

Selon un document confidentiel interne divulgué à The New Humanitarian , des dizaines de serveurs auraient été compromis, notamment ceux du bureau des droits de l'homme des Nations Unies, où des données sensibles sont collectées. « L’ensemble du personnel, y compris moi, n'a pas été informé », a déclaré Ian Richards, président du Conseil du personnel des Nations unies. « Tout ce que nous avons reçu, c'est un courriel (le 26 septembre) nous informant de travaux de maintenance des infrastructures ».

|

Scooped by

Gust MEES

|

CERTFR-2018-AVI-451 : Multiples vulnérabilités dans Mozilla Firefox (24 septembre 2018)

De multiples vulnérabilités ont été découvertes dans Mozilla Firefox. Elles permettent à un attaquant de provoquer une exécution de code arbitraire et une atteinte à la confidentialité des données. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=firefox

|

Scooped by

Gust MEES

|

La mise à jour à mi-année s’intéresse aux tendances observées entre janvier et juin 2018. Parmi les enseignements les plus significatifs, le remplacement des ransomwares comme outil de cybercriminalité de choix par les logiciels de minage de cryptomonnaie. Au cours des six derniers mois de 2017, les ransomwares représentaient 32% des attaques, alors que les attaques de minage de cryptomonnaie ne représentaient, elles, que 7%. Au premier semestre 2018, les chiffres se sont presque exactement inversés : les attaques de minage de cryptomonnaie représentent 32% des attaques, contre 8% pour les ransomwares. «Ces dernières années, les ransomwares étaient pour les cybercriminels le moyen par excellence de gagner de l’argent rapidement », déclare Karl Buffin, Directeur des Ventes Europe du Sud chez Skybox Security. « Ce genre de programmes ne nécessitent pas d’exfiltrer des données, il suffit d’utiliser le cryptage / chiffrement pour retenir en otage les données et une note explicative indiquant à la victime comment elle peut payer la rançon. Dans le cas du minage de cryptomonnaie, les criminels peuvent aller directement à la source et miner des cryptomonnaies eux-mêmes. Il n’est plus question de savoir s’ils seront payés ou pas. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Crypto+Mining https://www.scoop.it/t/securite-pc-et-internet/?&tag=RANSOMWARE

|

Scooped by

Gust MEES

|

mardi 11 septembre 2018

CERTFR-2018-AVI-428 : Multiples vulnérabilités dans le noyau Linux d’Ubuntu (11 septembre 2018)

De multiples vulnérabilités ont été découvertes dans le noyau Linux d'Ubuntu. Elles permettent à un attaquant de provoquer une atteinte à la confidentialité des données et un déni de service à distance.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Linux

|

Scooped by

Gust MEES

|

Des chercheurs danois et suédois en sciences informatiques et systèmes autonomes ont décortiqué la sécurité du robot Pepper de Softbank Robotics utilisé notamment au Japon dans des points de vente Nestlé. Utilisation de logiciels non mis à jour et exposition à des attaques XSS, par force brute et élévation de privilèges font partie des vulnérabilités de sécurité recensées. Depuis quelques années, les études relatives à la sécurité des objets connectés se suivent et se ressemblent. Toutes - ou presque - pointent leurs lacunes en termes de sécurité, un phénomène qui ne remonte pas à hier. Parmi la ribambelle de périphériques reliés au réseau, certains sont plus emblématiques que d'autres, notamment ceux appartenant à la catégorie des robots parmi lesquels Pepper, propriété de SoftBank Robotics suite au rachat du français Aldebaran Robotics. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=iot https://www.scoop.it/t/luxembourg-europe/?&tag=Pepper

|

Scooped by

Gust MEES

|

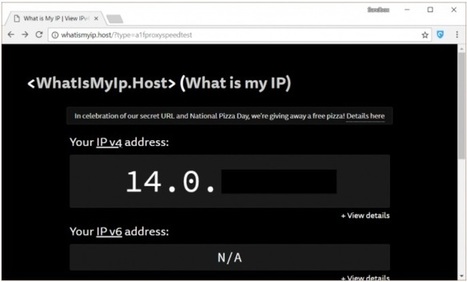

Les applications Hotspot Shield, PureVPN et ZenMate exhibent des vulnérabilités

Qui laissent les adresses IP des utilisateurs filtrer

Le 14 mars 2018, par Patrick Ruiz, Chroniqueur Actualités

Des services VPN populaires exhibent des failles de sécurité qui permettent la divulgation des informations sensibles de leurs utilisateurs. L’information est de vpnMentor, un site qui a vocation à les classer ; ce dernier pointe Hotspot Shield, PureVPN et ZenMate du doigt. Le site dit s’être appuyé sur l’expertise de trois chercheurs en sécurité spécialisés en la matière. Dans le détail technique publié par ces derniers, on peut d’ores et déjà dire que les vulnérabilités sont liées à des soucis avec des scripts de configuration de proxy.

Le rapport des chercheurs crédite Hotspot Shield de trois entrées dans la base de données du projet Common Vulnerabilities and Exposures (CVE). La faille référencée CVE-2018-7880 illustre clairement le propos des chercheurs. Une analyse du script de configuration de proxy (d’une version non corrigée du plugin Chrome de Hotspot Shield) a révélé qu’il suffit qu’une URL contienne une interface logique de réseau (un hôte local) pour contourner le VPN.

Dit autrement, il suffit qu’un attaquant amène un internaute à visiter une adresse du type localhost.test.com pour que le VPN cesse de le protéger. Dans ce cas, le navigateur se connecte directement à la cible sans suivre les règles inscrites dans le fichier de configuration de proxy. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=VPN

|

|

Scooped by

Gust MEES

|

ChatGPT est déjà détourné pour écrire des logiciels malveillants

Sécurité : L'analyse des discussions sur les forums du dark web montre que des efforts sont déjà en cours pour utiliser le chatbot d'OpenAI afin d'aider à la rédaction de logiciels malveillants. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/topic/securite-pc-et-internet/?&tag=ChatGPT

|

Scooped by

Gust MEES

|

Résultat des courses : vous n'aurez bientôt plus besoin d'un mot de passe pour vous connecter à vos appareils, à des sites web ou à des applications.

Au lieu de cela, votre téléphone stockera un justificatif FIDO appelé "passkey", qui sera utilisé pour déverrouiller votre appareil – et l'ensemble de vos comptes en ligne. Il s'agit d'un dispositif plus sûr qu'un mot de passe, car cette clé est protégée par de la cryptographie et n'est montrée à votre compte en ligne que lorsque vous déverrouillez votre appareil. A contrario, les mots de passe nous rendent vulnérables aux tentatives d’hameçonnage et à nos propres mauvaises habitudes, comme l'utilisation du même mot de passe sur plusieurs comptes. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/topic/securite-pc-et-internet

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Certains malwares utilisent désormais le BSSID du point d’accès pour géolocaliser leurs victimes. Ils s’appuient pour cela sur des bases gratuites et accessibles à tous.

Le chercheur en sécurité Xavier Mertens a détecté une nouvelle méthode utilisée par les pirates pour géolocaliser leurs victimes et, le cas échéant, décider de leur sort. Habituellement, ils s’appuient sur l’adresse IP. Mais avec la pénurie d’adresses IPv4, il est de plus en plus difficile de géolocaliser cet identifiant avec certitude, car ces adresses sont de plus en plus échangées d’un opérateur à un autre et d’un pays à un autre.

Dans l’un des derniers codes malveillants analysés, Xavier Mertens a vu que l’auteur intégrait une seconde méthode : la géolocalisation par le BSSID (Basic Service Set Identifier). Cette séquence de 48 bits n’est rien d’autre que l’adresse MAC du point d’accès. Les 24 premiers bits désignent généralement le fournisseur. Les 24 bits restants sont choisis de telle manière à obtenir un identifiant unique de l’appareil. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?tag=Router

|

Scooped by

Gust MEES

|

Recherches CyberArk : des vulnérabilités dans le protocole LoRaWAN vulnérabilisent des réseaux IoT

octobre 2020 par CyberArk

Les chercheurs de CyberArk ont découvert que des failles courantes d’un protocoles de sécurité IoT exposent les réseaux de ces objets aux attaques, dont les conséquences pourraient être désastreuses.

Des vulnérabilité de LoRaWAN (Long Range Wide Area Network) permettent ainsi aux cybercriminels d’ajouter des appareils compromis à un réseau IoT, à l’aide du protocole MQTT (Message Queuing Telemetry Transport). Ces terminaux malveillants peuvent alors communiquer avec d’autres appareils connectés et procéder à une attaque par déni de service pour désactiver l’ensemble du réseau.

Les conséquences potentielles sont significatives : les entreprises, les industries et les villes elles-mêmes dépendent de plus en plus des réseaux de capteurs IoT pour des actions diverses, et pourraient donc être affectées. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Internet+of+things https://www.scoop.it/topic/securite-pc-et-internet/?&tag=iot https://www.scoop.it/topic/securite-pc-et-internet/?&tag=LoRaWAN

|

Scooped by

Gust MEES

|

Adobe a publié une mise à jour de sécurité pour Photoshop, Prelude et Bridge. Mardi, une semaine après la publication de la mise à jour mensuelle standard de sécurité de la société, Adobe a publié des avis de sécurité révélant un total de 13 vulnérabilités, dont 12 sont jugées critiques. 5 vulnérabilités ont maintenant été résolues dans Photoshop CC 2019 – version 20.0.9 et antérieures – et Photoshop 2020 – version 21.2 et antérieures – sur les appareils exécutant Windows.

Les failles CVE-2020-9683 et CVE-2020-9686 concernent des problèmes de lecture hors limites dans le logiciel de retouche photo, tandis que les CVE-2020-9684, CVE-2020-9685 et CVE-2020-9687 constituent des failles de sécurité en écriture hors limites. Toutes ces vulnérabilités sont considérées comme critiques, car si elles sont exploitées, elles peuvent conduire à une exécution arbitraire de code. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?&tag=Adobe

|

Scooped by

Gust MEES

|

Lors de la conférence sur la sécurité RSA 2020 qui avait lieu la semaine dernière à San Francisco, les chercheurs en sécurité de la société slovaque antivirus ESET ont présenté des détails sur une nouvelle vulnérabilité qui affecte les communications WiFi.

Nommé Kr00k, ce bug peut être exploité par un attaquant pour intercepter et décrypter un certain type de trafic réseau WiFi (s'appuyant sur les connexions WPA2).

Selon ESET, Kr00k affecte tous les appareils compatibles WiFi fonctionnant sur des puces Wi-Fi Broadcom et Cypress. Ce sont deux des chipsets WiFi les plus populaires au monde, et ils sont inclus dans de nombreux appareils, allant des ordinateurs portables aux smartphones, et des points d'accès aux haut-parleurs intelligents et autres objets connectés. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/topic/securite-pc-et-internet/?&tag=WLAN https://www.scoop.it/topic/securite-pc-et-internet/?&tag=Kr00k

|

Scooped by

Gust MEES

|

vendredi 19 octobre 2018

CERTFR-2018-AVI-505 : Multiples vulnérabilités dans le noyau Linux de SUSE (19 octobre 2018)

De multiples vulnérabilités ont été découvertes dans le noyau Linux de SUSE . Certaines d'entre elles permettent à un attaquant de provoquer un problème de sécurité non spécifié par l'éditeur, une exécution de code arbitraire et un déni de service à distance. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Linux

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

CERTFR-2018-AVI-427 : Multiples vulnérabilités dans le noyau Linux de SUSE (11 septembre 2018)

De multiples vulnérabilités ont été découvertes dans le noyau Linux de SUSE. Elles permettent à un attaquant de provoquer un déni de service, une atteinte à la confidentialité des données et une élévation de privilèges. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Linux

|

Scooped by

Gust MEES

|

Les États-Unis n° 1 en nombres d’adresses Web malveillantes, la Chine passe de la 2e à la 7e position

septembre 2018 par Unit42

Au deuxième trimestre, les États-Unis étaient en tête concernant l’hébergement de domaines malveillants et d’exploit kits. L’Unit42, unité de recherches de Palo Alto Networks, analyse régulièrement les données en provenance de son ELINK (Email Link Analysis) pour détecter les modèles et les tendances sous-jacentes aux menaces actuelles sur le Web. Aujourd’hui, l’Unit42 partage son analyse pour la période d’avril à juin 2018 (retrouvé le précédent rapport portant sur la période de janvier à mars 2018 ici. L’Unit42 fournit également une analyse détaillée des attaques contre la faille CVE-2018-8174 (voir plus bas en lien) en utilisant l’exploit Double Kill.

Ce trimestre l’Unit42 a constaté peu d’évolution dans les vulnérabilités exploitées, y compris certaines particulièrement vieilles. Toutefois, l’une d’entre elles, toute nouvelle, s’appuyait sur une faille zero-day arrive en tête de la liste. Les États-Unis demeurent le premier pays en nombre de domaines malveillants hébergés, avec également une part en forte hausse des Pays-Bas. En dehors de ces deux pays, le nombre de domaines malveillants hébergés baisse radicalement à travers le globe, y compris en Russie et en Chine.

Les États-Unis sont également les premiers en ce qui concerne l’hébergement d’exploit kits (EKs) dans le monde avec un ratio de deux pour un comparé avec le pays arrivant juste derrière en deuxième position, la Russie. De fait, à eux seuls les États-Unis hébergent plus d’EKs que l’ensemble des autres pays. Les exploits kits pour KaiXin, Sundown et Rig sont restés aussi actifs au deuxième trimestre qu’au premier. Avec des différences régionales notables : KaiXin se trouvant particulièrement en Chine, à Hong Kong et en Corée alors que Grandsoft (un nouveau venu chez les EKs), Sundown et Rig dominent partout ailleurs. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=US

|

Scooped by

Gust MEES

|

Samuel Groß et Richard Zhu se sont distingués durant la première journée du Pwn2Own 2018. Samuel Groß a exploité une faille de Safari permettant une élévation de privilèges pour écrire son nom sur la barre tactile d'un MacBook Pro. Il a reçu 65 000 $ en guise de récompense et six points pour le titre tant convoité de Master of Pwn. De son côté, Richard Zhu a quant à lui contourné les défenses de Microsoft Edge en utilisant deux vulnérabilités de type use-after-free et un dépassement d'entier dans le noyau. Il a gagné 70 000 $ et 7 points supplémentaires dans la course au titre de Maître. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Pwn20wn

|

Your new post is loading...

Your new post is loading...

ChatGPT est victime d’une nouvelle faille de sécurité. En exploitant cette brèche, il est possible d’extraire des données sensibles concernant des individus en s’adressant au chatbot d’OpenAI.

Learn more / En savoir plus / Mehr erfahren:

https://www.scoop.it/topic/21st-century-innovative-technologies-and-developments/?&tag=ChatGPT

https://www.scoop.it/t/21st-century-innovative-technologies-and-developments/?&tag=AI

https://www.scoop.it/topic/21st-century-innovative-technologies-and-developments/?&tag=Ethics