INTERNET OF THINGS:

Bricker Bot soll 2 Millionen IoT-Geräte zerstört haben

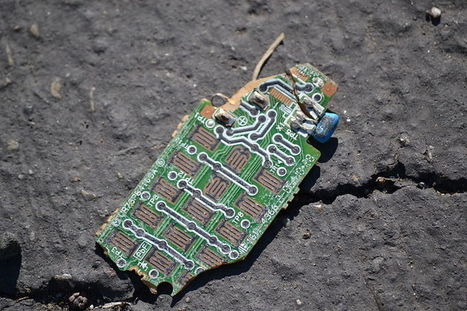

Wie weit darf der Kampf gegen unsichere IoT-Geräte gehen? Diese Frage wird spätestens seit Aufkommen der Bricker-Bot-Software diskutiert. Der mutmaßliche Entwickler sagt: Ich habe 2 Millionen unsichere Geräte aus dem Netz entfernt.

Der Kampf gegen unsichere IoT-Geräte im Netz geht weiter: Sicherheitsforscher haben in den vergangenen Tagen erneut Aktivitäten des sogenannten Bricker Bots beobachtet - eine umstrittene Software, die unsicher konfigurierte Internet-of-Things-Geräte im Netz aufspürt und unschädlich machen soll, damit diese nicht in Botnetzen wie Mirai eingesetzt werden können.

Learn more / En savoir plus / Mehr erfahren:

http://www.scoop.it/t/securite-pc-et-internet/?&tag=Amnesia&tag=BrickerBot

http://www.scoop.it/t/securite-pc-et-internet/?tag=Mirai+Botnet

http://www.scoop.it/t/securite-pc-et-internet/?tag=wearables

http://www.scoop.it/t/securite-pc-et-internet/?tag=SHODAN+Search+Engine

http://www.scoop.it/t/21st-century-learning-and-teaching/?tag=Internet+of+Things

http://www.scoop.it/t/securite-pc-et-internet/?tag=smart-TV

http://www.scoop.it/t/securite-pc-et-internet/?tag=Internet+of+things

http://www.scoop.it/t/securite-pc-et-internet/?tag=Cars

Your new post is loading...

Your new post is loading...

INTERNET OF THINGS:

Bricker Bot soll 2 Millionen IoT-Geräte zerstört haben

Wie weit darf der Kampf gegen unsichere IoT-Geräte gehen? Diese Frage wird spätestens seit Aufkommen der Bricker-Bot-Software diskutiert. Der mutmaßliche Entwickler sagt: Ich habe 2 Millionen unsichere Geräte aus dem Netz entfernt.

Der Kampf gegen unsichere IoT-Geräte im Netz geht weiter: Sicherheitsforscher haben in den vergangenen Tagen erneut Aktivitäten des sogenannten Bricker Bots beobachtet - eine umstrittene Software, die unsicher konfigurierte Internet-of-Things-Geräte im Netz aufspürt und unschädlich machen soll, damit diese nicht in Botnetzen wie Mirai eingesetzt werden können.

Learn more / En savoir plus / Mehr erfahren:

http://www.scoop.it/t/securite-pc-et-internet/?&tag=Amnesia&tag=BrickerBot

http://www.scoop.it/t/securite-pc-et-internet/?tag=Mirai+Botnet

http://www.scoop.it/t/securite-pc-et-internet/?tag=wearables

https://globaleducationandsocialmedia.wordpress.com/2014/01/21/why-is-it-a-must-to-have-basics-knowledge-of-cyber-security-in-a-connected-technology-world/

http://www.scoop.it/t/securite-pc-et-internet/?tag=SHODAN+Search+Engine

http://www.scoop.it/t/21st-century-learning-and-teaching/?tag=Internet+of+Things

http://www.scoop.it/t/securite-pc-et-internet/?tag=smart-TV

http://www.scoop.it/t/securite-pc-et-internet/?tag=Internet+of+things

http://www.scoop.it/t/securite-pc-et-internet/?tag=Cars