Ein Buffer Overflow ermöglicht es Hackern, eine in Infrastrukturanlagen viel genutzte Software anzugreifen - per Ddos oder Fremdcode. Die Lücken seien auch bereits ausgenutzt worden. Mittlerweile soll ein Patch zur Verfügung stehen.

Die Software im Kraftwerk anzugreifen, kann große Schäden verursachen.

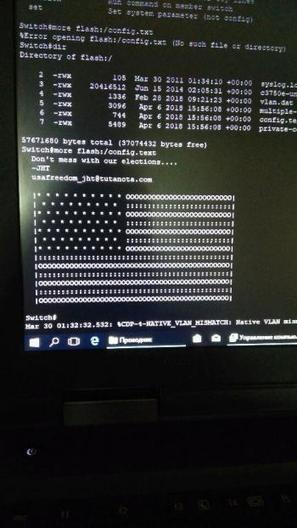

IT-Security-Forscher des Unternehmens Tenable Security haben eine Sicherheitslücke entdeckt, die in essentieller Infrastruktursoftware auftritt. Über einen Buffer Overflow könnten Angreifer Zugriff auf ein Netzwerk erhalten, eine Denial-of-Sevice-Attacke starten oder böswilligen Code ausführen. Betroffen sind die Programme Indusoft Web Studio und Intouch Machine Edition vom Entwickler Schneider Electric.

Beide werden beispielsweise in Wasserwerken, Gaskraftwerken oder Ölraffinerien eingesetzt, um die dortige Maschinerie zu verwalten und zu steuern - kritische Anlagen, bei denen Fehlfunktionen große Schäden anrichten können.

Learn more / En savoir plus / Mehr erfahren:

https://www.scoop.it/t/securite-pc-et-internet/?&tag=GRID

Your new post is loading...

Your new post is loading...

Ein Buffer Overflow ermöglicht es Hackern, eine in Infrastrukturanlagen viel genutzte Software anzugreifen - per Ddos oder Fremdcode. Die Lücken seien auch bereits ausgenutzt worden. Mittlerweile soll ein Patch zur Verfügung stehen.

Die Software im Kraftwerk anzugreifen, kann große Schäden verursachen.

IT-Security-Forscher des Unternehmens Tenable Security haben eine Sicherheitslücke entdeckt, die in essentieller Infrastruktursoftware auftritt. Über einen Buffer Overflow könnten Angreifer Zugriff auf ein Netzwerk erhalten, eine Denial-of-Sevice-Attacke starten oder böswilligen Code ausführen. Betroffen sind die Programme Indusoft Web Studio und Intouch Machine Edition vom Entwickler Schneider Electric.

Beide werden beispielsweise in Wasserwerken, Gaskraftwerken oder Ölraffinerien eingesetzt, um die dortige Maschinerie zu verwalten und zu steuern - kritische Anlagen, bei denen Fehlfunktionen große Schäden anrichten können.

Learn more / En savoir plus / Mehr erfahren:

https://www.scoop.it/t/securite-pc-et-internet/?&tag=GRID