Your new post is loading...

Your new post is loading...

|

Scooped by

Gust MEES

|

Die Sicherheitsforscher ESET haben eine neue Malware entdeckt und sie auf den Namen Lojax getauft . Die Spionage-Software stammt den Mutmaßungen zufolge von der Hackergruppe Sednit (auch Fancy Bear oder APT28 genannt), die sich auf Cyber-Spionage spezialisiert hat. Die Gruppe soll unter anderem für Hacks im Bundestag und bei der Demokratischen Partei der USA verantwortlich sein. Lojax wird laut ESET nur sehr gezielt zu Spionagezwecken eingesetzt. Die Malware wurde von den Sicherheitsexperten unter anderem bei Hacks auf Regierungen in Zentral- und Osteuropa gesichtet.

Bei Lojax handelt es sich um ein so genanntes UEFI-Rootkit und zwar das erste dieser Art in freier Wildbahn. Jean-Ian Boutin, Senior Security Researcher bei ESET äußerte sich folgendermaßen: "Obwohl uns bislang theoretisch bekannt war, dass UEFI-Rootkits existieren, bestätigt unsere Entdeckung nun, dass sie längst verwendet werden. Sie sind daher nicht mehr nur ein interessantes Thema auf Fachkonferenzen, sondern stellen eine reale Bedrohung dar."

Darum ist Lojax so gefährlich

Für die Infektion ist kein physischer Zugriff auf den Ziel-Rechner notwendig. Grundlage sind bei den Zielpersonen installierte Trojaner, die beispielsweise durch Spear-Phishing-Mails aufgespielt werden. Im Anschluss können die Angreifer über Sicherheitslücken eine modifizierte Firmware mit eigenem UEFI-Code im Flash-Speicher von Windows installieren. Diese ermöglicht weiterhin das Aufspielen von Überwachungssoftware in Windows, bevor das Betriebssytem gestartet wird. So hat die Schadsoftware Zugriff auf den gesamten Rechner und kann beispielsweise den Datenverkehr überwachen oder umleiten. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?tag=Hacking+Team+breach

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Highly destructive malware that infected at least three regional power authorities in Ukraine led to a power failure that left hundreds of thousands of homes without electricity last week, researchers said.

The outage left about half of the homes in the Ivano-Frankivsk region of Ukraine without electricity, Ukrainian news service TSN reported in an article posted a day after the December 23 failure. The report went on to say that the outage was the result of malware that disconnected electrical substations. On Monday, researchers from security firm iSIGHT Partners said they had obtained samples of the malicious code that infected at least three regional operators. They said the malware led to "destructive events" that in turn caused the blackout. If confirmed it would be the first known instance of someone using malware to generate a power outage.

Learn more / En savoir plus / Mehr erfahren:

http://www.scoop.it/t/securite-pc-et-internet

|

Scooped by

Gust MEES

|

Après des heures de négociations, le Parlement européen et les États membres sont arrivés lundi à un accord sur la future directive NIS (network and information security). Un texte destiné à mieux protéger les opérateurs dits critiques dans toute l’Europe.

Cette future directive sur la cybersécurité visera en effet à imposer des règles harmonisées à tout un ensemble d’opérateurs critiques. Le mouvement sera épaulé par le réseau des Computer Security Incident Response Team (CSIRT) pour discuter des incidents et identifier de possibles réponses coordonnées.

|

Scooped by

Gust MEES

|

Das EC-Kartensystem der Deutschen ist unsicher. Hackern ist es jetzt gelungen, Bezahlungen einfach umzuleiten.

Alle Details zum sogenannten Shopshifting-Angriff wollen die Hacker am 27. Dezember auf dem Chaos Communication Congress des CCC vorstellen. Dort könnten sie auch einen zweiten Angriff beschreiben, der das Kopieren von EC- und Kreditkarten über das lokale Netzwerk erlaubt. Auch die Verschlüsselung, mit der PINs geschützt sind, könnten die Hacker ausgehebelt haben. Von diesem Angriff wären dann auch Konsumenten direkt betroffen.

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Utilisée par des entreprises comme Peugeot, Citibank ou Honda, la plate-forme de gestion de sites web Joomla est victime d’une faille zero day. Patchée aujoud’hui.

Si WordPress fait (trop) souvent parler de lui pour les failles de sécurité de ses plug-in et les risques d’infection induits pour les visiteurs des sites qui les exploitent, un autre outil populaire de développement web est aujourd’hui victime d’une vulnérabilité infectieuse : Joomla. Le système de gestion de contenus web, également massivement utilisé par les développeurs, a alerté l’existence d’une vulnérabilité zero day « qui peut être facilement exploités », annonce la firme de sécurité Sucuri. « Si vous utilisez Joomla, vous devez mettre à jour [le correctif] immédiatement », poursuit-elle dans sa page de blog.

|

Scooped by

Gust MEES

|

What’s on the horizon for you and me?

The Internet changes from year to year and online threats develop along with the World Wide Web. So what will the cyber-nightmare of home and corporate users look like in 2016?

Let’s start with the threats targeting common users. In 2015 a lot of people suffered from ransomware attacks, and in 2016 this trend will continue to grow.

For cybercriminals these viruses seem to be rather profitable. Mass infections are relatively cheap, lead to direct monetization and are complemented with victims’ eagerness to pay the ransom. In short, it’s an effective way to earn a lot of easy money.

In 2016 ransomware creators could probably switch their attention to new platforms. An attack targeting Linux devices has already been tracked, but Mac OS X seems to be a tasty morsel for hackers as potentially owners of expensive Apple devices can pay more. It’s also possible we’ll see ransomware designed to lock different parts of the Internet of Things. How much are you ready to pay to use your smartwatch again? And what about a refrigerator or your car?

Learn more / En savoir plus / Mehr erfahren:

http://www.scoop.it/t/securite-pc-et-internet/?tag=2016+CyberSecurity+Predictions

http://www.scoop.it/t/securite-pc-et-internet

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

La CNPD prévient d’une fuite de données d’une grande envergure au départ des jouets VTech, en raison d’une faille de sécurité. 9.204 profils sont touchés pour le Grand-Duché. Mode d’emploi pour les parents concernés.

La protection des données et, à l’inverse, les fuites possibles en cas de lacune des installations informatiques peuvent prendre des proportions importantes. La Commission nationale de protection des données (CNPD) indique en effet mercredi soir, dans un communiqué commun avec Securitymadein.lu, qu’une importante fuite de données a été détectée auprès de la société VTech.

Learn more / En savoir plus / Mehr erfahren:

http://www.scoop.it/t/securite-pc-et-internet/?tag=Vtech

http://www.scoop.it/t/securite-pc-et-internet/?tag=DATA-BREACHES

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

|

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

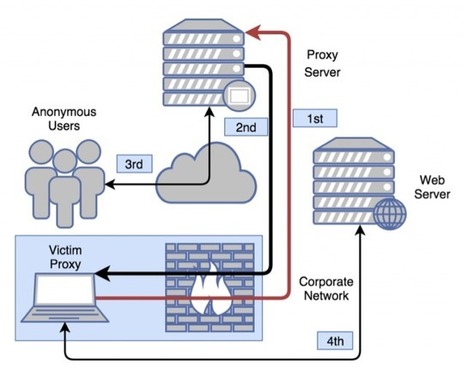

ProxyBack stealthily uses your bandwidth to route traffic from a shady Russian proxy seller. ...

For as long as people have been doing productive things with software, there have been jerks making malware to screw things up and make money. As security gets better, the malware has gotten smarter over the years. Some modern variants like ransomware are pretty clever, but Palo Alto Networks has just reported discovery of something new. ProxyBack sets up anonymous proxies on infected PCs to route traffic over the victim’s connection.

There is demand for proxy connections in various countries, for both legitimate and non-legitimate uses. When ProxyBack managed to infiltrate a system (probably via deceptive software downloads), it goes to work setting up a reverse tunnel on the machine. This allows ProxyBack to circumvent security measures like software and hardware firewalls that prevent the flow of data.

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Anwender von Dropbox, OneDrive & Co. sollten angesichts konkreter Bedrohungen diese Nutzung überdenken.

Missbrauch von Zugriffsschlüsseln Der so genannte "Man in the cloud"-Angriff wurde auf der BlackHat-Konferenz in Las Vegas im August detailliert dargestellt. Sicherheitsexperten von Imperva belegten hierbei die Bedrohung über eine Vielzahl von Diensten (OneDrive, Google Drive, Box undDropbox) hinweg. Die nachgewiesene Lücke beruht insbesondere auf der konzeptionellen Ermöglichung eines bequemen und transparenten Einsatzes des Synchronisations- und Speicherdienstes. Die kontinuierliche Nutzung eines Programmes, das mit dem jeweiligen Serverdienst kommunizieren kann, setzt die einmalige Authentifizierung und Autorisierung des jeweiligen Programmes und der sie ausführenden Instanz voraus. Dies kann über proprietäre Protokolle erfolgen oder über das mittlerweile weitverbreitete OAuth2 -Verfahren. Hat sich der Anwender gegenüber den Dienst erfolgreich authentifiziert und der Nutzung durch das jeweilige Programm zugestimmt, das durchaus auch der native Client zur Synchronisation sein kann, erhält die Applikation einen dauerhaften nutzbaren,wieder verwendbaren Access Token . Mit diesem weist sich das jeweilige Programm in Zukunft gegenüber dem Dienst aus. Ein erneutes Login durch den Anwender ist üblicherweise nicht mehr notwendig, der Token wird hierfür lokal gespeichert und kontinuierlich wiederverwendet. Selbst ein Passwortwechsel erfordert üblicherweise nicht die Erneuerung des Tokens, da dieser nach Erstellung unabhängig von dem Passwort agiert.

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

An ongoing attack campaign combines a very effective password stealer, the most widespread exploit kit, called Angler, and the latest version of the infamous CryptoWall file-encrypting ransomware program.

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Vum groussen Hackerugrëff op de Produzent vu Léiercomputere VTech sinn zu Lëtzebuerg iwwer 5.000 Kanner- an iwwer 4.000 Eltereprofiler betraff.

Dat hunn "Securitymadein.lu" an déi national Dateschutzkommissioun CNPD (Commission nationale pour la protection des données) um Mëttwoch per Communiqué wësse gedoen.

Bei VTech waren am November d'Donnéeë vu Millioune User-Konte weltwäit piratéiert ginn: D'Profiler vu 4,8 Milliounen Elteren a vu 6,3 Millioune Kanner ware vun der Cyber-Attack betraff.

Gehackt gi waren net nëmmen d'Clientsdatebank vum App-Store, also der Learning Lodge, iwwer déi ee Spiller, eBooks an anert Material fir VTech-Produiten erofluede kann, déi Onbekannt haten och Accès kritt op de Server vum "Kid Connect Network", deen ähnlech wéi WhatsApp funktionéiert.

Als Sécherheetsmesure huet VTech elo e puer Servicer vum Netz geholl. VTech huet säi Siège zu Hongkong.

Learn more / En savoir plus / Mehr erfahren:

http://www.scoop.it/t/securite-pc-et-internet/?tag=Vtech

http://www.scoop.it/t/securite-pc-et-internet/?tag=DATA-BREACHES

|

Scooped by

Gust MEES

|

More than 37,000 websites, which were selling counterfeit goods, have been closed down in an effort by global law enforcement.

Operated at the time of the Black Friday and Cyber Monday online shopping extravaganzas, the effort was led by US Immigration and Customs Enforcement’s (ICE)’s Homeland Security Investigations (HSI), which partnered with industry and law-enforcement agencies from 27 countries across the world, including Europol and Interpol, to take action against the sites.

A total of 37,479 sites were shut down by the HSI-led National Intellectual Property Rights Coordination Center (IPR Center), and marks the sixth year of the international effort.

IPR Center director Bruce Foucart said the effort highlights the global commitment to take aggressive action against online piracy.

Foucart said he believed collaboration between international law enforcement and industry was essential to protect consumers from purchasing counterfeit goods online.

|

Your new post is loading...

Your new post is loading...

Die Sicherheitsforscher ESET haben eine neue Malware entdeckt und sie auf den Namen Lojax getauft . Die Spionage-Software stammt den Mutmaßungen zufolge von der Hackergruppe Sednit (auch Fancy Bear oder APT28 genannt), die sich auf Cyber-Spionage spezialisiert hat. Die Gruppe soll unter anderem für Hacks im Bundestag und bei der Demokratischen Partei der USA verantwortlich sein. Lojax wird laut ESET nur sehr gezielt zu Spionagezwecken eingesetzt. Die Malware wurde von den Sicherheitsexperten unter anderem bei Hacks auf Regierungen in Zentral- und Osteuropa gesichtet.

Bei Lojax handelt es sich um ein so genanntes UEFI-Rootkit und zwar das erste dieser Art in freier Wildbahn. Jean-Ian Boutin, Senior Security Researcher bei ESET äußerte sich folgendermaßen: "Obwohl uns bislang theoretisch bekannt war, dass UEFI-Rootkits existieren, bestätigt unsere Entdeckung nun, dass sie längst verwendet werden. Sie sind daher nicht mehr nur ein interessantes Thema auf Fachkonferenzen, sondern stellen eine reale Bedrohung dar."

Darum ist Lojax so gefährlich

Für die Infektion ist kein physischer Zugriff auf den Ziel-Rechner notwendig. Grundlage sind bei den Zielpersonen installierte Trojaner, die beispielsweise durch Spear-Phishing-Mails aufgespielt werden. Im Anschluss können die Angreifer über Sicherheitslücken eine modifizierte Firmware mit eigenem UEFI-Code im Flash-Speicher von Windows installieren. Diese ermöglicht weiterhin das Aufspielen von Überwachungssoftware in Windows, bevor das Betriebssytem gestartet wird. So hat die Schadsoftware Zugriff auf den gesamten Rechner und kann beispielsweise den Datenverkehr überwachen oder umleiten.

Learn more / En savoir plus / Mehr erfahren:

http://www.scoop.it/t/securite-pc-et-internet/?tag=Hacking+Team+breach