Your new post is loading...

Your new post is loading...

Les pirates du groupe Shadow Brokers ont finalement étalé hier soir les conditions de leur « abonnement ». Pour 24 000 dollars par mois environ, ils proposent un pack mensuel de failles de sécurité et d’outils, dont on suppose qu’au moins une bonne partie proviendront de la NSA. Une formule qui pose bien des questions, notamment d’ordre éthique.

Les Shadow Brokers se sont fait connaître il y a plusieurs mois et ont enchainé depuis les publications cataclysmiques. Ce fut très notablement le cas de celle d’avril, qui contenant des informations sur des failles récentes ainsi que des outils de la NSA. Deux éléments en particulier ont eu de grandes répercussions : le malware DoublePulsar et le faille SMB dans Windows surnommée EternalBlue.

On connait les conséquences, puisqu’ils ont servi de base à la création de WannaCrypt, le ransomware responsable de centaines de milliers d’infections, et donc de problèmes pour les structures et entreprises touchées. Ce fut notamment le cas de système de santé anglais, ou encore de Renault, dont plusieurs usines avaient été mises à l’arrêt. Sans parler du vaste débat sur le stockage des failles par les États relancé par le malware.

Via Damoclès

Le Bug Bounty, cette idée géniale qui permet aux entreprise de combattre les failles de ses systèmes informatiques en faisant appel à des bidouilleurs passionnés de numérique. Retour sur la Bounty Factory, un portail européen devenu une référence en à peine trois mois.

Même si la cravate n’est jamais bien loin, l’état d’esprit de Guillaume et Manu est très loin d’être aussi étriqué que les cous étranglés par le bout de tissus. Non, chez Guillaume et Manu, les fondateurs de la Bounty Factory, l’idée est simple : il y a du talent et de la passion dans la tête des hackers, proposons aux entreprises d’en profiter.

Issue de l'analyse de 6 milliards d'attaques en sécurité vérifiées en 2014, le rapport « 2015 Global Threat Intelligence Report 2015 » publié par NTT avec ses filiales dont Dimension Data, montre que les failles de sécurité des logiciels sont de plus en plus vite exploitées par les cybercriminels. Il souligne aussi que, bien souvent, les organisations ne sont pas assez préparées pour prendre en charge les principaux incidents de sécurité dans leurs environnements.

La vulnérabilité Freak, récemment divulguée, a été identifiée dans les implémentations SSL/TLS. Elle affecte également la bibliothèque de cryptage Secure Channel de Microsoft et Internet Explorer.

Êtes vous bien planqué ou pas derrière votre proxy, votre VPN ou votre réseau Tor / Freenet / i2P ?

Difficile à dire surtout depuis que Daniel Roesler a découvert une faiblesse dans le protocole WebRTC qui permet grâce à un peu d'astuce et de JavaScript, de récupérer l'adresse IP locale et publique de l'internaute.

Alors, comment être certain que vous êtes bien caché derrière votre VPN ? C'est simple...

Un chercheur en sécurité a démontré comment il était possible de court-circuiter l’anonymat fourni par un VPN chez les internautes utilisant les navigateurs Chrome et Firefox grâce à WebRTC. Explication et solution.

Trend Micro publie aujourd’hui son rapport de sécurité pour le 3ème trimestre 2014. Ce rapport détaille les principales menaces observées au dernier trimestre, et fournit données chiffrées, éléments techniques et points de vue d’experts.

Une expansion de la surface d’exposition aux cyber-attaques est pointée du doigt en raison, d’une part, de l’exploitation grandissante des vulnérabilités, d’autre part, de la multiplication et de la diversification des matériels ciblés. Outre l’Internet des objets et les smartphones, les terminaux de paiement sont notamment de plus en plus pris pour cible par les cybercriminels, à la recherche d’un accès toujours plus direct à notre argent. La France fait partie des 10 pays les plus affectés par ce phénomène d’après le rapport.

En décembre dernier Eloi Vanderbeken, un expert sécurité de la société Synacktiv découvrait une porte dérobée dans le firmware de plusieurs modem-routeurs ADSL des fabricants Cisco, Linksys, NetGear et Diamond. Tous les modèles concernés ont pour point commun d’utiliser la même base technologique produite par le taïwanais Sercomm.

La backdoor permettait d’exécuter des commandes directement sur le routeur, sans authentification, via un port TCP non-standard ouvert en écoute (TCP/32764). Un attaquant pouvait ainsi, par exemple, activer l’interface d’administration à distance ou changer le mot de passe du routeur. Evidemment, l’affaire a fait grand bruit.

Décidément, c'est la période des alertes sécurités critiques ! Le fameux CMS WordPress ne fait pas exception à la règle alors qu'il fait tourner près de 75 millions de sites sur la Toile.

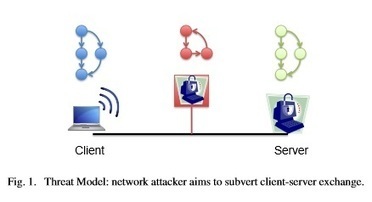

Après Mac OS X et iOS, une faille dans la bibliothèque GnuTLS utilisée par les principales distributions Linux a vite été corrigée pour bloquer les attaques de type man-in-the-middle. Une erreur dans le code source de la bibliothèque GnuTLS - un ensemble de lignes de code utilisé dans les principales distributions Linux pour gérer des connexions Internet sécurisées - pourrait s'avérer une grave menace pour la vie privée des utilisateurs de systèmes Linux, tant que les développeurs n'auront pas patché la vulnérabilité.

Chers amis Algériens réjouissez-vous ! Si vous faites partie des 15,2 % de la population qui a accès à Internet, vous passez forcément par l'opérateur Algérie Telecom. Ce qui est rigolo, c'est qu'Algérie Telecom fourni à la plupart de ses abonnés un routeur TP-LINK TD-W8951ND qui tourne avec un le firmware ZynOS de chez Zyxel. Et alors, me direz-vous... ?

Selon certains experts, le plug-in de Linkedin pour le client de messagerie de l'iPhone pose de sérieux problèmes de sécurité. Ils mettent en garde les utilisateurs contre le détournement de cette extension au profit des hackers.

Oracle a corrigé mardi 127 vulnérabilité dans Java, sa base de données et d'autres produits qui auraient pu permettre aux pirates de prendre la main sur les systèmes.

|

Alerte sécurité Android – Un lot de 4 vulnérabilités critiques visant les terminaux Android possédant un processeur Qualcomm a été découvert par la société spécialisée CheckPoint. La menace est à prendre au sérieux vu son ampleur : 900 millions de terminaux seraient vulnérables !

Le 21 mars, le FBI a annoncé qu’il n’aurait peut-être pas besoin d’Apple pour déverrouiller l’iPhone du terroriste présumé de San Bernardino tué par la police le 2 décembre 2015, car une « tierce partie » lui avait proposé une méthode pour réaliser cet exploit. L’identité de ce mystérieux fournisseur est restée secrète, mais il pourrait s’agir d’une société spécialisée dans la découverte et la vente de « zero days » – des vulnérabilités originales, encore inconnues, qui permettent de pirater un logiciel à coup sûr, car il n’existe pas encore de parade.

Les Etats-Unis ne voulaient pas d’un chiffrement fort, et la faille FREAK affectant le TLS/SSL est un héritage de cette politique. Une attaque FREAK permet ainsi de forcer l’utilisation d’un chiffrement ancien et vulnérable et donc d’intercepter des données en principe protégées. Mise à jour : l'interview d'Antoine Delignat-Lavaud, chercheur au sein de l’équipe Prosecco qui a dévoilé ces failles.

Vous n’avez surement jamais entendu parlé de Komodia. Il s’agit de la technologie israélienne utilisée par le malware Superfish au cœur du scandale Lenovo, présente aussi dans d’autres produits, du logiciel de contrôle parental au cheval de Troie, en passant par des injecteurs de pubs et des logiciels espions. Un véritable empire.

Le scandale provoqué par le mouchard Superfish, que Lenovo a implanté à l’insu des consommateurs dans ses machines, n’est en fait que la partie visible d’un empire bien plus vaste, tissé par un acteur inconnu du grand public : Komodia. Cette société israélienne a fourni à l’éditeur californien Superfish la technologie nécessaire permettant d’intercepter les flux chiffrés en SSL et d’y insérer des publicités non sollicitées. Pour faire cela, Komodia s’appuie sur un certificat racine auto-signé qui lui permet d’usurper l’identité de n’importe quel site accessible en connexion HTTPS. C’est un peu le même principe qu’avec les fameux « proxy SSL » qui permettent aux employeurs de surveiller les échanges web de leurs salariés.

Un chercheur a rendu publique une vulnérabilité affectant différents routeurs sans fil de Netgear. La faille permet à des attaquants de récupérer les mots de passe admin et les clefs du réseau sans fil des matériels.

L’espace Project Zero de Google publie les détails d’une vulnérabilité non corrigée de Windows 8.1 pour laquelle Microsoft a été prévenu fin septembre. La firme de Redmond minimise sa portée.

Désormais conscients et informés que nos actions et nos données en ligne sont faciles à espionner et l’enjeu de monétisation en coulisses, il nous restait l’espoir que quelques pans des technologies de sécurité pouvaient encore faire échec à la surveillance de masse et au profilage commercial. Pas facile pour les utilisateurs moyens d’adopter des outils et des pratiques de chiffrement, par exemple, cependant de toutes parts émergent des projets qui proposent de nous aider à y accéder sans peine. Mais quand les experts en sécurité, quittant un moment leur regard hautain sur le commun des mortels à peine capables de choisir un mot de passe autre que 123AZERTY, avouent qu’ils savent depuis longtemps que tout est corrompu directement ou indirectement, jusqu’aux services soi-disant sécurisés et chiffrés, le constat est un peu accablant parce qu’il nous reste tout à reconstruire…

Depuis la découverte du bug Heartbleed, une course contre la montre s'est engagée pour corriger cette vulnérabilité. Du côté des principaux services en ligne, des correctifs ont été déployés. Cependant, des interrogations demeurent. En outre, les usagers doivent aussi agir pour leur propre sécurité.

Comme chaque année, dans le cadre du sommet CanSecWest, le constructeur HP a organisé le concours Pwn2Own visant à tester la sécurité des navigateurs Web. Chrome, Firefox, Safari et Internet Explorer n’auront finalement pas résisté aux attaques des hackers. Les spécialistes de la sécurité, réunis à l’occasion du concours Pwn2Own, ont découvert plusieurs failles. L’objectif est de renforcer toujours plus les dispositifs de protection des navigateurs pour l’utilisateur final.

HTTPCS (Hypertext Transfer Protocol Certified Secure) de Ziwit SAS est un scanner de vulnérabilité web, capable de détecter tous types de vulnérabilité dans une application web, analyser les risques, analyser les contrôles ISO27002 impactés et proposer les contre-mesures.

HTTPCS est une solution hébergée (SaaS) qui ne nécessite aucune installation ou configuration machine.

écidément, les Digital Natives n’en finissent plus de bousculer l’entreprise ! Les 18-25 ans semblent en effet aborder le monde de l’entreprise en général et celui de la sécurité de l’information en particulier avec une nonchalance qui confine, aux yeux des plus âgés, à de l’inconscience. - See more at: http://magazine.qualys.fr/menaces-alertes/generation-y-z/#sthash.Hg9vPJhF.dpufDécidément, les Digital Natives n’en finissent plus de bousculer l’entreprise ! Les 18-25 ans semblent en effet aborder le monde de l’entreprise en général et celui de la sécurité de l’information en particulier avec une nonchalance qui confine, aux yeux des plus âgés, à de l’inconscience.

«Je suis en train de discuter des méfaits du plagiat et de la falsification des sources avec onze étudiants en journalisme quand, sans prévenir, mon ordinateur se bloque. […] Puis mon iPhone, placé en mode vibreur sur la table, bipe frénétiquement. J'ai été hacké, et je ne peux accuser que moi-même.»

|

Your new post is loading...

Your new post is loading...