Your new post is loading...

Your new post is loading...

Le gouvernement a officiellement donné son feu vert à l’utilisation du Bundestrojaner, le « cheval de Troie fédéral ».

Découvert par une agence de renseignement canadienne (Communications Security Establishment Canada, CSEC) et étudié par G Data, il semblerait que ce malware sophistiqué destiné au cyber-espionnage soit l’œuvre de la DGSE française.

La France suit-elle le même chemin que les États-Unis, et sa National Security Agency (NSA), en matière d’espionnage généralisé des citoyens ? Quelques jours après les attaques des 7 et 9 janvier, Manuel Valls annonce de nouvelles mesures pour mieux surveiller Internet. Une loi sur le renseignement, déjà prévue avant les attentats, sera votée dans les prochains mois. Elle vient renforcer la nouvelle loi antiterroriste votée en novembre 2014, ainsi que la loi de programmation militaire adoptée un an plus tôt et la loi sur la sécurité intérieure (Loppsi 2) de 2011. Tous ces textes élargissent progressivement les possibilités de surveillance d’Internet. Et ce en dehors du contrôle judiciaire et quel que soit le profil des citoyens. Qui communique avec qui ? Quand ? Et de quel endroit… Nous sommes désormais tous sous surveillance.

Les systèmes électroniques de surveillance du trafic internet et les logiciels-espions tomberont sous le coup des conventions internationales sur le contrôle des armements.

Nous reprenons ici l’article récemment publié par KoS, il s’agit de la traduction française de l’article de l’Electronic Frontier Foundation : How The NSA Deploys Malware: An In-Depth Look at the New Revelations par : Sphinx, KoS, Scailyna, Paul, Framatophe et 2 auteurs anonymes

Nous avons longtemps suspecté que la NSA, la plus grande agence d’espionnage du monde, était plutôt douée pour pénétrer les ordinateurs. Désormais, grâce à un article de Bruce Schneier, expert en sécurité qui travaille avec The Guardian sur les documents de Snowden, nous avons une vision bien plus détaillée de la manière dont la NSA utilise des failles pour infecter les ordinateurs d’utilisateurs ciblés. La méthode utilisée par la NSA pour attaquer les gens avec des logiciels malveillants est largement utilisée par les criminels et les fraudeurs ainsi que par les agences de renseignement, il est donc important de comprendre et de se défendre contre cette menace pour éviter d’être victime de cette pléthore d’attaquants.

Selon la Cnil, les applications téléchargées sur iPhone infiltrent nos données personnelles. La Commission souhaite que les éditeurs d'exploitations mobiles renforcent leur système de sécurité. Les applications iPhones infiltrent nos données personnelles et ce, sans toujours nous demander notre avis. Dans un rapport intitulé « Smartphone et vie privée », la Commission nationale de l’informatique et des libertés (CNIL) et l’Institut national de recherche en informatique et en automatique (Inria) expliquent comment les « applis » que nous téléchargeons accèdent à nos informations personnelles à notre insu.

Les solutions de MDM (Mobile Data Management) utilisées par les entreprises dans la mise en place d'une politique de byod ne sont pas à l'abri des attaques de logiciels espions.

Lors de la Black Hat Europe qui s'est déroulée la semaine dernière à Amsterdam, des chercheurs sont intervenus sur la sécurité des solutions de MDM (Mobile Data Management). Gartner prévoit que 65% des entreprises vont se doter dans les 5 prochaines années de ce type de services pour gérer leur politique de mobilité et notamment de byod (bring your own device).

Tous les smartphones ont désormais un accès WiFi activés en standard. Celui-ci est en train de devenir un vrai mouchard qui va permettre aux grands magasins de vous suivre à la trace, de connaître vos centres d'interêt et ce même si vous n'achetez rien ou ne payez qu'en liquide. Un système de collecte intégré dans des bornes WiFi Et oui, grâce à l'integration de la technologie "Euclid Analytics" dans les bornes wifi de vendeurs comme ARUBA, FORTINET (voir la liste des partenaires sur le site de Euclid Analytics). Ces bornes WiFi vont collecter de façon transparente et automatique l'adresse MAC de votre smartphone. Avec cette adresse MAC, il est possible de vous suivre (ou plutôt de suivre de votre téléphone) et donc de savoir dans quel magasin vous êtes passé, quand et combien de temps vous y êtes restés.

Les téléviseurs connectés, c'est de la balle ! On peut mater Youtube, accéder au net et bien sûr se faire pirater bien profond !

Un chercheur en sécurité travaillant pour la société ReVuln (Malte) a découvert dans les Smart TV connectées de Samsung une faille qui lui permet de trouver les adresses IP des téléviseurs. A partir de là, il peut y accéder directement et prendre le contrôle de la télé pour par exemple installer des logiciels vérolés, mettre à jour le firmware pour le remplacer par un truc encore plus troué, espionner les gens qui se trouvent devant l'appareil si la webcam et le micro sont branchés, pomper les fichiers se trouvant sur les périphériques USB connectés à la TV et bien sûr voler les identifiants aux services tiers auquel l'utilisateur est connecté.

Tel est espionné qui croyait cyberespionner. Un pirate, travaillant visiblement pour le gouvernement russe, a été identifié par les autorités géorgiennes, cible de ses attaques depuis mars 2011. Histoire de le faire savoir, la Géorgie a publié les photos du cyberespion.

Une fausse version d'Angry Birds a rendu publiques les données personnelles de 80 000 internautes sur internet.

|

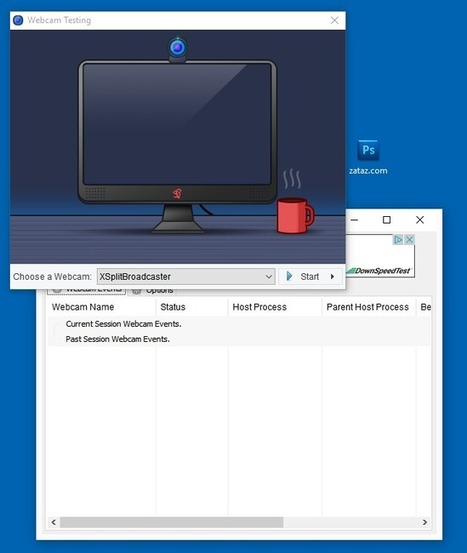

L’entreprise Française Phrozen Software vient de mettre en ligne un nouvel outil baptisé WhoStalksMyCam. L’idée, permettre de vous alerter si votre webcam est exploitée sans votre consentement par un logiciel malveillant.

Nous ne présentons plus Phrozen Software, la startup d’un informaticien Français, ami de zataz, bardé d’idées liées à la sécurité informatique. Sa nouvelle invention se nomme WhoStalksMyCam, traduisez qui « pompe » ma webcam.

L'Agence nationale de sécurité américaine (NSA) aurait, selon d'anciens agents du renseignement américain, trouvé le moyen de dissimuler un logiciel espion dans les disques durs fabriqués par les sociétés Western Digital, Seagate, Toshiba et d'autres fabriquants. Ce procédé signifie que la NSA dispose des moyens de contrôler la majeure partie des ordinateurs dans le monde, affirment-ils à l'agence de presse Reuters. Ces révélations ont été faites après la découverte par le laboratoire Kaspersky, développeur de logiciels de sécurité informatique sis à Moscou, de la présence de groupes de programmes d'espionnage sur des ordinateurs dans plusieurs pays.

Data Security Breach revient sur une découverte assez dingue concernant les utilisateurs de logiciels Mozilla dans une machine Apple. Comme l’explique DataSecurityBreach.fr, un chercheur en sécurité a découvert un problème dans OS X 10,10 (Yosemite).

Chaque information tapée dans Firefox, Thunderbird… est sauvegardée dans un fichier texte, caché dans le dossier /tmp de la machine. Les CoreGraphics avaient cette capacité d’enregistrement mais le “keylogger” avait été désactivé par défaut.

Bizarrement, il a été de nouveau réactivé dans OS X 10.10. DSB propose une méthode pour voir disparaitre ce “big brother” qui pourrait permettre de mettre la main sur identifiants de connexion, mot de passe…

Le magazine électronique Data Security Breach revient sur une option cachée, dans Google, qui devrait faire dresser les cheveux des utilisateurs de smartphone sous Android, l'OS de Google. L'outil baptisé Location History permet de connaitre, heure par heure, les rues, les villes, les pays, que vous avez pu visiter, parcourir. Bref, en cette période ou l'espionnage fait les choux gras de la presse, pas besoin d'être Snowden et la NSA pour regarder vos faits et geste. DataSecurityBreach.fr explique comment contrer cette espionnage "légal" mis en place par Google et les applications qui envahissent nos vies numériques.Un mouchard dans votre poche... la preuve

Notre smartphone espionnerait-il tous nos faits et gestes ? C'est la question que se sont conjointement posés la Commission nationale de l'informatique et des libertés (CNIL) et l'Institut national de recherche en informatique et en automatique (Inria). Ces institutions se sont attelées à la tâche ardue de découvrir dans quelle mesure nos téléphones mobiles multimédias, devenus de pour certains de leurs propriétaires de véritables doudous, portaient atteinte à notre vie privée. Comme le précise l'étude rendue public mardi 9 avril par les deux centres, "le smartphone est un véritable hub de notre vie digitale". Il sert à stocker toutes sortes d'informations sur notre vie privée : compte en banque, photos, adresse, carnet de contacts...Il permet même de se géolocaliser grâce à Internet et donc d'envoyer en permanence des informations sur notre position.

La Commission nationale de l'informatique et des libertés a mis en demeure une société de stopper l'espionnage de ses employés. Comment ça marche ? ZATAZ.COM vous explique comment vous protéger des keyloggers. La Cnil a annoncé, ce mercredi, une mise en demeure pas comme les autres. Plusieurs employés d'une société X ont alerté la Commission nationale de l'informatique et des libertés de l'espionnage de leur poste informatique professionnel par leur direction. D'après la CNIL, l'entreprise utilise des logiciels permettant d'espionner ses salariés.

Alors que la loi Loppsi qui encadre leur utilisation a été votée il y a trois ans, aucun logiciel permettant d'intercepter les communications des suspects ne serait légalement utilisable par la police dans le cadre des procédures judiciaires, faute d'homologation par le ministère de l'intérieur.

ElcomSoft, la société spécialiste dans les logiciels de cracking de mot de passe vient de commercialiser pour 300 $ un nouvel outil baptisé Forensic Disk Decryptor qui est capable, tenez-vous bien, de récupérer les clés de chiffrement contenues dans la mémoire de l'ordinateur. Grâce à cette clé, l'outil peut alors accéder à des partitions, des conteneurs ou des documents chiffrés avec PGP, BitLocker ou encore TrueCrypt.

En effet, pour ne pas à avoir à entrer à chaque fois son mot de passe, qui peut être très long et très compliqué, ces outils stockent en mémoire une clé qui permet d’accéder aux données chiffrées ou d'en écrire de nouvelles. C'est cette clé que Forensic Disk Decryptor sait récupérer.

Alliés dans le réel, adversaires dans le virtuel ? Selon les informations du magazine L'Express, ce n'est pas un pays ennemi de la France qui a lancé une cyberattaque contre le réseau informatique de l'Élysée... mais son plus vieil allié, les États-Unis.

Dans l'univers opaque du cyberespace, la frontière séparant les alliés des ennemis s'efface pour ne laisser que des adversaires, mus par des intérêts aussi divers que variés. Tel pourrait être l'enseignement de la longue enquête publiée ce jour par L'Express, qui revient sur l'attaque informatique critique qui a frappé le réseau informatique de l'Élysée et dont l'existence n'a été révélée que cet été.

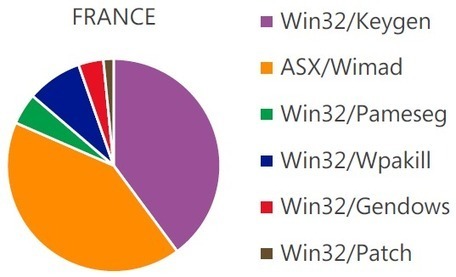

Dans son dernier rapport d'analyse de la sécurité informatique, Microsoft constate un taux élevé d'infections par des malwares provenant du téléchargement de logiciels, de films et de musiques sur les réseaux P2P ou d'autres sources dont la fiabilité n'est pas assurée. Il montre également qu'en France, les virus sont largement moins présents sur les ordinateurs sous Windows que les logiciels destinés à afficher des publicités.

La semaine dernière Microsoft menait une opération globale de lutte contre les menaces digitales. Baptisée « Operation b70« , cette action aurait permit selon la firme de mettre hors d’état de nuire plus de 500 malwares menaçant potentiellement des millions d’utilisateurs à travers le monde.

|

Your new post is loading...

Your new post is loading...

Your new post is loading...

Your new post is loading...