La cryptologie a connu son heure de gloire pendant la seconde guerre mondiale et la guerre froide. Le but : décrypter les messages de l’ennemi.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

Current selected tag: 'Cryptologie'. Clear

Découvrez le dossier « Cryptologie : l'art des codes secrets ». Rendre incassables les codes secrets est un vieux rêve des professionnels de sécurité. Depuis l’Antiquité, les Hommes inventèrent des systèmes manuels puis mécaniques avant la révolution électronique. Découvrez la cryptologie et ses utilisations, du chiffrement traditionnel à l’usage de l’informatique en passant par le chiffrement RSA.

Jean-Jacques Quisquater, expert belge du cryptage, a été espionné pendant des mois par un malware spécialement conçu pour son profil. La NSA ou le GCHQ seraient-ils derrière cela ? Une vidéo relatant l’information a été publiée sur RTBF le 1er février 2014. Le spécialiste international en cryptographie Jean-Jacques Quisquater, un illustre chercheur belge qualifié de génie, professeur à l’UCL et expert internationalement reconnu de la protection des données, aurait été espionné à partir d’un logiciel espion découvert dans son ordinateur par la police belge. Il s’agit d’uncheval de Troie, un logiciel malveillant mis à jour lors de l’enquête sur le piratage de l’opérateur téléphonique Belgacom. La machine piégée aurait ainsi communiqué avec des espions pour le moment toujours « inconnus ».

Bugs in pseudorandom number generators (PRNGs) are usually cause for concern, at least in cryptographic circles. There have been numerous examples over the years. We had the Debian "code fix" that removed all but 15 bits' worth of unpredictability from the random generator used to secure OpenSSH. We had the CryptoCat bug that caused zeros to turn up about 0.4% too often. And recently we had a cryptographic design flaw in Drupal that saw the wrong sort of random generator used in the wrong sort of way. But this story is different. It's the curious case of the OpenSSL randomness bug with a happy ending!

Google et la NASA se sont rapprochés en mai pour travailler sur l'informatique quantique. Depuis, les informations au sujet de ce partenariat étaient rares. Une vidéo promotionnelle publiée cette semaine vise à communiquer davantage sur les recherches des deux partenaires en matière de calculateur quantique.

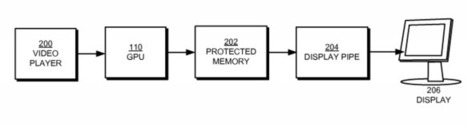

Apple a déposé un brevet sur une technique censée combler les failles de la protection HDCP mise en oeuvre notamment dans les Blu-Ray, pour empêcher la copie des vidéos ou d'autres types de contenus par une interception logicielle.

La sécurité informatique doit être repensée et se préparer à un monde où la cryptographie ne sera plus déterminante. C'est l'avertissement lancé par Adi Shamir, l'un des créateurs de l'algorithme de chiffrement asymétrique RSA. Selon lui, le cyber-espionnage réduit l'intérêt de la cryptographie.

Au fil des années, les services secrets britanniques ont gardé un oeil sur les écrivains du pays. Mis à nu dans un ouvrage paru en octobre 2009, les services secrets au chevet de Sa Majesté n'avaient pas manqué de s'intéresser à Agatha Christie. C'est que durant la Seconde Guerre mondiale, la romancière a attiré l'attention des patrons de l'Intelligence britannique.

En réponse à plusieurs articles doutant du bon niveau de sécurité assuré par le site de partage de fichiers, Mega, Kim Dotcom a lancé un concours de piratage de son service de chiffrement. 10 000 euros sont à gagner.

Kim Dotcom's new file sharing storage venture, Mega, wants to shield itself from accusations of failing to take action against piracy. It does so by using cryptography to make sure it doesn't see, and indeed cannot tell, what you've uploaded. That provides privacy for you (other people, including Mega's own staff, can't snoop on your files) and deniability for Mega (other people, including Mega's own staff, can't even tell what your files might be). But to deliver on that promise, you have to get the crypto right. As we explained yesterday, early indications were that Mega's coders hadn't done so: we wrote about problems with entropy (randomness), deduplication and the use of poorly-chosen data in Mega's sign-up emails, needlessly making password dictionary attacks possible.

ElcomSoft, la société spécialiste dans les logiciels de cracking de mot de passe vient de commercialiser pour 300 $ un nouvel outil baptisé Forensic Disk Decryptor qui est capable, tenez-vous bien, de récupérer les clés de chiffrement contenues dans la mémoire de l'ordinateur. Grâce à cette clé, l'outil peut alors accéder à des partitions, des conteneurs ou des documents chiffrés avec PGP, BitLocker ou encore TrueCrypt. En effet, pour ne pas à avoir à entrer à chaque fois son mot de passe, qui peut être très long et très compliqué, ces outils stockent en mémoire une clé qui permet d’accéder aux données chiffrées ou d'en écrire de nouvelles. C'est cette clé que Forensic Disk Decryptor sait récupérer.

ARM et d'autres partenaires, dont Gemalto, viennent de lancer une entreprise commune nommée Trustonic. Elle a pour but d'intégrer des solutions de sécurité au niveau de la puce.

Discretio est une application de téléphonie sécurisée disponible en open source. Sa diffusion se fera durant plusieurs phases beta. Aujourd’hui, au stade de prototype, la première version en phase beta 1 est disponible sur Google Play, ainsi que sur le site www.discretio.com. L’application est d’ores et déjà diffusée en 4 langues : anglais, portugais, espagnol et français. |

Quand on télécharge un fichier, par exemple une iso de distribution Linux, on veut être sûr que le fichier a été correctement téléchargé/est le bon. Pour cela, il existe des commandes (MD5, Sha1), des sortes de moulinette qui génère un code unique pour le fichier. On compare ce code unique du fichier que l’on a sur notre ordinateur avec le code qu’indique le site qui a mis à disposition le fichier. Si le fichier est modifié, différent, corrompu, incomplet, le code est différent. Si le fichier est strictement identique, on aura le même code, on est sûr que le fichier est bon.

Quelle est la différence entre la cryptologie et la cryptographie ? La cryptologie est la « science du secret ». Elle regroupe la cryptographie, qui permet de coder les messages, et la cryptanalyse, qui permet de les décoder.

Les écologistes francophones et néerlandophones d’Ecolo et de Groen réclament la mise sur pied d’une commission d’enquête parlementaire après la révélation d’une mise sous surveillance d’un spécialiste internationalement renommé dans les domaines de la cryptographie et de la sécurité informatique, le professeur Jean-Jacques Quisquater, par l’Agence nationale de sécurité (NSA) américaine.

La cryptologie rassemble les techniques destinées à dissimuler le sens d'un message à toute personne autre que son destinataire. Elle est restée longtemps confinée aux milieux militaires et diplomatiques.

La cryptologie rassemble les techniques destinées à dissimuler le sens d'un message à toute personne autre que son destinataire. Elle est restée longtemps confinée aux milieux militaires et diplomatiques. Aujourd'hui, avec la généralisation des technologies numériques, elle est omniprésente dans notre vie quotidienne. L'ouvrage développe aussi la cryptanalyse, qui se place du point de vue d'un adversaire cherchant à faire sauter les protections mises en place. Les attaques portent sur l'aspect logique et mathématique du procédé, mais aussi sur des mesures physiques effectuées sur le dispositif qui réalise la protection. Un chapitre expose les développements récents d'une théorie cryptologique dont l'objectif est de valider la sécurité des procédés utilisés. Enfin,un dernier chapitre présente les perspectives offertes par la physique quantique qui propose de nouveaux calculateurs permettant, s'ils voyaient le jour, de casser les codes classiques les plus courants, et fournit, en contrepartie, un procédé d'échange de secret en principe inviolable.

RSA Conference, San Francisco. Pour Vint Cerf, l’un des pères fondateurs d’Internet, la déferlante d’objets connectés qui s’apprêtent à débarquer dans notre quotidien ne pourra pas avoir lieu sans des mécanismes d’authentification forte intégrés au plus près des objets. Il propose à cet effet un modèle dans lequel chaque objet connecté disposerait d’une paire de clés publique et privée, au même titre qu’un système en ligne dispose aujourd’hui d’une adresse IP. Et il serait en mesure de publier ou de communiquer cette clé publique sur demande.

La start-up Silent Circle, qui vend des services de communications mobiles cryptés, a livré une nouvelle version de son application Silent Text pour iOS. Celle-ci permet aux utilisateurs d'échanger des fichiers cryptés et de programmer leur autodestruction d'un simple clic.

Deux universitaires ont découvert une nouvelle méthode pour attaquer les protocoles SSL utiliser dans les sites HTTPS. Très technique, cette attaque pourrait pousser les librairies SSL a corrigé cette faille et faire évoluer les procoles vers les dernières versions. Les développeurs de nombreuses librairies SSL vont publier un correctif sur une faille qui pourrait être exploitée pour récupérer, depuis des communications chiffrées, des informations comme les cookies d'authentification des navigateurs.

You've probably heard of public-key cryptography, because it's the basis of HTTPS, the system that puts the padlock in your browser. The mathematical detail behind public-key crypto is a little abstruse, but you don't need to be a mathematician to understand the principles that make it work. Here's the story. Traditional encryption (before 1970, at any rate) relies on the digital equivalent of a padlock. Turn the key clockwise to lock; turn the key anticlockwise to unlock. If you want to share data securely with someone else, you have to make a duplicate of the key and send it to them. So you have to find a secure way of sharing the key first, typically with a face-to-face meeting, or through a trusted courier.

près plusieurs jours de galère, les serveurs de MEGA (voir notre dossier), le service de stockage en ligne de Kim Dotcom et de son équipe, semblent enfin tenir le coup. Dans le même temps, un billet a été publié sur le blog officiel afin de donner quelques réponses pour ce qui est de la sécurité et des procédures de chiffrement utilisées.

Zscaler, fournisseur de solutions de sécurité en mode cloud a présenté son extension pour Internet Explorer, qui force la bascule en HTTPS des sites web visités. Une start-up californienne, Zscaler, a présenté HTTPS Everywhere, une extension apportée à Internet Explorer. Ce programme force le navigateur à toujours se connecter via HTTPS sur les sites web. En effet, ces derniers prennent souvent en charge le protocole de communication sécurisée, mais ne l'activent pas par défaut. L'extension implante l'indicateur « secure » sur les cookies d'authentification pour les empêcher de transmettre des informations avec des connexions non chiffrées.

Grâce à un partenariat entre le Crédit Mutuel Arkéa et la startup Paymium, la monnaie virtuelle Bitcoin va pouvoir transiter légalement au sein du système bancaire. Une première mondiale.

"Avec Bitcoin, payer et vendre sans les banques" titrait en novembre dernier Le Monde, dans un article décrivant le fonctionnement de cette monnaie virtuelle cryptée et anonyme, dont le fonctionnement repose sur un logiciel open-source et en peer-to-peer. Certes, le projet de bitcoin, né en 2009, se voulait au départ d’inspiration sinon anarchiste, au moins anti-banque, mais les choses sont peut être en train de changer.

Herminia ALEMANY PEREZ's curator insight,

December 22, 2013 3:31 AM

Un début d'usage du BITCOIN dans le système bancaire français. |