Your new post is loading...

Your new post is loading...

|

Scooped by

Koter Info

|

Sommes-nous tous sur écoute ?

Humour !

Un vieil Arabe vit depuis plus de 40 ans à Chicago. Il aimerait bien planter des pommes de terre dans son jardin, mais il est tout seul, vieux et trop faible. Il envoie alors un e-mail à son fils (qui étudie à Paris) pour lui faire part de son problème.

- «Cher Ahmed, je suis très triste car je ne peux pas planter des pommes de terre dans mon jardin. Je suis sûr que, si tu étais ici avec moi, tu aurais pu m’aider à retourner la terre. Je t’aime, ton Père.»

Le lendemain, le vieil homme reçoit une réponse :

- «Cher Père, s’il te plaît, ne touche surtout pas au jardin, j’y ai caché « la chose. Moi aussi je t’aime, Ahmed.»

` A 4 heures du matin arrivent chez le vieillard la US Army, les Marines, le FBI, la CIA et une unité d’élite des Rangers. Ils fouillent tout le jardin, millimètre par millimètre et repartent déçus, car ils n’ont rien trouvé.

Le lendemain, le vieil homme reçoit un autre mail de son fils :

- «Cher Père, je suis certain que la terre de tout le jardin est désormais retournée et que tu peux planter tes pommes de terre. Je ne pouvais pas faire mieux. Je t’aime, Ahmed.»

|

Scooped by

Koter Info

|

L’économie française ciblée par la NSA

Photo : Pierre Moscovici et François Baroin - © Charles Platiau Source: Reuters L’économie française ciblée par la NSA Comme prévu, WikiLeaks a révélé de nouveaux documents sur l’étendue de la surveillance de la NSA. Deux anciens ministres de l’économie, François Baroin et Pierre Moscovici, auraient été espionnés, selon des informations révélées par Mediapart. WikiLeaks aurait révélé cinq rapports de l’Agence nationale de sécurité (NSA) montrant que des responsables et diplomates ont été espionnés entre 2004 et 2012, en particulier Pierre Moscovici et François Baroin lors de leur passage au ministère de l’Économie. Ainsi, toutes les informations pertinentes concernant les pratiques commerciales françaises, les relations entre Paris et les grandes institutions financières internationales, l’approche des questions liées aux réunions des G8 et G20 ou encore les pourparlers de contrats étrangers impliquant la France étaient ainsi méthodiquement espionnées, puis rapportées dans des documents de synthèses. En savoir plus : De nouveaux documents de Wikileaks sur l’espionnage américain en France à paraître en début de semaine Tous les documents d’importance ainsi recueillis étaient ensuite partagés avec les Administrations américaines concernées par la teneur des informations : département du Commerce, département de l’Énergie, département de la Sécurité intérieure, agence de renseignement de la Défense, Réserve fédérale, Trésor et même commandement des forces américaines en Europe. Les documents que Médiapart et Libération ont pu consulter indiquent par exemple que la NSA était particulièrement friande des renseignements sur des appels d’offres impliquant des entreprises américaines. Mais ce n’est pas tout, une partie de ces informations hautement sensibles auraient également été partagées avec leurs alliés les plus proches comme la Grande-Bretagne, le Canada, l’Australie et la Nouvelle-Zélande. Jamais la révélation d’un espionnage économique de la France de cette ampleur n’avait été vérifiée, d’autant plus commandité par l’appareil exécutif d’une nation alliée. L’ampleur de ces révélations pourrait bien changer la donne dans les négociations autour du Tafta, le traité de libre-échange entre l’Europe et les États-Unis, dont la prochaine réunion est prévue mi-juillet, à Bruxelles. Par francais.rt.com – le 29 juin 2015.

|

Scooped by

Koter Info

|

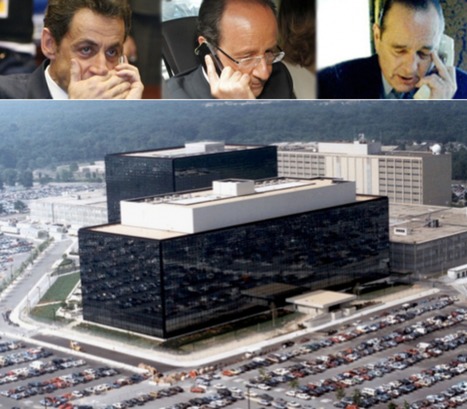

2006-2012 : Hollande, Sarkozy et Chirac écoutés

Photos : - Les trois présidents français écoutés par la NSA © DR - Le siège de la NSA dans le Maryland. © Reuters 2006-2012 : Hollande, Sarkozy et Chirac écoutés Au-delà des trois chefs d’État français, des ministres, des hauts fonctionnaires, des parlementaires et des diplomates ont été surveillés téléphoniquement pendant près d’une décennie par les services secrets américains, selon des documents obtenus par WikiLeaks. Les États-Unis ont placé la République sur écoute. Les présidents François Hollande, Nicolas Sarkozy et Jacques Chirac, ainsi que de nombreux ministres, des hauts fonctionnaires, des parlementaires ou des diplomates, ont été écoutés directement ou par ricochet pendant près d’une décennie par les services secrets américains, selon des documents confidentiels de la National Security Agency (NSA) obtenus par WikiLeaks (lire aussi notre version en anglais de cet article). D’après des notes de synthèse de la NSA auxquelles Mediapart et Libération ont eu accès, en collaboration avec WikiLeaks, dans le cadre de l’opération Espionnage Élysée, les interceptions se sont étalées de 2006 à 2012 – mais rien ne dit qu’elles n’ont pas commencé plus tôt et ne se sont pas poursuivies depuis. Toutes classifiées « top secret », ces notes détaillent les dessous d’un espionnage obsessionnel de la France par les États-Unis sur des questions diplomatiques, de politique locale ou économique de tous ordres. Que les États-Unis écoutent les principaux dirigeants d’un pays allié comme la France relève pour certains du secret de polichinelle. L’information est désormais prouvée par des documents issus du cœur de l’appareil d’État américain. Surtout, les éléments que nous rendons publics à partir d’aujourd’hui (voir ici l’analyse des documents) révèlent l’ampleur jusqu’ici insoupçonnée de l’espionnage états-unien, réalisé en dehors de tout cadre judiciaire et de tout réel contrôle. Car ce ne sont pas seulement les présidents de la République successifs qui ont été écoutés ces dernières années, mais toutes les strates de la puissance publique qui ont été, à un moment ou à un autre, la cible des États-Unis, qu’il s’agisse de directeurs d’administration, de ministres, de conseillers présidentiels et ministériels, de diplomates, de porte-parole. Au sein même de l’Élysée, par exemple, de très nombreuses lignes téléphoniques (fixes ou portables) ont été branchées. Déjà passablement écornée par les révélations de l’ancien agent Edward Snowden, l’image de la NSA et, avec elle, des États-Unis ne devrait pas sortir grandie de ces nouvelles révélations, qui jettent une lumière crue sur les pratiques agressives et déloyales de la première puissance mondiale à l’encontre d’un pays normalement considéré comme « ami ». Du moins, en façade. Contactée, la NSA n’a pas souhaité faire de commentaire. Comme ses deux prédécesseurs de droite, l’actuel président socialiste François Hollande n’a pas échappé à la curiosité des grandes oreilles de Washington. Un rapport du 22 mai 2012 de la NSA fait ainsi explicitement référence à une conversation tenue quatre jours plus tôt entre le président fraîchement élu et son Premier ministre de l’époque, Jean-Marc Ayrault. La conversation porte sur la volonté de François Hollande d’organiser des « consultations secrètes » avec l’opposition allemande, concernant l’éventualité d’une sortie de la Grèce de la zone euro – un sujet toujours d’actualité. Les analystes de la NSA évoquent dans le même document l’existence de « précédents rapports » concernant des entretiens passés au sujet de la chancelière Angela Merkel. Ce qui laisse donc supposer que les interceptions américaines du président français ont bel et bien été monnaie courante. À l’Élysée, on indiquait mardi 23 juin que, sans avoir conservé la trace de cette conversation, celle-ci est « tout à fait crédible ». Mais sur le fond, la présidence de la République n’a souhaité faire aucun commentaire à ce stade. Dans l’entourage du président, on précise toutefois qu’en amont de la rencontre entre François Hollande et Barack Obama, le 11 février 2014 à Washington, puis lors de cette entrevue, « l’engagement a été pris de ne plus pratiquer d’écoutes indifférenciées des services de l’État d’un pays allié ». Le directeur général de LR (ex-UMP), Frédéric Péchenard, a communiqué l’information à Nicolas Sarkozy, qui « ne souhaite pas réagir pour l’instant ». Comme pour la plupart des documents obtenus par WikiLeaks, le rapport de mai 2012 de la NSA ciblant François Hollande est surmonté de nombreuses initiales qui, une fois décryptées, donnent la mesure du caractère ultrasensible des données désormais publiques. Estampillées « top secret » (TS), ces notes traitent de renseignements obtenus par des interceptions de signaux électroniques (SI pour SIGINT, soit « signal intelligence ») et ne doivent sous aucun prétexte être partagées avec un pays étranger (NF pour NOFORN, soit « no foreigner »). La note Hollande est également accompagnée, comme pour de nombreuses autres, de la mention « unconventional », une catégorie particulière dans la nomenclature de la NSA qui correspond aux opérations non conventionnelles. Toujours dans cette même note Hollande figure une petite mention supplémentaire, qui est tout sauf anodine : « Foreign Satellite ». Cela signifie que l’interception téléphonique a été opérée par du matériel non américain. Tous les regards se portent aujourd’hui, sans qu’il soit possible d’en avoir la certitude absolue, vers des antennes satellites allemandes. La presse a en effet plusieurs fois fait état ces derniers mois de la sous-traitance par les services secrets allemands (le BND) de l’espionnage américain, ce qui a provoqué une forte indignation en Allemagne et l’ouverture d’une enquête parlementaire qui cherche précisément le type de documents que WikiLeaks a obtenus. En dehors de l’actuel chef de l’État français, d’autres hautes personnalités françaises ont été écoutées. D’après les documents en notre possession, sur lesquels nous reviendrons dans les prochains jours, les anciens présidents Nicolas Sarkozy et Jacques Chirac, l’ancien ministre socialiste de l’économie Pierre Moscovici (aujourd’hui commissaire européen) ou l’ex-ambassadeur de France à Washington Pierre Vimont ont ainsi été espionnés. Il faut dire que l’appétit de renseignements des États-Unis pour la France relève de la boulimie. Un autre document confidentiel de la NSA, rédigé sous la présidence Sarkozy (2007-2012), révèle quant à lui la liste des cibles françaises définies par les États-Unis. Sont concernés, pêle-mêle : le portable personnel du président de l’époque, Nicolas Sarkozy, ceux du conseiller diplomatique Jean-David Levitte, du secrétaire général de l’Élysée Claude Guéant, du porte-parole du ministère des Affaires étrangères Bernard Valero, de l’ancien ministre Jean-Pierre Jouyet (aujourd’hui secrétaire général de l’Élysée), celui d’un responsable du Quai d’Orsay non identifié, ou du ministre du Commerce extérieur Pierre Lellouche. Pour Claude Guéant, ancien secrétaire général de l’Élysée et ex-ministre de l’Intérieur, « cette pratique est scandaleuse ». « Le gouvernement français doit réagir comme il se doit. Au minimum, cela nécessite une explication au plus haut niveau, un engagement absolu à mettre un terme à ces pratiques. Nous nous acheminons vers un monde qui est extrêmement préoccupant, où plus personne n’a plus d’intimité, de confidentialité », se plaint ce proche de Nicolas Sarkozy. « Si les Américains ont écouté Merkel, on ne voit pas pourquoi les autres n’auraient pas été écoutés », commente Frédéric Péchenard, ancien patron de la police nationale et actuel directeur général des républicains. « Mais si l’on veut être capables de se défendre, il faut que nos services soient à la hauteur. Il nous faut des moyens techniques humains et juridiques plus efficaces. Être espionné par ceux qui sont censés être nos amis, ça peut poser un problème d’ordre diplomatique », précise-t-il. « Moi qui étais un grand ami de l’Amérique, je le suis de moins en moins », réagit pour sa part le député Pierre Lellouche auprès de Mediapart. « Je ne suis pas surpris. Ça ne m’étonne pas d’avoir été écouté lorsque j’étais au commerce extérieur, ça intéresse beaucoup les Américains, l’espionnage industriel. On a tout le temps ce genre de conversations. C’est d’ailleurs l’argument qu’on nous rétorque en ce moment dans le cadre de la loi sur le renseignement : on est écouté par tout le monde, pourquoi s’empêcher de nous écouter ? On s’écoute de partout. Malheureusement, je le dirai à l’Assemblée nationale, on est dans un imperium global sur le plan économique, où les États-Unis n’hésitent pas à mettre en réseaux la CIA, la NSA, mais aussi la justice américaine, qui ensuite fait des saisines. Je le dénonce sans arrêt », ajoute-t-il. D’après les documents de la NSA, les lignes fixes des conseillers africains en poste à l’Élysée et les numéros des… standards des ministères de l’Agriculture et des Finances sont également visés. On trouve encore dans la liste des cibles l’antenne du Centre de transmission gouvernemental (CTG) situé à l’Élysée. Celui-ci est chargé d’assurer, à l’abri du « secret défense », la permanence des liaisons gouvernementales et tout particulièrement celles du chef de l’État et du Premier ministre. Un autre numéro, référencé sous l’intitulé « FR VIP AIRCRAFT REL », renvoie après vérification à une ligne de la flotte aérienne du gouvernement, l’Etec, qui dépend de l’armée de l’air. Au-delà du scandale que peut susciter aujourd’hui cet espionnage américain, la facilité avec laquelle les États-Unis paraissent pouvoir intercepter la moindre conversation des plus hauts dirigeants français interroge aujourd’hui la faiblesse des capacités de contre-ingérence des services de renseignement français. À ce propos, l’Élysée a coutume de rappeler que sur les questions diplomatiques et militaires, il n’y a jamais eu de fuite, quelle qu’elle soit, précisant que s’agissant des sujets les plus sensibles, toutes les précautions sont prises. Jusqu’à preuve du contraire. Par FABRICE ARFI ET JÉRÔME HOURDEAUX ET JULIAN ASSANGE (WIKILEAKS) - mediapart.fr - le 23 juin 2015.

|

Scooped by

Koter Info

|

Face à la NSA, Wikipédia protège un peu plus ses articles

Face à la NSA, Wikipédia protège un peu plus ses articles La fondation Wikimédia a pris des mesures supplémentaires pour contrer les activités de la NSA. La connexion HTTPS est désormais généralisée à l’ensemble du trafic Wikipédia et des projets frères, afin de neutraliser la surveillance de masse. Wikimédia maintient le cap. Dans l’optique de casser la surveillance de masse exercée par la NSA, et qui profite en particulier des insuffisances du protocole de communication HTTP (Hypertext Transfer Protocol) en matière de sécurité, la fondation vient d’annoncer vendredi la généralisation du chiffrement pour l’ensemble du trafic se produisant sur les projets dont elle a la charge. « Aujourd’hui, nous sommes heureux d’annoncer que nous sommes en train de mettre en œuvre le protocole HTTPS pour chiffrer tout le trafic Wikimedia. Nous allons aussi utiliser le mécanisme HTTP Strict Transport Security (HSTS) afin de se prémunir contre les efforts visant à casser le trafic HTTPS pour intercepter ensuite le trafic », explique la fondation dans un billet de blog. « Avec ce changement, les quelques 500 millions de personnes qui comptent sur Wikipédia et ses projets frères chaque mois seront en mesure de partager le savoir du monde de façon plus sûre », ajoute-t-elle. Cela vaut donc aussi bien pour ceux disposant un compte sur l’encyclopédie que pour les simples visiteurs, mais aussi pour n’importe quelle version du projet (anglophone, francophone, etc.) « Nous croyons que le chiffrement rend le web plus fort pour tout le monde. Dans un monde où la surveillance de masse est devenue une menace sérieuse pour la liberté intellectuelle, les connexions sécurisées sont devenues essentielles pour protéger les utilisateurs tout autour du monde », continue Wikimédia. Depuis les premières révélations d’Edward Snowden sur les activités de la NSA, la fondation Wikimédia n’a pas mâché ses mots ni ménagé ses efforts contre la dérive des services de renseignement. Très vite, elle a annoncé la couleur en plaidant pour la généralisation de la connexion HTTPS et en encourageant l’utilisation de certains outils comme le module HTTPS Everywhere et le réseau TOR. Par Julien L. - numerama.com – le 13 juin 2015.

|

Scooped by

Koter Info

|

Tous paranos ? Non, voici dix théories conspirationnistes confirmées par les faits

Dessin : leblogducommunicant2-0.com

Tous paranos ? Non, voici dix théories conspirationnistes confirmées par les faits Par Jake Anderson Le troisième conflit mondial sera une guerre de guérilla qui se jouera sur le terrain de l’information, sans aucune distinction entre des militaires et des civils – Marshall McLuhan. Depuis quelques années, une simple allusion à la théorie du complot est de plus en plus ridiculisée, même par les officines des grands médias parmi les plus libérales. Mais ne les laissez pas vous tromper : il ne s’agit pas toujours de gentilles fadaises, sans preuves ni fondements. En fait, parfois, il arrive qu’elle soit carrément vraie.

En voici dix fois la preuve… — 1. L’incident du golfe du Tonkin, qui provoqua l’entrée en guerre des USA contre le Viet Nam, n’a jamais eu lieu

Selon la théorie complotiste : l’incident du golfe du Tonkin, un tournant dans l’implication des USA au Vietnam, ne s’est en réalité jamais produit. De fait, l’incident en question – auquel on se réfère aussi en parlant de l’incident du vaisseau USS Maddox, impliqua ce croiseur lors d’un supposé engagement naval avec trois bateaux torpédo nord-vietnamiens, patrouillant dans les eaux nationales. Le Maddox tira plus de 300 obus. Le président Lyndon B. Johnson rédigea la résolution du golfe du Tonkin, qui devint la justification légale de l’entrée en guerre des USA au Vietnam. Le problème est que ça ne s’est pas passé ainsi. En 2005, une étude interne de l’Agence nationale de sécurité fut déclassifiée et révéla qu’il n’y avait aucun vaisseau nord-vietnamien présent lors des incidents du Tonkin. D’où la question : sur quoi tira le Maddox ? En 1965, le président Johnson devait commenter : « Pour ce que j’en sais, notre marine avait tiré sur des baleines. » Il convient de souligner également ceci : l’historien officiel de l’ANS, Robert J. Hanyok, rapporta par écrit que l’agence avait délibérément modifié les rapports des services de renseignements, en 1964. Il conclut même : « Le parallèle à faire entre les fautes commises par les services de renseignements au golfe du Tonkin et les manipulations de ceux-ci concernant la guerre en Irak, rend plus que jamais nécessaire le réexamen des événements d’août 1964. » (voir ici et là) — 2. L’expérience sur la syphilis à Tuskegee – le non-traitement délibéré de patients infectés par la syphilis

Selon la théorie complotiste : entre 1932 et 1972, le service de santé publique US a conduit une étude clinique sur des hommes américains de race noire vivant en zone rurale, et ayant contracté la syphilis. Le service de santé publique n’a jamais informé ces hommes qu’ils avaient une maladie sexuellement transmissible, ni ne leur a offert de traitement, même après que la pénicilline fut disponible comme médicament dans les années 1940. Aussi triste que cela puisse être, c’est la pure vérité. Plutôt que de recevoir un traitement, les sujets de cette étude ont été informés qu’ils étaient porteurs d’un mauvais sang. Quand la Seconde Guerre mondiale a éclaté, 250 de ces hommes ont été appelés sous les drapeaux, et y ont appris – pour la toute première fois – qu’ils étaient atteints de la syphilis. Et même en connaissance de cause, il leur fut refusé un traitement par le service de santé publique. Jusqu’au début des années 1970, 128 des 399 hommes étaient morts de la syphilis ou de ses complications, 40 épouses furent infectées et 19 de leurs enfants furent atteint de syphilis congénitale. Il convient de souligner également ceci : une expérience similaire conduite sur des prisonniers, des soldats et des patients d’un hôpital psychiatrique au Guatemala, consistait pour le service de santé publique à infecter délibérément ces populations, pour ensuite les traiter avec des antibiotiques. (Voir ici et là) — 3. Le projet MKUltra : le programme de la CIA de contrôle mental

Selon la théorie complotiste : la CIA a conduit des expériences secrètes portant sur des techniques de contrôle de l’esprit sur des citoyens US entre 1950 et 1973. C’est tellement vrai qu’en 1995, le président Clinton a présenté des excuses publiques et officielles de la part du gouvernement US. En substance, la CIA utilisait les drogues, l’électronique, l’hypnose, les privations sensorielles, l’abus sexuel et verbal ou encore la torture, dans le cadre d’expériences empiriques d’adoption de comportements programmés, et ce sur des individus. Ce projet inclut les travaux de centaines de projets sous-traités à plus de 80 institutions, dont des universités, des hôpitaux, des prisons, et des entreprises pharmaceutiques. Le gros de l’histoire fut révélé en 1977, lorsqu’un décret exigea de rendre publics 20 000 documents jusqu’alors classifiés, ce qui entraîna une série d’auditions sénatoriales. Vu que le directeur de la CIA de l’époque, Richard Helms, avait déjà détruit la plupart des dossiers pourtant accablants du projet MKUltra, ce qui s’est passé à cette période reste à ce jour essentiellement méconnu. Et bien sûr, personne ne fut accusé de quoi que ce soit. Il convient de souligner également le pire : de plus en plus de preuves s’accumulent, qui attestent que Theodore Kaczynski, mieux connu sous le surnom de la bombe humaine, a été un sujet du projet MK Ultra, alors qu’il était étudiant à Harvard, à la fin des années 1950. (voir ici, là, et là). — 4. L’opération Northwoods : l’armée US avait planifié une opération sous faux drapeau pour impliquer Cuba

Selon la théorie complotiste : l’état-major US conçut et approuva un plan impliquant des actes de terrorisme sur le sol US afin de faire basculer l’opinion publique états-unienne en faveur d’une guerre contre Cuba. Noir sur blanc : il suffit de savoir lire… Heureusement, le président Kennedy rejeta ce projet, qui incluait : assassiner de citoyens en pleine rue d’une balle dans la tête ; couler en pleine mer des bateaux remplis de réfugiés fuyant Cuba ; provoquer une vague de terrorisme paniquant tout Washington D.C., Miami et ailleurs ; accuser sciemment des individus innocents pour des attentats à la bombe en forgeant de fausses accusations ; et détourner des avions. En outre, les hauts gradés de l’état-major, dirigé par Lyman Lemnitzer, prévoyaient de monter un dossier accusant Fidel Castro et les réfugiés cubains d’être derrière ces attaques. Peut-être le plus infâme de tout, Lemnitzer voulait aussi orchestrer sous faux drapeau, l’attaque d’un avion de chasse cubain contre un avion de ligne rempli de jeunes élèves. (voir ici et là) — 5. Trafic de stupéfiants par la CIA à Los Angeles

Selon la théorie complotiste : durant les années 1980, la CIA a facilité la vente de cocaïne aux gangs sanguinaires des rues de L.A., Crips et autres, et achemina les millions du commerce de la drogue au profit de guérilleros d’Amérique latine, les Contras. C’est un écheveau complexe, mais c’est bel et bien la vérité. Le livre de Gary Webb, Dark Alliance : la CIA, les Contras et l’explosion du commerce du crack met en lumière comment les Contras, soutenus par la CIA, ont pu faire de la contrebande de cocaïne aux USA, distribuer le crack aux gangs de Los Angeles, et empocher les profits. La CIA a directement aidé les dealers de drogue pour financer les Contras. Le réseau de la drogue, comme l’appela Webb dans un article du San Jose Mercury en 1996, « a inauguré le premier canal entre les cartels de la cocaïne en Colombie et les banlieues noires de Los Angeles, une ville rebaptisée depuis la capitale mondiale du crack. La cocaïne, qui coula à flots, fut l’étincelle qui fit exploser la consommation de crack dans les villes US… et fournit les capitaux et les contacts nécessaires aux gangs pour acquérir des armes automatiques. » Pire, il convient de souligner également que le 10 décembre 2014, Webb se suicida d’une façon très originale : au moyen de deux balles dans la tête. (voir ici et là). — 6. L’opération Mockingbird : les grands débuts du contrôle des médias

Selon la théorie complotiste : à la fin des années 1940, alors que la guerre froide prenait son essor, la CIA lança un projet top secret appelé Opération Mockingbird. Son objectif était d’influencer voire de contrôler les principales officines médiatiques. Ils planifièrent aussi d’embaucher directement des journalistes ou reporters comme salariés de la CIA, ce qui – à ce qu’il paraît – serait encore d’actualité à ce jour. Les architectes de ce plan se nommaient Frank Wisner, Allen Dulles, Richard Helms, et Philip Graham (ce dernier éditeur au Washington Post), et envisageaient de recruter les organisations américaines d’information et que les journalistes deviennent ni plus ni moins des espions et des propagandistes. La liste de leurs agents complices incluait des journalistes de tous horizons : ABC, NBC, CBS, Time, Newsweek, Associated Press, United Press International (UPI), Reuters, Hearst Newspapers, Scripps-Howard, Copley News Service… Vers les années 1950, la CIA avait infiltré le monde des affaires, des médias, des universités avec des dizaines de milliers d’agents occasionnels. Heureusement que cette époque où nos médias roulaient pour les grosses entreprises ou le gouvernement, par l’intox ou le service après-vente, est bien révolue ! (Voir ici, là et là) — 7. COINTELPRO : les programmes de contre-espionnage des années 1960 contre les activistes.

Selon la théorie complotiste : COINTELPRO consistait en une série de projets illégaux et clandestins du FBI, permettant l’infiltration d’organisations politiques états-uniennes afin de les discréditer et de les diffamer. Ils visaient les opposants à la guerre du Vietnam, les dirigeants du mouvement pour les droits civiques comme le Pasteur Martin Luther King et une pléthore d’activistes et autres journalistes. Les actes commis à leur encontre incluaient la guerre psychologique, les calomnies publiques par l’usage de preuves forgées et de documents falsifiés, le harcèlement, l’incarcération abusive, et selon certains, l’intimidation, voire même la violence physique et l’assassinat. Des méthodes similaires ou plus sophistiquées sont encore d’usage, à ce jour, en parallèle au contrôle de la NSA (voir le point 10 de cet article). (Voir ici, là et là). — 8. L’opération Snow White : l’Église de Scientologie infiltre le gouvernement, et subtilise des informations

Selon la théorie complotiste : L’opération Snow White [Blanche-Neige, NDT] est le nom donné à l’infiltration sans précédent par l’Église de Scientologie du gouvernement US, durant les années 1970. Ils volèrent des dossiers gouvernementaux classifiés concernant la scientologie, issus d’une douzaine d’agences gouvernementales. En 1977, le FBI révéla finalement l’affaire Snow White, ce qui conduisit à l’arrestation et à l’emprisonnement d’un haut personnage de l’Église. L’objectif-clef du programme d’infiltration était de prendre connaissance et légalement supprimer « tous les faux dossiers gardés secrets portant sur les pays cibles de l’Église ». Il visait aussi à permettre à ses dirigeants, dont L. Ron Hubbard lui-même, de « visiter les pays occidentaux sans encourir de menaces ». Après analyse, il était évident qu’il n’y avait rien de légal dans leur entreprise. (Voir ici, là et là) — 9. Les grandes multinationales et les gouvernements définissent la politique économique en secret (TPP, TISA, etc.)

Selon la théorie complotiste : des activistes qui dénonçaient depuis des années la création d’un gouvernement mondial des multinationales étaient tout bonnement qualifiés de paranos. Peut-être l’étaient-ils, mais que vous appeliez cela le Nouvel Ordre Mondial ou non, cela au moins qu’ils avaient raison. Le 13 novembre, WikiLeaks diffusa le brouillon tenu secret du texte des négociations du TPP (le partenariat trans-pacifique) concernant la propriété des droits intellectuels. Il révéla l’existence d’un accord de libre-échange régional et exclusif négocié par les pays de l’Asie du pacifique, dont l’Australie, le sultanat de Brunei Darussalam, le Canada, le Chili, le Japon, la Malaisie, le Mexique, la Nouvelle-Zélande, le Pérou, Singapour, les USA et le Vietnam. L’« Electronic Frontier Foundation » affirme que le TPP implique « des conséquences largement négatives pour la liberté d’opinion, le droit à la vie privée et les règles de procédures de recours, et rendra plus difficile pour les gens, la capacité d’innover ». Il convient de souligner qu’en juin 2014, WikiLeaks révéla l’existence d’un accord commercial plus étendu encore, traitant des services publics (TiSA), où 50 pays s’accordèrent pour privatiser à une échelle sans précédent, à travers le monde, leurs secteurs publics. L’accord doit essentiellement empêcher les gouvernements de ramener les services publics sous l’autorité des parlements et de la nation. Cela mettra en péril la capacité des États à œuvrer à la protection de l’environnement ou encore à préserver la sécurité sociale. (Voir ici et là) — 10. Le gouvernement US espionne illégalement ses propres citoyens Selon la théorie complotiste : On avait l’habitude de plaisanter à propos de ce délire dystopique tiré d’imaginations trop exaltées (probablement tiré de 1984, de Georges Orwell), et propre à une certaine jeunesse suspicieuse envers tout gouvernement. Quand on entendait ils nous espionnent, où que l’on aille, on souriait poliment, mais on pensait plutôt : encore un cinglé parano et adepte du grand complot, et de l’existence des petits hommes verts. Même quand on révéla que la NSA nous avait illégalement espionnés et collectait nos données personnelles à partir de nos téléphones portables depuis plus d’une décennie, les gens essayaient de le justifier, d’une façon ou d’une autre. « Oui, ils analysent nos transmissions, mais c’est dans le cadre de la sécurité nationale », ou encore « Dans le monde de l’après 11 septembre, certaines libertés doivent être mises entre parenthèses pour notre sécurité à tous, n’est-ce pas ? » En fait, ces justifications sont complètement fausses, il ne s’agit que de masturbation [branlette, NDT] intellectuelle. Non seulement il n’y a pas de preuves indiquant que la NSA nous a protégés du terrorisme, mais en plus on dirait que tout ça nous rend en fait plus vulnérables. Grâce aux révélations sur la NSA et leur fameux projet Prism, nous savons que l’échelle de l’espionnage que nous subissons est encore plus étendue que ce que beaucoup de théoriciens de la conspiration avaient imaginé à la base. Début juin 2014, le Washington Post rapportait que près de 90 % des données collectées par les programmes de surveillance de la NSA portaient sur les utilisateurs d’internet, sans lien aucun avec des activités terroristes. Selon l’Union des libertés civiles américaines, c’est là une violation claire de la Constitution. L’ULCA poursuit la NSA devant les tribunaux, affirmant que cette sorte de pêche au gros filet de collecte de données est une violation du quatrième amendement relatif à la vie privée, ainsi que du premier portant sur la liberté d’expression et d’association. Par Jake Anderson (lewrockwell.com) - traduit par Geoffrey, relu par jj pour le Saker Francophone – le 20 mai 2015.

|

Scooped by

Koter Info

|

L’Allemagne fournirait 1,3 milliard de métadonnées chaque mois à la NSA

Photo : le siège du Service fédéral de renseignement allemand (BND), à Berlin — © POOL New Source : Reuters L’Allemagne fournirait 1,3 milliard de métadonnées chaque mois à la NSA Le Service fédéral de renseignement allemand (BND) enverrait chaque mois d’énormes quantités des données téléphoniques et de messages à l’Agence américaine de sécurité nationale (NSA), écrit le journal allemand Die Zeit Online.

Chaque mois, le BND fournit environ le cinquième de toutes les métadonnées qu’il a recueillies à la NSA, écrit le site d’informations allemand, citant les dossiers confidentiels du renseignement allemand dont il a pu avoir connaissance. Les médias allemands avaient écrit précédemment que le BND recueillait 220 millions de métadonnées chaque jour ou 6,6 milliards chaque mois. Les métadonnées téléphoniques et celles des messages comportent les détails des contacts et l’heure d’activité, mais pas le contenu réel. Selon les dossiers du BND qui ont fuité, les métadonnées envoyées à la NSA étaient des communications étrangères dans les régions en crise. « On peut se demander si les lois allemandes s’appliquent à ces pratiques », a écrit Die Zeit, citant un responsable du BND. La porte-parole du BND a refusé de commenter ces informations. La semaine dernière, des sources proches du renseignement allemand ont indiqué que l’agence avait arrêté la surveillance d’internet pour la NSA. La coopération en matière d’espionnage qui s’est instaurée entre les deux agences de renseignement a secoué le gouvernement allemand, l’administration de la chancelière Angela Merkel a été accusée d’aider la NSA à espionner certains responsables européens, de même que certaines entreprises. Les Allemands ont également exprimé leur désapprobation à l’égard de leur chancelière. La semaine dernière son taux de satisfaction a chuté de 5 points, retombant à 70 %, son résultat le plus faible depuis le mois de décembre dernier. Die Zeit a publié ces révélations le jour même où Wikileaks a diffusé des documents qui indiquaient que le BND aidait la NSA à espionner les citoyens et les compagnies européens. Des informations que Berlin avait jusqu’alors démenties. Angela Merkel a par ailleurs défendu la nécessité d’une coopération entre le BND et la NSA pour mieux lutter contre le terrorisme. Par francais.rt.com – le 14 mai 2015.

|

Scooped by

Koter Info

|

Airbus : plainte contre X pour espionnage, l’Allemagne soupçonnée d’indulgence voire d’accointance avec la NSA

Airbus : plainte contre X pour espionnage, l’Allemagne soupçonnée d’indulgence voire d’accointance avec la NSA Relations pour le moins tendues entre Airbus et les autorités allemandes… À la suite des accusations de presse selon lesquelles le renseignement allemand (BND) l’aurait espionné pour le compte de la NSA américaine, le groupe aéronautique européen Airbus a annoncé jeudi qu’il allait déposer plainte contre X pour espionnage. Ajoutant qu’il avait demandé des informations à Berlin. Une affaire qui pourrait avoir de multiples rebondissements, laissant entendre que l’Allemagne semblerait être quelque peu à la botte de Washington, allant vraisemblablement jusqu’à privilégier Boeing au détriment d’Airbus… attitude qui pourrait au final desservir les salariés allemands lors des choix d’implantation de telle ou telle activité du constructeur. Affirmant ne pas vouloir participer aux spéculations sur les accusations, un porte-parole du groupe a toutefois indiqué dans un mail adressé à l’AFP qu’Airbus était inquiet, car il y avait « des soupçons concrets d’espionnage industriel », que le groupe avait « demandé des informations au gouvernement fédéral allemand » et qu’il allait maintenant porter plainte contre X pour des soupçons d’espionnage industriel. Lundi, le quotidien Bild avait affirmé, sur la foi de documents de 2008 et 2010, que les services de renseignement allemands (BND) avaient tenté d’espionner depuis 2005 EADS (devenu Airbus) et Eurocopter (aujourd’hui Airbus Helicopters) pour le compte de l’agence américaine NSA. Mercredi, des accusations d’espionnage politique visant notamment la Présidence de la République française ou la Commission européenne ont de nouveau accru les tensions, laissant planer le doute sur l’attitude de l’Allemagne, alors même que gouvernement de la chancelière Angela Merkel s’est toujours posé en victime de ses alliés. Selon Bild, la chancellerie était informée depuis 2008, sous le premier mandat de Mme Merkel, de l’existence de telles pratiques visant des sociétés comme Airbus. Elle n’aurait cependant pas réagi afin ne pas froisser Washington et de ne pas mettre en péril la coopération dans la lutte contre le terrorisme. La chasse aux terroristes devenant ainsi, comme on pouvait s’y attendre, un motif – ou plutôt une arme – redoutable pour opérer certaines actions et mettre en œuvre certains traitements de choc en toute illégalité… En juillet 2013, le constructeur européen se présentait d’ores et déjà comme une « cible de choix » pour l’espionnage industriel et économique, la direction affirmant même consacrer quasiment une réunion sur deux à la sécurité informatique. Dans un entretien accordé au quotidien allemand Die Welt le 7 juillet 2013, le directeur des opérations Günter Butschek expliquait ainsi que la filiale d’EADS n’avait pas attendu les révélations d’Edward Snowden sur la surveillance à l’échelle mondiale de la NSA pour savoir qu’elle était une cible privilégiée pour les espions économiques. « Nous nous sommes entourés d’une clôture », explique-t-il, « mais quelque soit la vitesse à laquelle nous la construisons d’autres cherchent à la pénétrer », avait-il ajouté. Le constructeur européen et la NSA entretiennent des « relations » depuis fort longtemps : déjà, en 1994, alors qu’Airbus était en concurrence avec McDonnell-Douglas pour un contrat avec l’Arabie Saoudite, l’américain avait finalement remporté le contrat après avoir obtenu les détails de l’offre européenne. Selon le Baltimore Sun, la NSA lui aurait fourni tous les fax et transmissions téléphoniques émis ou reçus par Airbus, y compris des tentatives de corruption d’un officiel saoudien. Par Élisabeth Studer – leblogfinance.com – le 30 avril 2015. Sources : Bild, AFP, Die Welt

|

Scooped by

Koter Info

|

Voici plutôt le slogan qu'auraient dû afficher tous les "je suis Charlie", il aurait été beaucoup plus réel et plus proche de la vérité.

Mais l'émotion humaine "provoquée" dominera toujours les coups fourrés politiques que l'on vous fait dans le dos en profitant des événements (que l'on crée si besoin !!!!).

Dire que depuis "ce" jour-là, vous avez tous perdu un peu plus de droits démocratiques et de liberté d'expression, mais pourtant vous étiez tous très sincèrement "Charlie".

Malheureusement, tant qu'il y aura autant de moutons dociles, les bergers politiques se frotteront les mains en les envoyant à l'abattoir social.

Soyez tous pardonnés de votre crédulité, car vous n'avez pas le temps de bien vous informer et vos médias vous trompent en permanence, soit par la désinformation ou, mieux encore, par la non information !

Regardez les infos des JT belges, RTBF ou RTL, c'est toujours digne du Monde de Candy ou de la domination des infos locales et des faits divers sans importance.

Le reste du monde est à feu et à sang ou en crise, mais rien à foutre ! Tout va bien braves gens et vous devez le penser ainsi puisqu'on vous le dit à la télé !

Si vous aimez "La Gazette de Koter Info" pour son esprit critique, rendez service à vos amis et à vos familles en la faisant connaître, c'est une des manières de (peut-être) parvenir à sauver la démocratie sociale pour l'avenir de vos enfants !

Duc

|

Scooped by

Koter Info

|

France - Projet de loi sur le renseignement : l’arsenal étoffé pour traquer les terroristes

Photo : une écoute téléphonique dans le film « Le quatrième protocole » de John Mackenzie (1987) (AFP) France - Projet de loi sur le renseignement : l’arsenal étoffé pour traquer les terroristes Le projet de loi très attendu sur le renseignement doit être adopté en Conseil des ministres jeudi prochain, pour arriver en urgence à l’Assemblée nationale mi-avril, afin d’être adopté avant la fin de l’été. Ce mardi 17 mars, « le Figaro » révèle la teneur de ce texte. Après les attentats meurtriers contre « Charlie Hebdo » et l’Hyper Cacher, il vise à renforcer les pouvoirs des services de renseignements, engagés dans la lutte contre le terrorisme. Objectif : « offrir un cadre légal » aux activités des services, quitte à « porter atteinte à la vie privée et au secret des correspondances ». Adrienne Charmet, coordinatrice des campagnes de la Quadrature du Net, association de défense des libertés sur internet, réagit : « C’était attendu, mais c’est encore pire que prévu. Ca va encore plus loin que [l’agence de renseignement américaine] NSA. » Au programme de ce texte : des techniques d’espionnage poussées et une surveillance d’internet. Résumé. E-mails, SMS, appels... interceptés Le texte prévoit d’abord une vague d’interceptions à distance des communications. E-mails, conversations téléphoniques, SMS... Tous les échanges d’une personne ciblée pourront être « écoutés » par les autorités, en plus de l’accès aux fadettes qui détaillent le contexte (qui contacte qui, pendant combien de temps, à quelle heure...). Et, le tout, sans demander l’avis d’un juge, puisqu’il suffira de l’autorisation d’une autorité administrative indépendante. Des hackers au service des autorités Tels des agents secrets, les autorités pourront poser micros et caméras dans des lieux ou des véhicules, afin de surveiller une personne. Mais elles iront aussi plus loin que James Bond, grâce à des mouchards capables de recopier en temps réel tout ce qui se passe sur un ordinateur ou un smartphone ciblé, aussi bien la navigation internet que les mots de passe tapés ou encore les fichiers stockés sur la machine. Le projet de loi précise que « des agents spécialement habilités » pourront « s’introduire dans un système automatisé de traitement de données [...] aux seules fins de poser, mettre en œuvre ou retirer les dispositifs de captation ». Concrètement, des hackers des services de renseignement pirateront en toute légalité les machines des suspects pour mieux les espionner. La filature GPS Comme l’agent secret britannique, les services français pourront utiliser des balises GPS afin de géolocaliser « en temps réel » aussi bien un véhicule qu’un objet. Mieux, les enquêteurs ayant reçu l’aval d’un juge pourront se servir des IMSI-catchers, qui permettent d’obtenir des informations sur un téléphone à portée de réseau. Comment ça se passe ? L’appareil, prenant la forme d’une valise, captera les signaux des téléphones environnants pour en extraire les identifiants (afin de déterminer l’identité de suspects) et sera capable de suivre la géolocalisation d’un portable (dans le cadre de filature). Les IMSI-catchers (ou « capteurs de proximité ») peuvent obtenir beaucoup plus d’informations sur les téléphones environnants (comme le contenu des conversations téléphoniques, des messages échangés, etc.), mais ce « siphonnage » ne sera pas permis pour les services de renseignement. « La loi bridera délibérément les possibilités et interdira tout débordement », plaide une source du gouvernement à « l’Obs ». Google et Facebook mis à contribution Le projet de loi entend accentuer la pression sur les opérateurs internet. Fournisseurs d’accès internet, moteur de recherche, réseaux sociaux... Ils devront fournir « en temps réel » les données techniques de connexion d’internautes ciblés. Ces informations permettent de pister une connexion internet, sa navigation et ses interactions. En pratique : telle connexion (exprimée par une adresse IP) a visité ce site tel jour à telle heure, a envoyé un message Facebook à telle personne, a recherché tel mot clef sur Google... Le texte veut que les enquêteurs puissent obtenir un « recueil immédiat » des informations. De quoi rappeler l’agence américaine NSA qui, avec son programme Prism, dispose d’un accès direct aux serveurs de Google, Facebook, Microsoft et Apple afin d’y piocher des informations. C’est d’ailleurs la crainte d’Adrienne Charmet, de la Quadrature du net. Elle explique : « Le jour où vous ferez un pas de côté ou simplement, si vous entrez en contact avec la mauvaise personne, vous allez vous retrouver dans un engrenage de suspicion... même si vous n’avez rien fait. » Interrogé par « l’Obs », le gouvernement dément : il ne s’agira que de personnes désignées, dans le seul cadre de la lutte contre le terrorisme. « Nous utiliserons ces données afin d’augmenter la détection de djihadistes », fait valoir une source bien informée. Les internautes pistés par les opérateurs Les acteurs du net devront aller plus loin. Le projet de loi français souhaite les contraindre à « détecter, par un traitement automatique, une succession suspecte de données de connexion ». Les fournisseurs d’accès, mais aussi les Américains Google, Facebook, Apple ou Twitter seront mis à contribution pour déceler les internautes ayant des comportements suspects, en fonction de la navigation web, des messages échangés, etc. Le gouvernement affirme à « l’Obs » que « les personnes engagées dans des activités terroristes ont un comportement numérique particulier ». Via des consignes données, ils vont par exemple sur tel site en fonction de tel message, etc. afin de communiquer de manière discrète. Les autorités espèrent ainsi déceler une partie de ce schéma pour créer un algorithme qui détecterait automatiquement les individus concernés. Cette « boite noire » serait alors mise en place chez les opérateurs qui devront, en cas de suspicion, dénoncer la personne correspondant aux enquêteurs. « C’est la mise en place d’une surveillance de masse d’internet », s’émeut Adrienne Charmet. « Pas du tout », rétorque-t-on au gouvernement. « Il s’agit plutôt d’utiliser le big data pour détecter des comportements très particuliers relevant d’une menace terroriste. Il ne s’agira en aucun cas d’espionner les internautes. » Dans un premier temps seront concernés les fournisseurs d’accès internet et opérateurs télécoms français, mais pourraient suivre tous les fournisseurs de services de communication en ligne, comme Google, Facebook, Microsoft ou Apple. Reste à savoir si les entreprises, bien souvent américaines, se plieront à cette nouvelle obligation d’espionner leurs clients. Même si Google et Facebook se sont illustrés dans cette délation en dénonçant aux autorités américaines des individus soupçonnés de pédophilie sur la base de leurs échanges privés. Surveillance accrue pour les détenus Enfin, le projet de loi souhaite renforcer la surveillance des détenus. En plus de l’ouverture des courriers et de l’écoute des appels passés depuis les cabines téléphoniques, le personnel carcéral pourra détecter et brouiller les téléphones portables et les talkies-walkies introduits illégalement en détention. De même, les ordinateurs des détenus pourront être surveillés, « y compris en temps réel », vraisemblablement à l’aide de logiciels espions. Un garde-fou Pour « encadrer » ces nouvelles pratiques, le gouvernement souhaite créer une nouvelle autorité administrative indépendante, intitulée Commission nationale de contrôle des techniques de renseignement (CNCTR). Elle doit remplacer l’actuelle Commission nationale de contrôle des interceptions de sécurité (CNCIS), qui compte une dizaine de personnes et dont les pouvoirs sont modestes. « Ce sera une instance très pointue et technicisée dont le format pourrait, à terme, être comparable à celui de la CNIL et ses 178 employés » , souligne une « source informée » au « Figaro ». Cette instance agira en amont en formulant un avis avant toute mise en place de technique de renseignement, contrôlera celle-ci pendant son application, et vérifiera a posteriori la bonne pratique. Elle pourra « recommander l’interruption de la mise en œuvre d’une technique qu’elle estime irrégulière », voire saisir le Conseil d’État pour faire stopper une surveillance. La CNCTR se composera de quatre magistrats, quatre parlementaires issus de la majorité et de l’opposition, et d’un expert technique, spécialiste des réseaux. Un garde-fou qui aura beaucoup plus à faire que l’actuelle CNCIS. Par Boris Manenti - tempsreel.nouvelobs.com – le 17 mars 2015

|

Scooped by

Koter Info

|

Dix « théories du complot » qui se sont avérées être exactes

Dix « théories du complot » qui se sont avérées être exactes Bien que le terme « théorie du complot » est devenu un terme péjoratif utilisé contre quiconque remet en question la version officielle des événements, il y a d’innombrables exemples dans l’histoire de conspirations qui se sont avérées exactes. 1) Opération AJAX et les opérations sous fausse bannière L’idée que les gouvernements et les agences de renseignement commettent des actes terroristes sous « faux drapeau » a été maintes fois ridiculisée et accusée de « théorie du complot » par les médias traditionnels en dépit de l’existence d’un grand nombre de cas documentés historiquement.

Les documents déclassifiés : http://www2.gwu.edu/~nsarchiv/NSAEBB/NSAEBB28/ 2) Golfe du Tonkin Le 4 août 1964, le président Lyndon Johnson se rend à la télévision nationale pour annoncer à la nation que les forces nord-vietnamiennes ont lancé des attaques sur des destroyers américains dans le golfe du Tonkin. Le Nord-Vietnam avait attaqué des navires américains. « La multiplication des actes de violence contre les forces armées des États-Unis doit non seulement mettre notre défense en alerte, mais appelle également à une réponse directe. Cette réponse est donnée dans mon discours de ce soir », a déclaré Johnson.

Le congrès passa bientôt la résolution du golfe du Tonkin, qui a permis de donner à Johnson une autorité préapprouvée pour mener des opérations militaires contre le Nord-Vietnam. En 1969, plus de 500.000 soldats se battaient en Asie du Sud-Est. Johnson et son secrétaire à la Défense, Robert McNamara, ont dupé le Congrès et le peuple américain. En fait, le Nord-Vietnam n’avait pas attaqué le USS Maddox, comme le Pentagone le revendiquait, et la « preuve irréfutable » d’une seconde attaque « non provoquée » contre le navire de guerre américain était une ruse. Le 2 août, le destroyer Maddox prétendait avoir identifié trois bateaux torpilleurs nord-vietnamiens s’approchant de lui. Selon Washington, le navire était dans les eaux internationales, mais plusieurs historiens ont des raisons de croire que le destroyer américain passait en revue (volontairement ou non) sur le territoire de la République démocratique du Vietnam. Puis il a provoqué une lutte, après que des navires de guerre nord-vietnamiens ont été endommagés tandis que le destroyer américain n’a pas été touché. Le deuxième incident s’est produit au cours d’une tempête tropicale dans le golfe du Tonkin, lorsque le radar d’un destroyer américain aurait détecté dix navires. Complément : Opérations sous fausse bannière : le Sénat américain déclassifie les débats sur l’incident du golfe du Tonkin le 4 août 1964 Archives déclassifiées : http://www2.gwu.edu/~nsarchiv/NSAEBB/NSAEBB132/press20051201.htm 3) Opération Gladio : Terrorisme sponsorisé par l’État pour blâmer la gauche #StayBehind #OTAN Après la Seconde Guerre mondiale, la CIA et le MI6 britannique ont collaboré avec l’OTAN pour l’Opération Gladio, un effort pour créer une « armée sous couvert » pour lutter contre le communisme dans le cas d’une invasion soviétique de l’Europe de l’Ouest. Gladio a vite transcendé sa mission initiale et est devenue un réseau terroriste secret composé de milices d’extrême droite, des éléments du crime organisé, des agents provocateurs et des unités militaires secrètes. La soi-disant armée sous couvert était active en France, en Belgique, au Danemark, aux Pays-Bas, en Norvège, en Allemagne et en Suisse. La « stratégie de la tension » Gladio a été conçue pour désigner les groupes politiques de gauche en Europe comme des terroristes et effrayer la population afin qu’elle vote pour des gouvernements autoritaires. Pour réaliser cet objectif, les agents de Gladio menaient un certain nombre d’attentats terroristes meurtriers qui ont été attribués aux gauchistes et marxistes. En août 1980, les agents de Gladio ont fait exploser une gare de Bologne, tuant 85 personnes. Initialement attribué aux Brigades rouges, il a été découvert plus tard que les éléments fascistes dans la police secrète italienne et Licio Gelli, le chef de la loge maçonnique P2, étaient responsables de l’attaque terroriste. D’autres groupes fascistes, y compris Avanguardia Nazionale et Ordine Nuovo, ont été mobilisés et engagés dans la terreur. L’Opération Gladio a finalement coûté la vie à des centaines de personnes à travers l’Europe. Selon Vincenzo Vinciguerra, un terroriste Gladio qui purge une peine à vie pour le meurtre de policiers, la raison de Gladio était simple. Il a été conçu pour forcer le public italien à se tourner vers l’État pour demander une plus grande sécurité. C’est la logique politique qui se cache derrière tous les massacres et les attentats qui restent impunis, parce que l’État ne peut pas se condamner lui-même ou être tenu pour responsable de ce qui s’est passé. 4) l’opération Northwoods Dans la guerre secrète contre le régime communiste à Cuba dans le cadre de l’opération Mongoose de la CIA, les chefs d’état-major ont proposé à l’unanimité des actes de terrorisme au sein des États-Unis, financés par l’État. Le plan prévoyait d’abattre des avions américains détournés, le naufrage de navires américains, et le meurtre d’Américains dans les rues de Washington DC. Le plan scandaleux incluait même une catastrophe mise en scène par la NASA qui mettait en jeu la vie de l’astronaute John Glenn. Titubant sous l’échec cuisant de la CIA à la baie des Cochons de Cuba, le président Kennedy a rejeté le plan en mars 1962. Quelques mois plus tard, Kennedy a refusé à l’auteur du plan, le général Lyman Lemnitzer, un second mandat en tant que commandant militaire le plus haut gradé de la nation. En novembre 1963, Kennedy a été assassiné à Dallas, Texas. En complément : Opération Northwoods – Wikipédia Quand l’état-major américain planifiait des attentats terroristes contre sa population Opération Northwoods : l’US Army projetait d’utiliser le terrorisme northwoods.pdf by Noname ***Le document traduit en français par Reopen911*** 5) L’incident de Gleiwitz : Opération Himmler L’incident de Gleiwitz se réfère à une opération sous fausse bannière menée par les nazis le 31 août 1939 pendant laquelle les troupes SS ont organisé une attaque contre une station de radio allemande puis blâmé les troupes polonaises. Des agents allemands habillés en tenues militaires polonaises ont saisi la station de radio, située près de la frontière polonaise, avant de diffuser un message de propagande court en polonais. Ils ont tué alors des victimes des camps de concentration qui ont également été habillés en uniformes polonais et les ont laissés sur les lieux, ce qui faisait que l’incident ressemblait à un acte d’agression polonais. Le lendemain, l’Allemagne envahit la Pologne, Hitler citant l’incident comme un des prétextes. Neuf jours avant l’incident, Hitler avait dit à ses généraux : « Je vais vous donner un casus belli de propagande. Sa crédibilité n’a pas d’importance. On ne demandera pas au vainqueur s’il avait dit la vérité ». 6) Les compagnies de tabac ajoutaient délibérément des produits chimiques à la cigarette pour créer la dépendance Les Conspirations ne sont pas toujours de nature gouvernementale, elles peuvent aussi cibler les consommateurs. Comme l’a rapporté la BBC, les compagnies de tabac aux États-Unis ont été surprises à créer des cigarettes qui augmentent la dépendance en incluant des produits chimiques qui ont augmenté artificiellement le pouvoir addictif du produit et leur donnant meilleur goût. Clive Bates, directeur de l’ASH, a déclaré que la découverte exposait un « scandale dans lequel les compagnies de tabac utilisent délibérément des additifs pour rendre leurs mauvais produits encore pires ». Mad Scientists Tobacco companies have been making cigarettes more addicting for decades. In 1973, a senior scientist for a tobacco company wrote in a secret report: « Methods which may be used to increase smoke pH and/or nicotine ‘kick’ include: (1) increasing the amount of (strong) burley in the blend, (2) reduction of casing sugar used on the burley and/or blend, (3) use of alkaline additives, usually ammonia compounds, to the blend, (4) addition of nicotine to the blend, (5) removal of acids from the blend, (6) special filter systems to remove acids from or add alkaline materials to the smoke. » SOURCE : R.J. Reynolds senior scientist, 1973 Bates No. 502193199/3 228 PDF Addicted to Lies Even the tobacco executives are concerned about the addictiveness of their products. Well, sort of. In a confidential memo from 1980, a tobacco institute executive wrote: « [T]he entire matter of addiction is the most potent weapon a prosecuting attorney can have in a lung cancer/cigarette case. We can’t defend continued smoking as ‘free choice’ if the person was ‘addicted’. » SOURCE : Tobacco Institute executive, 1980. Bates No. TIMN0097164/7165 PDF Nicotine = Poison Back in 1978, one tobacco company executive said: « Very few consumers are aware of the effects of nicotine, i.e., its addictive nature and that nicotine is a poison. » SOURCE : H.D. Steele. Memorandum, August 24, 1978. Future Consumer Reaction to Nicotine. Brown and Williamson collection. Document Date : 08/24/1978. Bates No. : 776 078 962 PDF D’autres documents sur l’industrie du tabac : http://www.tobaccofreeflorida.com/teens/top_secret_files.html 7) Opération Fast and Furious L’Opération Fast and Furious, en vertu de laquelle l’administration Obama à fourni des armes de contrebande aux barons de la drogue mexicains dans un effort apparent de retracer les armes à feu et retrouver les gangs de drogue, faisait en fait une partie d’un complot visant à diaboliser le second amendement. Des documents obtenus par CBS News en décembre 2011 prouvent que les agents ATF ont discuté de comment ils pourraient lier les armes impliquées dans la violence au Mexique à des marchands d’armes basés aux États-Unis en vue de passer une réglementation plus stricte sur le contrôle des armes à feu. Une source des forces de l’ordre a déclaré à CBS News que les e-mails suggéraient que l’ATF avait créé le problème lui-même dans le cadre d’un stratagème politique. « C’est comme si l’ATF avait créé ou aggravé le problème afin qu’ils puissent être la solution à ce problème et s’en glorifier. C’est une façon de pensée circulaire », a dit la source. 8) L’espionnage de la NSA et la surveillance de masse Dans les années 1990, quand des militants anti-surveillance et personnalités des médias mettaient en garde contre la vaste opération d’espionnage intérieur de la NSA, ils ont été traités de théoriciens de la conspiration paranoïaque.

Plus d’une décennie avant les révélations de Snowden, la NSA était occupée à intercepter et enregistrer toutes les communications électroniques à travers le monde entier dans le cadre du programme Échelon. En 1999, le gouvernement australien a reconnu qu’il faisait partie d’un programme d’interception et de surveillance mondiale de la NSA appelé Échelon en alliance avec les États-Unis et la Grande-Bretagne qui permet d’écouter « chaque appel international de téléphone, fax, e-mail, ou transmission radio, » sur la planète. En outre, un rapport du Parlement européen de 2 001 a déclaré que « dans l’Europe toutes les communications e-mail, téléphone et de télécopieur sont régulièrement interceptés » par la NSA. 9) Le trafic de drogue de la CIA L’Agence centrale de renseignement a été impliquée dans des opérations de trafic de drogue dans le monde entier ainsi que dans le pays, notamment lors de l’affaire Iran-Contra, en vertu de laquelle les miliciens Contras faisaient de la contrebande de cocaïne aux États-Unis avec la bénédiction de la CIA. Celle-ci a été ensuite distribuée sous forme du crack à Los Angeles, les bénéfices étant canalisés par les Contras. L’ancien officier de police de Los Angeles Michael Ruppert a également déclaré qu’il avait été témoin du trafic de drogue de la CIA. Des barons de la drogue mexicains comme Jésus Vicente Zambada Niebla ont également affirmé qu’ils ont été embauchés par le gouvernement américain pour des opérations de trafic de drogue. Il y a une quantité de preuves importantes qui confirment que la CIA et les cartels bancaires américains sont des pivots du commerce mondial de la drogue d’une valeur de centaines de milliards de dollars par an, d’après les informations rendues publiques grâce à Gary Webb. 10) Le pistolet attaque cardiaque de la CIA Pendant un témoignage devant le Sénat en 1975 concernant les activités illégales de la CIA, il a été révélé que l’agence avait mis au point un pistolet à fléchettes susceptible de provoquer une crise cardiaque. « Lors de la première audience télévisée, mise en scène dans la salle de caucus du Sénat, un pistolet à fléchettes empoisonnées a été montré ; mettant en évidence la découverte de la commission que la CIA a directement violé un décret présidentiel par le maintien de stocks de toxine de crustacés suffisant pour tuer des milliers de gens, » d’après une page Web du Sénat. « Le poison mortel pénètre rapidement dans la circulation sanguine provoquant une crise cardiaque. Une fois que le mal est fait, le poison se dénature rapidement, de sorte que l’autopsie a très peu de chance de détecter que l’attaque cardiaque résulte de causes autres que naturelles. Cela sonne comme la parfaite arme de James Bond, n’est-ce pas ? Pourtant, tout cela est vérifiable dans le témoignage du Congrès », écrit Fred Burks. « Le dard de cette arme secrète de la CIA peut traverser les vêtements et il ne reste rien d’autre qu’un petit point rouge sur la peau. Au moment de la pénétration de la flèche mortelle, l’individu ciblé pour assassinat peut sentir une piqûre de moustique, ou tout aussi bien rien du tout. Le dard venimeux se désintègre complètement en entrant dans la cible ». Burks suggère que Mark Pittman, un journaliste qui avait prédit la crise financière et exposé les méfaits de la Réserve fédérale qui a conduit à un procès Bloomberg contre le cartel de bankster, a pu être assassiné avec l’arme de la CIA. On pourrait rajouter : — La DARPA finance des études d’influence sur les réseaux sociaux — Comment les États-Unis tentent de déstabiliser l’Ukraine (2007 /2 014) pour s’attaquer à la Russie : — Comment les États-Unis ont participé activement à la création de l’UE — Comment le FBI fabrique les terroristes — La mise en place prévue de Mario Monti à la tête de l’Italie — Projet de false flag en #Syrie par la #TURQUIE ! – Conversation fuitée – #Erdogan …. >>> Voir d’autres photos et images relatives à ce qui précède : ici Par openews.eu – le 5 septembre 2014

|

Scooped by

Koter Info

|

« Les clients Proximus peut-être mis sur écoute par la NSA et le GCHQ »

« Les clients Proximus peut-être mis sur écoute par la NSA et le GCHQ » De documents divulgués par Edward Snowden, il apparaît que les services secrets NSA et GCHQ ont piraté le fabricant de cartes SIM français Gemalto, afin de pouvoir mettre sur écoute les communications mobiles transitant par les cartes SIM. Or Proximus est client de Gemalto, alors que Mobistar et Base vérifient s’ils le sont également. Le magazine en ligne The Intercept annonce sur base de documents secrets divulgués par Edward Snowden que les services secrets américain et britannique NSA et GCHQ se sont infiltrés au sein de l’entreprise française Gemalto, numéro un du marché des cartes SIM. Ce fabricant produit 2 milliards de cartes et fournit à 450 opérateurs télécoms. Avec les données dérobées, les services secrets peuvent surveiller de près la communication mobile, sans devoir demander une quelconque autorisation aux fournisseurs télécoms et aux autorités étrangères. La NSA américaine et son pendant britannique GCHQ auraient piraté le système informatique interne de Gemalto avant 2010 déjà. Proximus est client de Gemalto Outre de grands opérateurs tels AT&T, Sprint, Verizon, Vodafone et T-Mobile, Proximus est aussi client de Gemalto, selon le journal De Tijd. L’on ne sait cependant pas combien de cartes SIM fabriquées par Gemalto se retrouvent dans les appareils des clients de Proximus, étant donné que ce dernier a un autre fournisseur de cartes. Proximus a déjà pris contact avec la firme française pour voir quelles mesures il convient de prendre, toujours selon De Tijd. Mobistar et Base vérifient s’ils sont clients Mobistar et Base vont à présent contrôler aussi s’ils sont clients chez Gemalto. KPN, la maison mère de Base, l’est bien, selon l’agence ANP. Gemalto annonce dans un communiqué de presse examiner si un piratage a vraiment eu lieu. Aucune carte SIM n’est provisoirement rappelée. Mobistar a aussi confirmé être client de Gemalto et qu’environ la moitié des cartes SIM proviennent de cette entreprise. Le porte-parole de Mobistar souligne qu’il existe toutefois un niveau de sécurité supplémentaire : la clé de la carte SIM n’est jamais communiquée en totalité à Gemalto mais en deux parties, par des équipes qui ne sont pas en contact. La clé est le code d’identification entre la carte et le réseau. « Nous sommes en contact direct avec eux. Nous examinons ce qu’il s’est passé et ce que nous pouvons faire s’il y a un réel problème », explique le porte-parole de Mobistar. Base, troisième opérateur belge, est aussi client de Gemalto. « Nous étudions dans quelle mesure cela a pu toucher nos clients », explique un porte-parole. Base se concerte avec Gemalto, de même que la maison-mère KPN qui est aussi cliente. Par ailleurs, ING Belgique est aussi un client de la firme qui a été piratée. Le lecteur de carte pour la banque en ligne provient de Gemalto. La banque précise que le lecteur de carte ne contient pas d’informations lisibles ou visibles. ING Belgique rappelle que la sécurité est sa première priorité et qu’il n’est pas encore question d’un rappel de lecteurs de carte. Aux Pays-Bas, ABN Amro et ING sont aussi clients de Gemalto.

Par datanews.levif.be (Belga/MI) – le 20 février 2015

|

Scooped by

Koter Info

|

Source photo : lintegral.over-blog.com + E&R

Obama réarme Alors que la presse atlantiste salue la nouvelle Doctrine US de sécurité nationale comme une volonté d’explorer d’abord des moyens non-militaires pour résoudre des conflits, Thierry Meyssan y a lu une profession de foi impérialiste et une déclaration de guerre au monde. Nos lecteurs pourront se reporter au document original, téléchargeable au bas de cette page, pour vérifier qui dit vrai. Le président Obama vient de rendre publique sa Doctrine de sécurité nationale (National Security Strategy), un document qui explicite les ambitions de son pays et dont on attendait depuis longtemps la publication. Tout en maniant la « langue de bois », il y définit sa vision de l’impérialisme. En voici le décryptage :

A— Les huit entraves à la domination impériale — Le premier obstacle, c’est la diminution des dépenses militaires. « La force n’est pas le premier choix des États-Unis, mais parfois leur choix nécessaire », aussi doivent-ils conserver leur écrasante supériorité en la matière [leur budget militaire est supérieur à celui de tous les autres États du monde cumulés] et doivent-ils cesser d’y faire des économies. — Le second, c’est le danger interne de révolte armée. Depuis les attentats du 11 septembre, la peur du terrorisme a permis de développer la surveillance des citoyens. Ainsi, le Patriot Act a « protégé des individus vulnérables à des idéologies extrémistes susceptibles de les pousser à des attaques sur le sol » états-unien. — Le troisième, c’est le terrorisme transnational que les États-Unis ont créé et qu’ils doivent sans cesse maîtriser. Afin que la lutte contre cette entrave ne soit pas détournée pour régler des comptes intérieurs, elle sera toujours accomplie dans un respect scrupuleux de la loi US [pas de la loi internationale puisque l’organisation du terrorisme est un crime international].

— Le quatrième, c’est le relèvement de la puissance russe et accessoirement les provocations de la République populaire démocratique de Corée, désignée sous le nom de Corée du Nord de manière à se souvenir que les États-Unis ne l’ont toujours pas vaincue et qu’ils peuvent toujours reprendre cette guerre. — Le cinquième, c’est l’éventuelle accession de nouveaux États au statut de puissance nucléaire, ce qui leur permettrait de résister à Washington. L’opinion publique internationale pense ici à l’Iran, mais le président Obama pense en réalité à la Corée. Et peu importe qu’il n’ait jamais tenu ses promesses de dénucléarisation ni que l’OTAN serve à violer les engagements signés du Traité de non-prolifération. — Le sixième, c’est l’évolution du climat qui pousse des populations à migrer et donc menace le statu quo. — Le septième, c’est la remise en cause du contrôle exclusif des États-Unis sur les espaces communs. D’abord, le cyberespace : les États-Unis étant à la fois propriétaires de l’Internet et disposant d’un système gigantesque d’écoutes illégales, ils ne s’attendaient pas à ce que certains utilisent ce mode de communication pour ne pas payer les redevances des brevets, droits d’auteur et autres droits des marques qui constituent aujourd’hui une rente, la première source de revenus. Ensuite, l’espace : les États-Unis soutiennent le projet européen de Code de conduite sur les activités spatiales ce qui est un moyen d’échapper au projet russo-chinois de Traité d’interdiction de placement d’armes dans l’espace. Enfin, l’air et la mer. Depuis la Charte de l’Atlantique, les États-Unis et le Royaume-Uni se sont autoproclamés police de l’air et des mers. Ils garantissent la libre circulation des marchandises et étendent ainsi leur thalassocratie. — Le huitième, c’est le risque d’une épidémie. Depuis un an, les États-Unis ont mis en place avec une trentaine de leurs alliés le Global Health Security Agenda qui vise à détecter et contenir les épidémies aussi bien qu’à répondre au bioterrorisme. B— Les objectifs économiques En premier lieu, il s’agit de faire travailler les États-Uniens, non pas pour qu’ils puissent vivre avec un meilleur niveau de vie, mais pour qu’ils assurent la puissance économique du pays. Deuxièmement, les États-Unis rencontrent un problème de sécurité énergétique non pas parce qu’ils auraient du mal à s’approvisionner — ils sont désormais excédentaires grâce au pétrole mexicain dont ils se sont discrètement emparés — mais parce que la Russie prétend suivre leur exemple en contrôlant le marché mondial du gaz. Troisièmement, le leadership US en matières scientifiques et technologiques ne doit plus reposer sur l’immigration des cerveaux, qui tend à se raréfier, mais sur son propre système scolaire. Quatrièmement, le nouvel ordre économique doit faire des États-Unis la première destination des investissements dans le monde. Dès lors tous leurs encouragements à développer les investissements ici ou là sont de pure forme. Cinquièmement, les États-Unis doivent utiliser l’extrême pauvreté dans le monde pour imposer leurs produits. C— L’idéologie Les États-Unis sont irréprochables en matière de « Droits de l’homme ». Cette expression doit être comprise au sens anglo-saxon de protection des individus face à l’arbitraire des États, mais surtout pas au sens des Révolutionnaires français pour qui le premier « Droit de l’homme et du citoyen », ce n’est pas d’élire des dirigeants parmi les élites, c’est d’être son propre dirigeant. L’Administration Obama a mit fin à la pratique de la torture et garantit les droits de ses prisonniers. Peu importe que les membres de la CIA ayant pratiqué des expériences sur des prisonniers ne soient pas poursuivis pour leurs crimes ni qu’aucune enquête n’ait été conduite sur les 80 000 personnes qui furent illégalement détenues en eaux internationales sur des bateaux de la Navy durant l’ère Bush. De même, on est prié de croire que la NSA ne collecte aucun renseignement pour réprimer des opinions politiques ni qu’elle transmette ses renseignements à l’Advocacy Center afin de favoriser les entreprises US lors des appels d’offres internationaux. Les États-Unis défendent des principes universels : la liberté d’expression [sauf pour les télévisions serbes, irakiennes, libyennes et syriennes qu’ils ont détruites], la liberté de culte [mais pas la liberté de conscience] et de réunion, la capacité de choisir ses leaders de manière démocratique [sauf pour les Syriens qui ont élu Bachar el-Assad à 88 %], et le droit à une procédure et une justice équitable [mais uniquement en ce qui concerne le droit pénal chez les autres]. Ils défendent les communautés les plus vulnérables, telles les minorités ethniques et religieuses [mais ni les Yazidis ni les catholiques ou orthodoxes du Proche-Orient], les handicapés, les LGTB [uniquement parce que ça ne leur coûte rien], les personnes déplacées [sauf les Mexicains qui tentent de franchir la frontière] et les travailleurs migrants. Les États-Unis soutiennent les démocraties émergentes, particulièrement après le printemps arabe. C’est pourquoi ils ont soutenu Al-Qaïda dans sa révolution contre la Jamahiriya arabe libyenne et le soutiennent encore contre la République arabe syrienne. Ils luttent également contre la corruption, sachant qu’ils n’ont rien à se reprocher puisque les membres du Congrès ne touchent pas d’argent en cachette pour modifier leurs votes, mais le déclarent sur un registre. Les États-Unis continueront à subventionner des associations à l’étranger en choisissant leurs interlocuteurs de manière à pouvoir camoufler leurs coups d’État en « révolutions colorées ». Enfin, les États-Unis s’attacheront à prévenir des massacres de masse [mais pas à ne pas en pratiquer eux-mêmes comme celui des 160 000 Libyens qu’ils avaient reçu mandat de protéger et qu’ils bombardèrent]. Pour ce faire, ils soutiendront la Cour pénale internationale [à la condition qu’elle ne poursuive pas de fonctionnaires US]. D— Le Nouvel ordre régional — Extrême-Orient : Bien que la Chine soit en compétition avec les États-Unis, ils éviteront la confrontation et « chercheront à développer une relation constructive » avec Pékin. Néanmoins, comme on n’est jamais assez prudent, ils poursuivront le déplacement de leurs troupes vers l’Extrême-Orient et se préparent dès à présent à la Guerre mondiale. — Europe : Les États-Unis continueront à s’appuyer sur l’Union européenne qu’ils ont imposée aux Européens, leur principal client. Ils ne manqueront pas d’utiliser l’UE, leur « partenaire indispensable », contre la Russie. — Proche-Orient : Les États-Unis garantissent la survie de la colonie juive de Palestine. Pour ce faire, ils continueront à la doter d’une très importante avance technologique militaire. Surtout, ils poursuivront la construction d’une alliance militaire entre Israël, la Jordanie et les pays du Golfe conduits par l’Arabie saoudite, ce qui enterrera définitivement le mythe du conflit israélo-arabe. — Afrique : Les États-Unis subventionneront de « Jeunes leaders » qu’ils aideront à être démocratiquement élus. — Amérique latine : Les États-Unis lutteront pour la démocratie au Venezuela et à Cuba, qui persistent à leur résister. E— Conclusion Concluant son exposé, le président Obama souligne que ce programme ne pourra être accompli qu’en restaurant la coopération entre Républicains et Démocrates, ce qui est une manière de rappeler son projet d’augmentation des dépenses militaires. Pour être comprise, la nouvelle Doctrine de sécurité nationale doit être replacée dans son contexte. En 2010, le président Obama avait abandonné la théorie de la « guerre préventive », c’est-à-dire le droit du plus fort de tuer qui bon lui semble. Cette fois-ci, il abandonne le projet de « remodelage du Moyen-Orient élargi ». Compte tenu des principes énoncés plus haut, on peut en conclure que les États-Unis vont repousser Daesh vers la Russie, qu’ils ne reconnaîtront finalement pas l’indépendance du Kurdistan irakien, et qu’ils confieront la sécurité d’Israël à la Jordanie et à l’Arabie saoudite et non pas à la Russie comme envisagé en 2012. La Doctrine Obama restera dans l’Histoire comme le constat d’un échec et l’annonce d’une catastrophe : Washington abandonne son projet de réorganisation militaire et se lance à nouveau dans le développement de ses armées. Au cours des 70 dernières années, le budget militaire du pays a toujours été en augmentation, sauf en 1991-95 lorsqu’ils pensaient conquérir le monde par la seule voie économique, et en 2013-14 lorsqu’ils prirent conscience de leur désorganisation. En effet, depuis plusieurs années, plus ils mettent d’argent dans leurs armées, moins celles-ci fonctionnent. Cependant personne n’a réussi à réformer le système ni Donald Rumsfeld ni Chuck Hagel. Par conséquent, il faudra toujours nourrir plus le Moloch, à la fois d’un point de vue budgétaire et en lui offrant des guerres à livrer. >>> Voir le rapport en question ici : National Security Strategy, USA 2015 (original en anglais) Par E & R - voltairenet.org – le 9 février 2015

|

Scooped by

Koter Info

|

Nouvel Ordre mondial : la mise en place des États policiers en Occident…

Source dessin : libertaires49.over-blog.com Nouvel Ordre mondial : la mise en place des États policiers en Occident… … Nous dédions la traduction de cet article de Paul Craig Roberts (*) à tous les idiots utiles du système oligarchique qu’ils le soient par conviction, ou par ignorance crasse, qui pensent que sacrifier la liberté pour plus de sécurité est un bien pour tous, que cela est OK parce que de toute façon en bon « citoyen bêlant » ils n’ont bien sûr « rien à se reprocher, rien à cacher »… Roberts décrit ici ce que son pays subit toujours plus avant depuis le coup d’État du 11 Septembre 2001 au pays du goulag levant (ex-USA) et se désespère de voir son pays sombrer dans le totalitarisme qui aujourd’hui n’est plus feutré et avance au grand jour. Ceci n’arrive pas qu’aux autres !

Les récents évènements de Paris ont mis d’accord une classe politique plus que jamais à la botte des oligarques, pour qu’un « Patriot Act à la française » soit mis en place avec toute sa gamme de lois liberticides et de répression gratuite et imbécile donnant libre court au « tout et n’importe quoi » habituel lorsque l’État prend ses aises. La république et son concept même sont une fumisterie pseudo-démocratique de A à Z et il n’y a pas plus de « guerre contre la terreur » que de beurre en branche.

Ce qu’il y a par contre, c’est une guerre des oligarques eugénistes transnationaux déclarée aux peuples via leur garde-chiourme habituel à la botte : l’État et ses institutions serviles, détentrices du monopole de la violence dite « légitime » des dominants sur les dominés.

Il suffit de dire NON ! haut, fort et en masse pour que toute cette fumisterie indigne de la grandeur de l’humanité s’arrête.