Your new post is loading...

Your new post is loading...

|

Scooped by

Gust MEES

|

Unfortunately for Apple, and customers who like to believe that their phone is private, a workaround has been discovered whereby police could prevent an iPhone or iPad entering USB Restricted Mode if they act quickly enough.

Researchers at Elcomsoft discovered that the one hour countdown timer can be reset simply by connecting the iPhone to an untrusted USB accessory:

“In other words, once the police officer seizes an iPhone, he or she would need to immediately connect that iPhone to a compatible USB accessory to prevent USB Restricted Mode lock after one hour. Importantly, this only helps if the iPhone has still not entered USB Restricted Mode.”

And where might you find such a compatible USB accessory that can prevent USB Restricted Mode from kicking in?

Look no further than Apple’s own online store, where the company will happily sell you a Lightning to USB 3 Camera Adapter for a mere $39. Chances are that there are even cheaper accessories which will do the job just as well. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

You must remember the long and tedious battle between Federal Bureau of Investigation and iPhone manufacturer firm Apple over unlocking of an iPhone owned by the terrorist involved in the San Bernardino mass shooting around two years back. In that particular case, Apple flatly refused to provide feds access to the data and the FBI had to pay more than a million dollar to an Israeli mobile forensics firm Cellebrite to unlock the shooter’s iPhone 5c.

It seems like the feds won’t need to plead Apple to unlock its phones anymore because of the breakthrough findings of Cellebrite. As per the Israeli firm, its new hacking tool would unlock just about any iPhone available in the market that runs on iOS 5 to iOS 11 including the newbie iPhone X. It is worth noting that Cellebrite develops digital forensics tools and programs for cell phones and its most popular product is the Universal Forensic Extraction Device or UFED that helps investigators extract all the passwords and data stored in a mobile phone. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

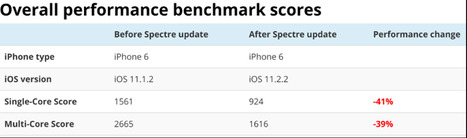

For a number of iPhone owners iOS 11.2.2 is throttling performance by as much as 50%. I exclusively picked up on this trend in my iOS 11.2.2 Upgrade Guide yesterday as users were not just subjectively reporting their iPhones and iPads felt slower, but being able to demonstrate it with before and after benchmark scores (1, 2, 3, 4, 5, etc).

I was subsequently contacted by tech developer Melvin Mughal who, having read my Guide, decided to document a detailed breakdown of how his iPhone 6 performed before and after updating to iOS 11.2.2. For him the impact was dramatic.

Across over 30 single-core and multi-core benchmarks, Mughal found single-core and multi-core performance of his iPhone 6 fell by an average of 41% and 39% after updating to iOS 11.2.2. The results are broken down on his blog. It is worth pointing out Mughal upgrade to iOS 11.2.2 from iOS 11.1.2 not iOS 11.2.1, but that shouldn't be relevant as the throttling Apple introduced in iOS 11.2 was specifically for the iPhone 7 only. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Apple just released iOS 11.2.2 with some Safari and WebKit improvements to mitigate the Spectre vulnerability. macOS is also receiving an update. It’s a supplemental update to macOS High Sierra 10.13.2 and it includes the same fix.

As always, you should update your devices with the latest security patches. In this case, Meltdown and Spectre are serious vulnerabilities. With Meltdown, a malicious application running on an unpatched device can read the unencrypted kernel memory. You don’t want anyone to grab your password and private encryption keys.

Meltdown was already addressed in previous updates. iOS 11.2, macOS 10.13.2 and tvOS 11.2 already included mitigations for Meltdown. Apple Watch chips aren’t affected by Meltdown.

Spectre isn’t as serious as it only breaks the isolation between multiple applications. But it can be exploited using JavaScript in a web browser. That’s why it’s important to fix it before somebody figures out how to distribute malicious JavaScript code in an ad unit.

On your iPhone or iPad, head over to the Settings app, then tap on General and Software Update. On your Mac, open the Mac App Store and check for updates. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?&tag=LPE+Exploit https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Apple has issued an urgent security update for OS X El Capitan, OS X Yosemite and Safari to protect against the same security vulnerability that hit iOS last week.

To update on OS X, go to App Store > Updates and then install the Security Update 2016-001 (for El Capitan) or 2016-005 (for Yosemite). For users on OS X Mavericks, a Safari update is available as well.

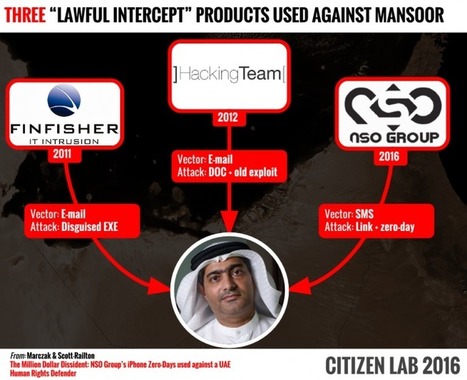

Oh and while you’re at it, you should update iOS as well. (Just go to Settings > General > Software Update on your device, and follow the instructions.) The urgent OS X patch comes a week after Lookout Security and Citizen Lab discovered a nasty strain of spyware that could hijack an iPhone with a simple text message. Lookout Security’s Mike Murray called it “one of the most sophisticated pieces of cyberespionage software we’ve ever seen.” Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?tag=Trident

|

Scooped by

Gust MEES

|

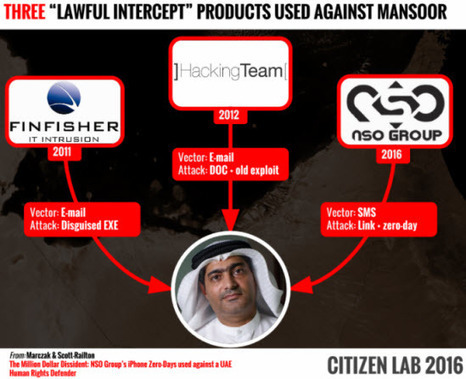

Après que le smartphone d’un dissident et militant des Droits de l’Homme aux Emirats Arabes Unis ait été attaqué, Apple a rapidement réagi en lançant un correctif pour contrer cette nouvelle vulnérabilité.

Militant des Droits de l’Homme aux Emirats Arabes Unis, Ahmed Mansoor a été à l'origine de la découverte de nouvelles vulnérabilités sur iOS. Il raconte avoir reçu un étrange SMS lui demandant de cliquer sur un lien Web. Mais au lieu de tomber dans le panneau, il transfère le message au Citizen Lab de l’Université de Toronto.

Les experts se penchent sur la question en impliquant des chercheurs de Lookout. Au final, ils ont déterminé que si Ahmed Mansoor avait cliqué sur le lien, l’attaque aurait exploité trois vulnérabilités présentes sur iOS. A noter que l’iPhone en question était à jour. « Une fois infecté, le téléphone serait devenu un véritable espion, capable d’utiliser seul la caméra et le microphone afin de surveiller l’activité alentour, mais aussi enregistrer les appels WhatsApp ou Viber ainsi que les messages envoyés par les applications, sans oublier d’enregistrer ses déplacements et localisations », peut-on lire dans un rapport dévoilé par Citizen Lab.

Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Ciscos Sicherheitssparte Talos hat fünf verschiedene Sicherheitslücken entdeckt, die iOS-Geräte und Mac-Computer gleichermaßen betreffen. Sie erlauben Angreifern den Diebstahl von Passwörtern und Daten, Remote-Code-Ausführung und letztlich die vollständige Kontrolle eines Geräts. In den neuesten Versionen von iOS, Mac OS X, tvOS sowie watchOS hat Apple die Schwachstellen bereits behoben, was eine Aktualisierung dringend nahelegt. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Apple made iOS 9.3 available last week, fixing a number of serious security holes.

But it hasn’t been plain sailing for everyone, with hundreds of Apple users complaining in the Apple Support Communities and on Twitter that links in Safari, Mail, Messages and other apps sometimes cause their iDevices to crash, freeze or hang. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Décidément les chercheurs du Palo Alto Networks ont fort à faire ces dernières semaines. Après le ransomware KeRanger détecté sur MacOSX, c'est au tour d'iOS d'être touché par un nouveau malware. Toutefois, AceDeceiver fait dans la nouveauté. Au lieu d'essayer de leurrer les systèmes d'Apple, ce dernier a trouvé un moyen de pénétrer iOS sans même avoir besoin d'un quelconque certificat.

Habituellement lorsqu'un utilisateur achète et télécharge des applications depuis iTunes/App Store, la boutique demande obligatoirement un code d'autorisation afin d'approuver et de sécuriser l'installation.

Dans le cas de cette attaque, les hackers ont exploité une faille pour récupérer le code généré par iTunes. De cette manière, ils peuvent installer n'importe quelle application souhaitée sur appareil. Ils ont par la suite développé un logiciel qui simule le comportement d'un client iTunes cela permet de leurrer le système qui pense que l'application a bien été achetée et qu'elle est sécurisée. L'installation de l'application corrompue ce fait alors sans aucun problème sur votre appareil.

Ce type d'attaque "man in the middle" est très problématique car quand bien même les applications corrompues sont supprimées de l'App Store, la faille reste accessible. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?tag=AceDeceiver

|

|

Scooped by

Gust MEES

|

Apple delivered its latest batch of security updates for iOS and macOS this week.

On iDevices, the update was a full-on point release, bumping the iOS version from 11.3 to 11.3.1 and making it easy to check whether you’ve installed the update correctly: just go to Settings → General → Software Update and see what version number you’re currently on.

For Mac users, the patch is dubbed simply Security Update 2018-001, so your macOS version stays at 10.13.4 after you’ve installed it.

Safari was bumped from 11 to 11.1 in this update – note that if you’re still on El Capitan or Sierra (OS X 10.11.6 and macOS 10.12.6 respectively), where there isn’t a 2018-001 update, you’ll need to update Safari separately.

Just two critical vulnerabilities were patched this time, both of them in the WebKit web rendering code in iOS and macOS. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Apple released updates on Monday that will protect owners of iPhones, iPads, iMacs, MacBooks, iMac Pros, Apple Watches, and (phew!) Apple TVs from having toerags crash their devices.

The bizarre bug was in how Apple products handled a Unicode symbol representing a letter from the south Indian language of Telugu.

When, for instance, vulnerable versions of iOS displayed the character they would get their knickers in a twist, causing the app to crash.

Fortunately updating Apple operating systems is a pretty painless process.

For instance, on an iMac you just need to open App Store, and select Updates to see what updates are waiting to be installed. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?&tag=Telugu+Character https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?&tag=iOS https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Im Internet sind Teile des streng vertraulichen iOS-Codes aufgetaucht. IT-Security-Experten sprechen vom "größten Leak der Geschichte". Vermutlich sind neue Jailbreaks bald die Folge.

Auf dem Software-Entwicklungs-Portal "GitHub" sind angeblich ganze Teile des streng vertraulichen Quellcodes des mobilen Apple-Betriebssystems iOS aufgetaucht. IT-Sicherheitsexperten gehen davon aus,

Teile des streng vertraulichen iOS-Quellcodes sind angeblich auf GitHub veröffentlicht worden.

(Quelle: Motherboard ) dass damit die Sicherheit aller iPhones und iPads gefährdet ist. Betroffen zu sein scheint eine Kernkomponente namens "iBoot", welche das Starten des Betriebssystems regelt. Wer den Code veröffentlicht hat, ist unbekannt. Auch die möglichen Folgen sind noch ungewiss. Man kann annehmen, dass mit der Offenlegung des Codes bald neue Jailbreaks möglich werden, um Software auf den iPhones und iPads lauffähig zu machen, die von Apples System-Software nicht autorisiert wurde.

Bislang scheint aber "nur" Code von iOS 9 und nicht etwa von Apples neustem iOS-Betriebssystem durchgesickert zu sein. Apple hat sich bislang noch nicht zu dem Vorfall geäußert. Der Sachbuch-Autor Jonathan Levin sagte gegenüber dem Portal Motherboard, dass es sich um den "größten Leak der Geschichte" handelt und der Code authentisch sei, was auch von einem zweiten Sicherheitsexperten und Apple-Kenner bestätigt wird.

Inzwischen ist der Eintrag nicht mehr auf GitHub verfügbar. Apple hat jedoch sein iOS-Betriebssystem über die Jahre hinweg immer wieder abgesichert. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

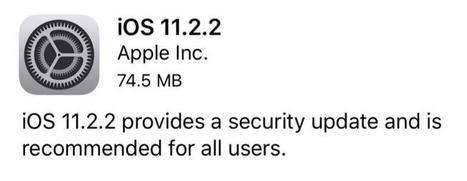

Another day, another patch to install. This time, it's iOS 11.2.2 for iPhone, iPad, and iPod touch.

Must read: How to tell if your iPhone battery needs replacing

The patch is to fix the Spectre vulnerability that came to light earlier this month.

Apple describes the patch as follows:

iOS 11.2.2 includes security improvements to Safari and WebKit to mitigate the effects of Spectre (CVE-2017-5753 and CVE-2017-5715).

Apple says it "recommends" the update "for all users."

To download the update, go to Settings > General > Software Update (the preferred way, and this way the patch is only about 75MB), or connect your iPhone to a computer running iTunes and then carry out the update (this is slower and downloads the entire iOS 11.2.2 package, which is several gigabytes, as opposed to just the smaller update). Learn more / en savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Une fois installées, beaucoup d'applications demandent l'autorisation d'accéder aux capteurs photo/vidéo de l'iPhone. Mais pour le célèbre développeur Felix Krause, une fois acceptée, cette autorisation peut constituer une porte d'entrée pour une utilisation non-autorisée.

Il ne s'agit ni d'une faille ni d'un bug mais le spécialiste autrichien démontre qu'une application qui peut accéder à la caméra a la possibilité d'utiliser les modules du smartphone en tâche de fond, en toute discrétion, sans limite de temps. Concrètement, l'appareil peut filmer ou photographier à l'insu de l'utilisateur et pourquoi pas transmettre les clichés ou les vidéos à un tiers.

Felix Krause a développé une vraie fausse application de réseau social demandant l'autorisation d'utiliser la caméra et démontre que l'application peut prendre des photos sans autorisation, photos qui apparaissent alors dans le fil d'actualités de ce faux réseau social...

Ne s'agissant pas d'une faille, le développeur demande donc à Apple de modifier son OS afin que ces autorisations soient modifiées et limitées. Un icône d'utilisation activée de la caméra pourrait également constituer une solution afin d'alerter en temps réel l'utilisateur. Learn more / En savoir plus / Mehr erfahren: https://gustmees.wordpress.com/2014/03/05/often-asked-questions-are-there-cyber-security-dangers-with-apps-and-whats-about-privacy/ http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?&tag=Privacy

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Apple vient de corriger en urgence trois failles de sécurité majeures exploitées par un logiciel espion redoutablement performant nommé Pegasus. Mis au point par NSO Group, un... Autrement dit, des gouvernements pour qui le respect de la démocratie et des droits de l’Homme n’est pas une vertu cardinale ont vraisemblablement utilisé Pegasus pour espionner des activistes, des opposants ou encore des régimes rivaux. Des informations relevées dans le code du logiciel malveillant laissent penser que Pegasus serait actif au moins depuis la version iOS 7, qui est sortie en 2013. Si le correctif publié par Apple devrait rendre ce malware inopérant, on peut raisonnablement s’interroger sur l’existence d’autres failles zero day exploitées en toute discrétion à des fins similaires. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?tag=PEGASUS

|

Scooped by

Gust MEES

|

Apple corrige en urgence trois vulnérabilités zero day sur iOS qui ont permis à un logiciel espion de passer sous les radars pendant des années

Des chercheurs en sécurité ont découvert trois vulnérabilités dans iOS qui permettent à un attaquant d’installer un logiciel espion ou tout autre logiciel malveillant sur un iPhone cible. Dans le rapport décrivant les circonstances de la découverte de ces exploits ainsi que leurs mécanismes, Citizen Lab, une émanation de l’université de Toronto (Canada), explique avoir été contacté par Ahmed Mansoor, un défenseur des droits de l’homme qui vit aux Émirats arabes unis et lauréat du Martin Ennals Award (le « prix Nobel pour les droits de l’homme »). Le 10 et 11 août de l’année en cours, Ahmed a reçu des messages SMS sur son iPhone, promettant de lui faire parvenir de « nouveaux secrets » sur les détenus torturés dans les prisons des Émirats arabes unis s’il cliquait sur le lien fourni dans le message. Au lieu de cliquer dessus, Ahmed a eu le réflexe de faire parvenir le message à des chercheurs en sécurité (ceux de City Lab dans le cas d’espèce).

Les chercheurs ont reconnu le lien comme appartenant à une infrastructure d’exploit du NSO Group, une entreprise israélienne, fondée en 2010 par Omri Lavie et Shalev Hulio, qui s’est spécialisée dans l’assistance technique aux gouvernements pour l’espionnage de terminaux mobiles et développe des « armes numériques » à l’instar du logiciel espion Pegasus. Depuis 2014, NSO Group est passé sous l’étendard du fonds d’investissement américain Francisco Partners Management contre 120 millions de dollars. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Erst vor knapp zwei Wochen hat Apple iOS 9.3.3 veröffentlicht. Jetzt kommt mit iOS 9.3.4 ein außerplanmäßiges Update, das eine als kritisch eingestufte Sicherheitslücke schließt. Ein Problem in der Speicherverwaltung sorgt dafür, dass eine App beliebigen Code mit Kernel-Rechten ausführen kann, wie Apple im Security-Bulletin bestätigt. So könnten Hacker auch Zugriff auf die Hardware des iPhones oder iPads bekommen.

Von der Lücke betroffen sind iOS 9.3.3 und frühere Versionen. Apple rät den Nutzern, das Update möglichst schnell auszuführen. Es wird ab sofort verteilt und ist für iPhone 4s und später, iPad 2 und später sowie für den iPod touch der fünften und sechsten Generation erhältlich. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Nouvelle vulnérabilité affectant MacOS et iOS, à partir d'une simple image

Sécurité : Dans un nouveau patch publié par Apple, la société corrige une faille permettant à un attaquant d’exécuter du code potentiellement malveillant sur la machine ciblée. Pour cela, celui si peut se contenter d’exploiter une faille dans la façon dont les terminaux Apple traitent les images au format .tiff. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

In short, a malicious hacker could email a malformed TIFF to you, or direct you to a webpage where one is embedded, or simply send it directly to your phone via MMS if they knew your number. Whatever route they took, if an attacker managed to trick your computer into rendering the malformed image, your Mac computer or smartphone would be in danger.

The exploitable flaws were discovered by researchers at Cisco’s Talos team, who noted that boobytrapped image files “are an excellent vector for attacks since they can be easily distributed over web or email traffic without raising the suspicion of the recipient.”

The good news is that Apple issued fixes for the problem earlier this week. If you have already updated your systems to iOS 9.3.3, tvOS 9.2.2, watchOS 2.2.2, and El Capitan v10.11.6 then you have done the right thing. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Des chercheurs de SentinelOne ont mis au jour une importante faille de sécurité qui touche presque la totalité des versions d'iOS et de Mac OS X. Cette dernière permet de réécrire la mémoire afin de prendre le contrôle d'un Mac ou d'un appareil sous iOS et d'exécuter des commandes illicites. Là où le bât blesse, est que ce type d'attaque est difficilement décelable, il est donc possible d'être infecté sans s'en rendre compte et réagir.

Cette vulnérabilité découverte début 2015 et présentée à Apple en janvier 2016 a été corrigée sur les dernières versions d'iOS 9.3 et OS X 10.11.4, vous n'avez pas effectué ces MAJ, on ne peut donc que vous recommander de le faire. L'utilisation de cette faille est complexe et n'est pas du ressort de tout le monde, à ce jour selon les chercheurs de SentinelOne aucun virus ne semble l'exploiter. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Your new post is loading...

Your new post is loading...

Unfortunately for Apple, and customers who like to believe that their phone is private, a workaround has been discovered whereby police could prevent an iPhone or iPad entering USB Restricted Mode if they act quickly enough.

Researchers at Elcomsoft discovered that the one hour countdown timer can be reset simply by connecting the iPhone to an untrusted USB accessory:

“In other words, once the police officer seizes an iPhone, he or she would need to immediately connect that iPhone to a compatible USB accessory to prevent USB Restricted Mode lock after one hour. Importantly, this only helps if the iPhone has still not entered USB Restricted Mode.”

And where might you find such a compatible USB accessory that can prevent USB Restricted Mode from kicking in?

Look no further than Apple’s own online store, where the company will happily sell you a Lightning to USB 3 Camera Adapter for a mere $39. Chances are that there are even cheaper accessories which will do the job just as well.

Learn more / En savoir plus / Mehr erfahren:

https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security